Android kötü amaçlı yazılımı ‘FakeCalls’, 20’den fazla finans kuruluşunun telefon görüşmelerini taklit ederek ve bankacıları kredi kartı bilgilerini vermeleri için kandırmaya çalışarak Güney Kore’de yeniden dolaşıyor.

Kaspersky bir yıl önce bununla ilgili bir rapor yayınladığından, söz konusu kötü amaçlı yazılım yeni değil. Ancak, Check Point araştırmacıları artık daha yeni sürümlerin önceki örneklerde görülmeyen birden fazla kaçırma mekanizması uyguladığını bildiriyor.

CheckPoint’in raporunda, “Benzetilmiş finansal kuruluşların çeşitli kombinasyonlarını kullanan ve anti-analiz teknikleri uygulayan FakeCalls kötü amaçlı yazılımının 2500’den fazla örneğini keşfettik” diyor.

“Kötü amaçlı yazılım geliştiricileri, daha önce vahşi doğada görmediğimiz birkaç benzersiz kaçırma kullanarak, kötü amaçlı yazılımlarının korunmasına özel önem verdiler.”

sesli kimlik avı

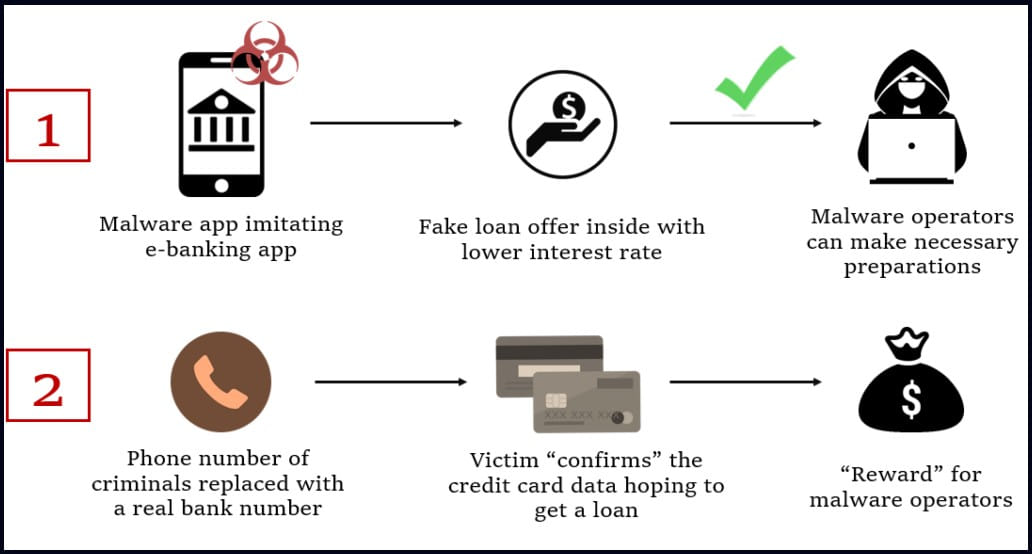

Saldırının ilk adımı, kurbanın cihazına kimlik avı, kara SEO veya kötü amaçlı reklam yoluyla gerçekleşebilecek kötü amaçlı yazılımın yüklenmesidir.

FakeCalls kötü amaçlı yazılımı, Kore’deki büyük finans kurumlarını taklit eden sahte bankacılık uygulamalarında dağıtılır, bu nedenle kurbanlar, güvenilir bir satıcının yasal bir uygulamasını kullandıklarını düşünürler.

Saldırı, uygulamanın hedefe düşük faizli bir kredi sunmasıyla başlar. Kurban ilgilendiğinde, kötü amaçlı yazılım, kredi talebinin onaylanmasıyla ilgili talimatları içeren bankanın gerçek müşteri desteğinden gelen bir kaydı çalan bir telefon görüşmesi başlatır.

Ancak kötü amaçlı yazılım, saldırganlara ait aranan numarayı maskeleyebilir ve bunun yerine taklit edilen bankanın gerçek numarasını görüntüleyerek konuşmanın gerçekçi görünmesini sağlayabilir.

Bir noktada kurban, sözde krediyi almak için gerekli olan ve daha sonra saldırganlar tarafından çalınan kredi kartı bilgilerini doğrulaması için kandırılır.

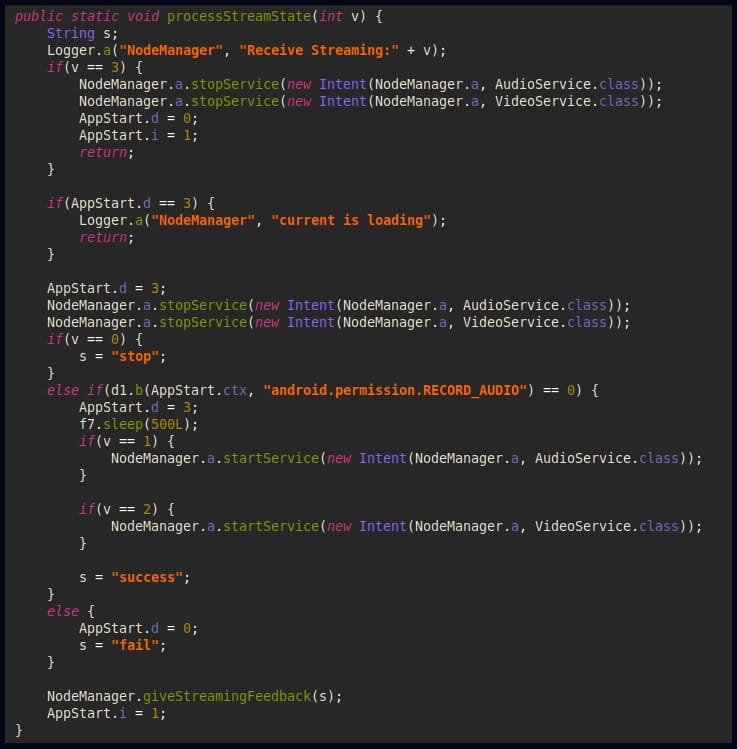

Vishing işlemine ek olarak FakeCalls, güvenliği ihlal edilmiş cihazdan canlı ses ve video akışlarını yakalayabilir ve bu da saldırganların ek bilgi toplamasına yardımcı olabilir.

Kaçınma tespiti

CheckPoint araştırmacıları tarafından yakalanan ve analiz edilen en son örneklerde FakeCalls, tespit edilmekten kurtulmasına yardımcı olan üç yeni teknik içeriyor.

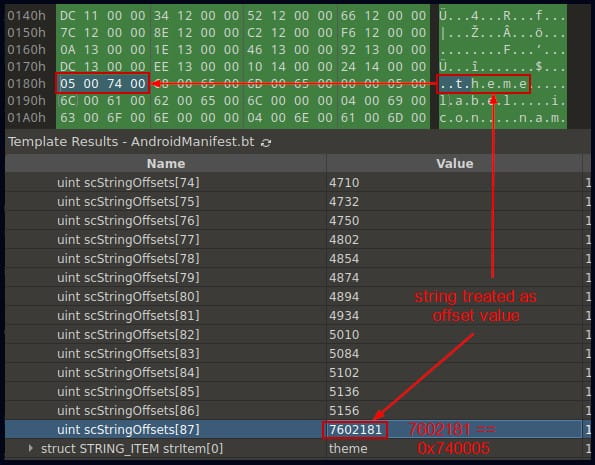

İlk mekanizmaya “çoklu disk” adı verilir ve APK (Android paketi) dosyasının ZIP başlık verilerinin manipüle edilmesini ve otomatik analiz araçlarının kafasını karıştırmak için EOCD kaydı için anormal derecede yüksek değerler ayarlanmasını içerir.

İkinci kaçınma tekniği, AndroidManifest.xml dosyasının başlangıç işaretini ayırt edilemez hale getirmek, dizeleri ve stiller yapısını değiştirmek ve yanlış yorumlamaya neden olmak için son dizenin ofsetini kurcalamak için değiştirilmesini içerir.

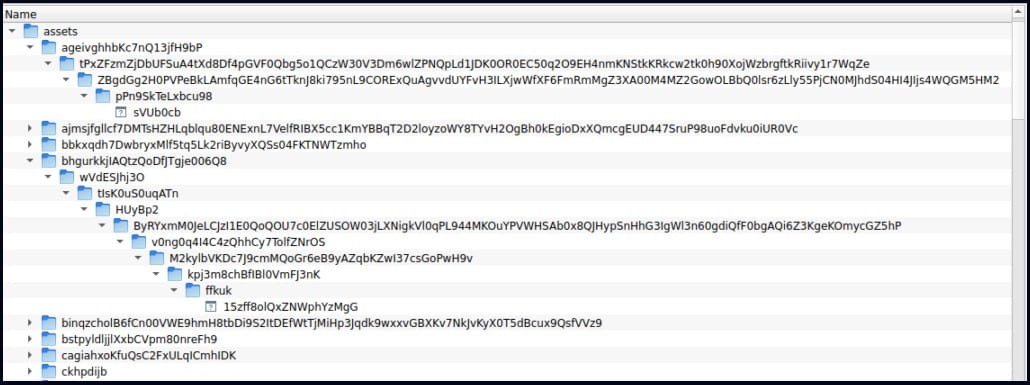

Son olarak, üçüncü kaçırma yöntemi, APK’nin varlık klasöründeki iç içe geçmiş dizinlerin içine birçok dosya ekleyerek dosya adlarının ve yollarının 300 karakteri aşmasıdır. Check Point, bunun bazı güvenlik araçları için sorunlara neden olabileceğini ve kötü amaçlı yazılımı tespit edememelerine neden olabileceğini söylüyor.

maliyetli bir sorun

Güney Kore hükümeti istatistiklerine göre, vishing (sesli kimlik avı), yalnızca 2020’de ülkedeki kurbanlara 600 milyon dolara mal olan bir sorunken, 2016 ile 2020 arasında 170.000 kurban bildirildi.

FakeCalls Güney Kore’de kalsa da kötü amaçlı yazılım, geliştiricileri veya bağlı kuruluşları farklı ülkelerdeki bankaları hedeflemek için yeni bir dil kiti ve uygulama yer paylaşımı geliştirirse operasyonlarını kolayca diğer bölgelere genişletebilir.

Vishing her zaman korkunç bir sorun olmuştur, ancak minimum eğitim verisi girişiyle doğal konuşma üretebilen ve gerçek kişilerin seslerini taklit edebilen makine öğrenimi konuşma modellerinin yükselişi, kısa sürede tehdidi büyütmeye hazırdır.