Şubat ayı arama tabanlı kötü amaçlı reklamcılık açısından özellikle yoğun bir aydı ve belgelediğimiz olayların sayısı neredeyse iki katına çıktı. Benzer yüklerin düşürüldüğünü gördük, ancak aynı zamanda tespitten kaçma konusunda özellikle iyi olan birkaç yeni yükün de düştüğünü gördük.

Bu blogda takip ettiğimiz kötü amaçlı yazılım ailelerinden biri de FakeBat'tir. Tehdit aktörünün, oldukça karmaşık PowerShell koduyla paketlenmiş MSI yükleyicilerini kullanması oldukça benzersizdir. Bu kötü amaçlı yazılımın dağıtımına yardımcı olan kötü amaçlı reklam sağlayıcı, haftalar boyunca aynı URL kısaltıcı hizmetlerini kötüye kullanıyordu ve bu da saldırıyı bir ölçüde öngörülebilir hale getirmiş olabilir. Yeni yeniden yönlendiriciler denediklerini ve özellikle güvenlik kontrollerini atlatmak için meşru web sitelerinden yararlandıklarını gördük.

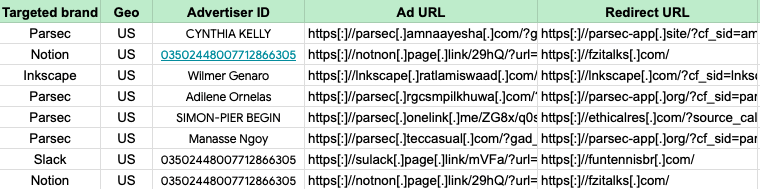

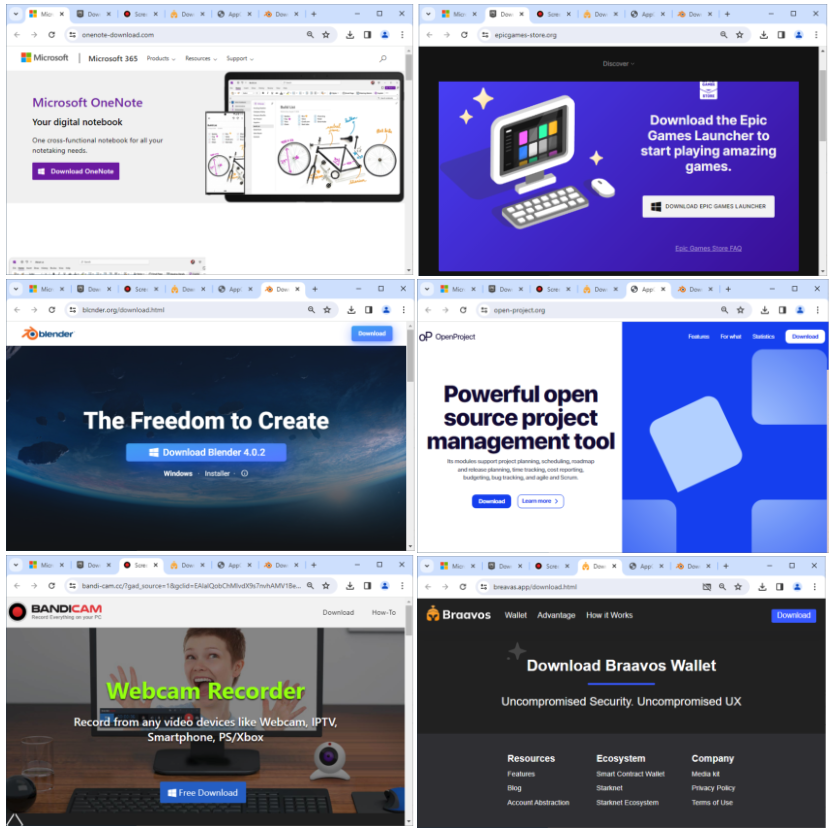

Bir diğer ilgi çekici nokta ise son kampanyaların çeşitliliğidir. Bir dönem aynı yazılım markalarının (Parsec, Freecad) tekrar tekrar taklit edildiğini gördük. FakeBat'in bu son kötü amaçlı reklam dalgasıyla birlikte birçok farklı markanın hedef alındığını görüyoruz.

Bu blogda açıklanan tüm olaylar Google'a bildirildi.

Yeni yönlendirme zinciri

Geçtiğimiz birkaç hafta boyunca FakeBat kötü amaçlı reklam kampanyaları iki tür reklam URL'si kullandı. Diğer kötü amaçlı reklam kampanyalarında da gözlemlendiği gibi, gizleme için ideal olan URL/analitik kısaltıcıları kötüye kullanıyorlardı. Bu uygulama, bir tehdit aktörünün kendi tanımlı parametrelerine (günün saati, IP adresi, kullanıcı aracısı vb.) göre 'iyi' veya 'kötü' bir hedef URL kullanmasına olanak tanır.

Diğer yönlendirme türü, süresi dolmuş ve geçerli olan alt alan adlarını kullanmaktı .com Kötü amaçlarla yeniden atanan alanlar. Bu, güvenilirlik yanılsaması vermek için yaygın olarak kullanılan bir hiledir. Ancak en son kötü amaçlı reklamcılık kampanyalarında, tehdit aktörlerinin ele geçirilmiş gibi görünen meşru web sitelerini kötüye kullandığını görüyoruz.

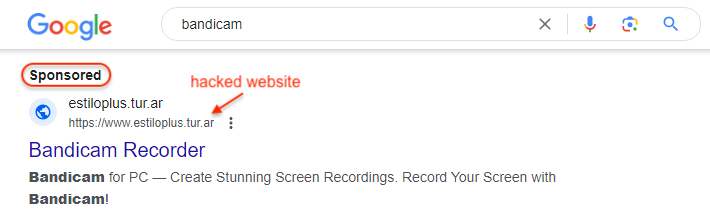

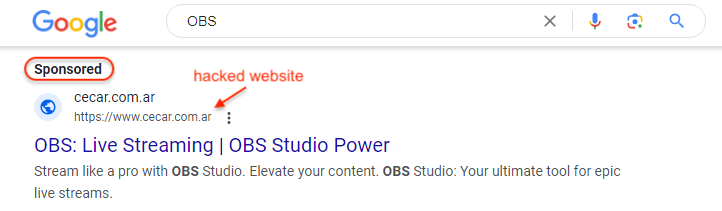

Bulduğumuz birkaç örneğin tamamının Arjantin merkezli (.ar TLD) olduğunu belirtmekte fayda var:

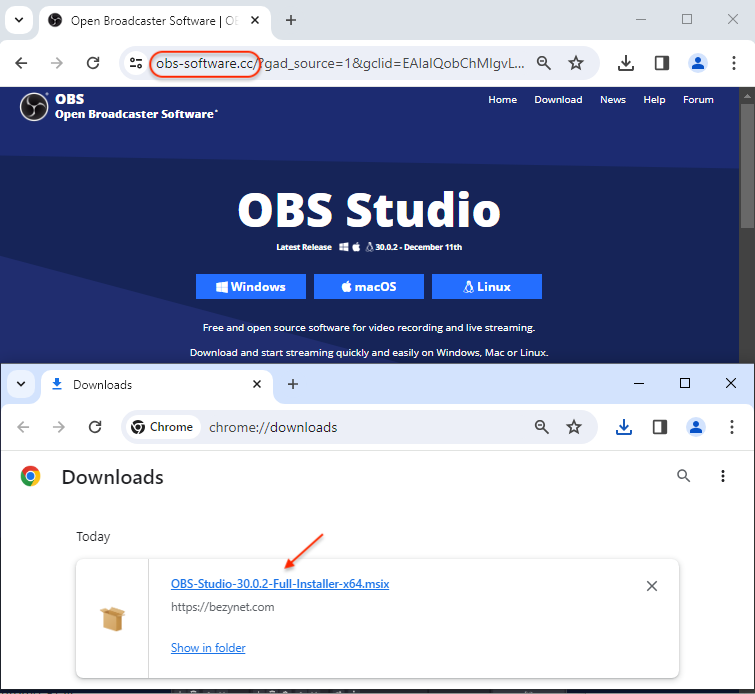

Kurbanlar, saldırıya uğrayan sitelere istek gönderen reklamı tıklıyor. İstek Google yönlendirmesini içerdiğinden, tehdit aktörü kendi kötü amaçlı sitesine koşullu yönlendirme sunabilir:

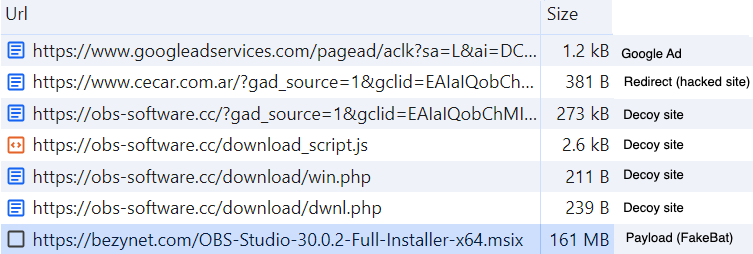

Enfeksiyon zincirinin tamamı aşağıda görülen web trafiği görselinde özetlenebilir:

Birkaç aktif marka kimliğine bürünme

Şu anda OneNote, Epic Games, Ginger ve hatta Braavos akıllı cüzdan uygulaması da dahil olmak üzere birçok kampanya yürütülüyor. Bu kötü amaçlı alan adlarının bir kısmı Rusya merkezli barındırma sağlayıcısı DataLine'da (78.24.180) bulunabilir.[.]93).

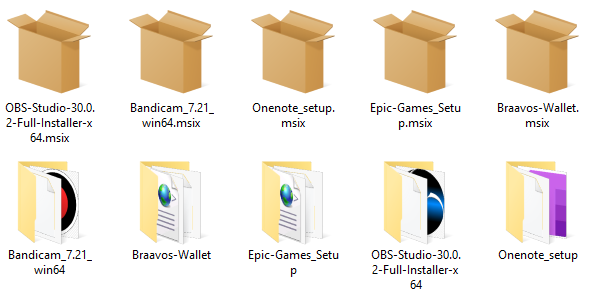

İndirilen her dosya, geçerli bir dijital sertifikayla (Consoneai Ltd) imzalanmış bir MSIX yükleyicisidir.

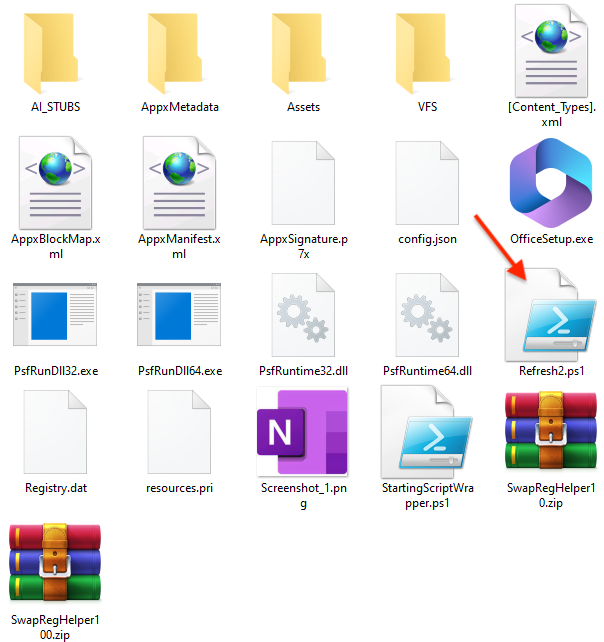

Çıkartıldıktan sonra her yükleyici, belirli bir PowerShell betiğiyle aşağı yukarı aynı dosyaları içerir:

Yükleyici çalıştırıldığında bu PowerShell betiği yürütülecek ve saldırganın komut ve kontrol sunucusuna bağlanacaktır. İlgili mağdurlar daha sonra kullanılmak üzere kataloglanacaktır.

Çözüm

FakeBat, popüler yazılım indirmelerine yönelik kötü amaçlı reklamlar yoluyla işletmeler için bir tehdit olmaya devam ediyor. Kötü amaçlı yazılım dağıtıcıları Google'ın güvenlik kontrollerini aşabiliyor ve kurbanları aldatıcı web sitelerine yönlendirebiliyor.

Kötü amaçlı yazılım yükleri kadar destekleyici altyapıya karşı da savunma yapmak önemlidir. Ancak meşru web siteleri alan adı engelleme listelerini alt etmek için kullanılabildiğinden bu her zaman kolay değildir. Her zaman olduğu gibi, ThreatDown DNS Filtresi gibi sistem politikaları yoluyla reklamları kaynağında engellemek, kötü amaçlı reklam saldırılarını durdurmanın en etkili yollarından biri olmaya devam ediyor.

Uzlaşma Göstergeleri

Saldırıya uğramış siteler

cecar[.]com[.]ar estiloplus[.]tur[.]ar

Yem siteleri

obs-software[.]cc bandi-cam[.]cc breavas[.]app open-project[.]org onenote-download[.]com epicgames-store[.]org blcnder[.]org

URL'leri indirin

bezynet[.]com/OBS-Studio-30[.]0[.]2-Full-Installer-x64[.]msix bezynet[.]com/Bandicam_7[.]21_win64[.]msix church-notes[.]com/Braavos-Wallet[.]msix church-notes[.]com/Epic-Games_Setup[.]msix church-notes[.]com/Onenote_setup[.]msix

Dosya karmaları

07b0c5e7d77629d050d256fa270d21a152b6ef8409f08ecc47899253aff78029

0d906e43ddf453fd55c56ccd6132363ef4d66e809d5d8a38edea7622482c1a7a

15ce7b4e6decad4b78fe6727d97692a8f5fd13d808da18cb9d4ce51801498ad8

40c9b735d720eeb83c85aae8afe0cc136dd4a4ce770022a221f85164a5ff14e5

f7fbf33708b385d27469d925ca1b6c93b2c2ef680bc4096657a1f9a30e4b5d18

Komuta ve kontrol sunucuları

ads-pill[.]xyz

ads-pill[.]top

ads-tooth[.]top

ads-analyze[.]top