Önemli bir siber güvenlik geliştirmesinde araştırmacılar, F5’in Next Central Manager’ında saldırganların cihaz üzerinde tam idari kontrol elde etmesine olanak verebilecek kritik güvenlik açıklarını ortaya çıkardı.

Bu endişe verici güvenlik kusuru aynı zamanda yönetilen varlıklar üzerinde gizli hileli hesaplar oluşturarak kuruluşların ağ altyapılarına ciddi bir tehdit oluşturuyor.

Önde gelen ağ ve siber güvenlik çözümleri sağlayıcısı F5, güvenlik açıklarını kabul etti ve derhal düzeltmeler yayınladı.

CVE-2024-21793 ve CVE-2024-26026 olarak tanımlanan güvenlik açıkları, artık F5 müşterilerinin kullanımına sunulan yazılım sürümü 20.2.0’da giderildi.

Hızlı müdahaleye rağmen, bu güvenlik açıklarının keşfedilmesi, kritik ağ altyapısının karmaşık siber tehditlere karşı güvenliğinin sağlanmasında devam eden zorlukların altını çiziyor.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

Güvenlik Açıklarının Arka Planı

Güvenlik açıkları, son yıllarda saldırganların ana hedefi haline gelen ağ ve uygulama altyapısının güvenliği konusunda devam eden araştırmaların bir parçası olarak keşfedildi.

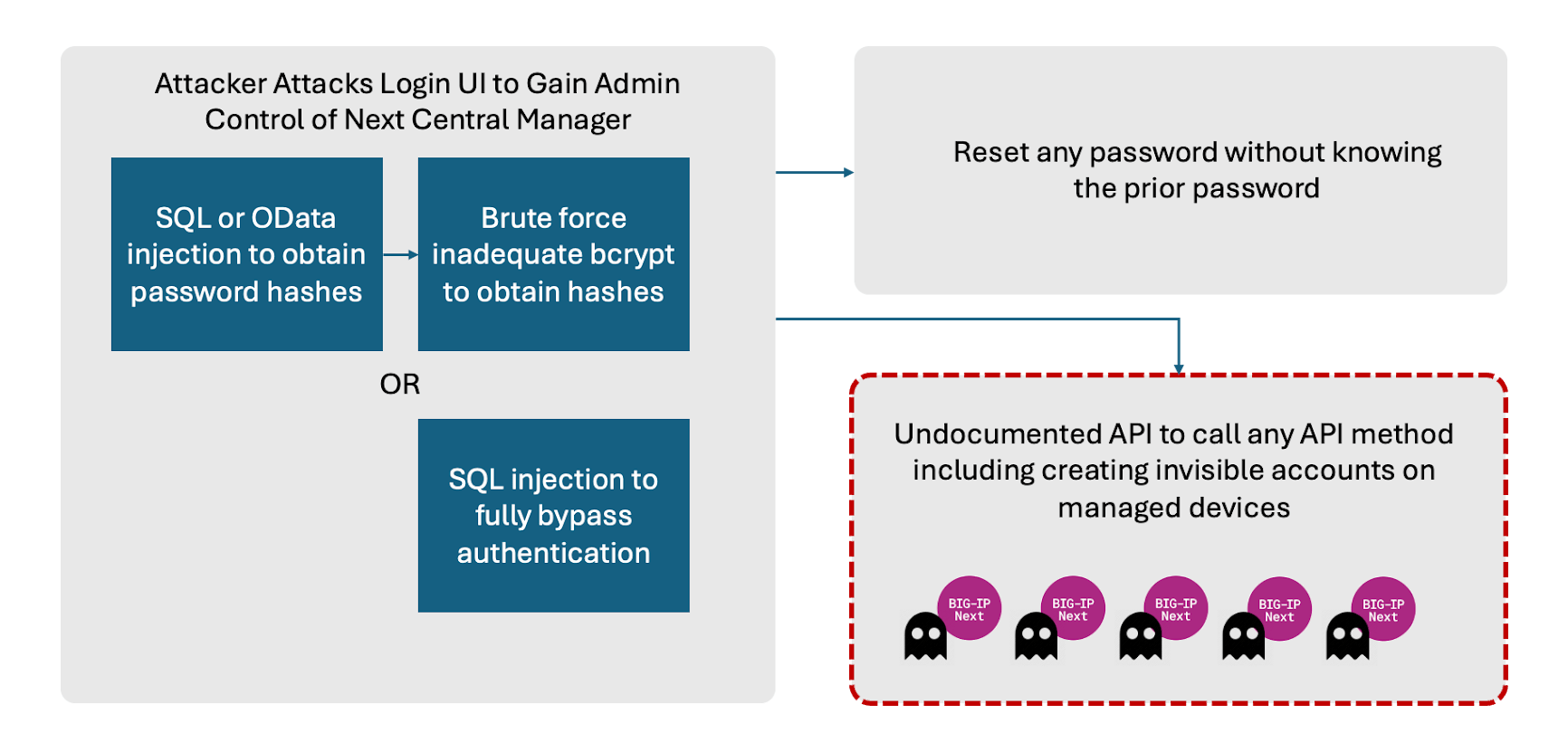

BIG-IP Next filosunu yönetmek için merkezi kontrol noktası olarak tanımlanan F5’in Next Central Manager’ının, kimliği doğrulanmamış OData ve SQL enjeksiyon saldırılarına karşı duyarlı olduğu tespit edildi.

Bu saldırılar, yönetici şifre karmaları gibi hassas bilgilerin sızmasına ve Merkezi Yönetici tarafından görülemeyen yetkisiz hesapların oluşturulmasına yol açabilir.

Teknik Analiz ve Kavram Kanıtı

Araştırma ekibi her iki güvenlik açığı için de ayrıntılı teknik analiz ve kavram kanıtı sağladı.

OData ekleme güvenlik açığı, CVE-2024-21793, saldırganların bir OData sorgu filtresi parametresine kötü amaçlı kod eklemesine ve potansiyel olarak hassas bilgilerin sızdırılmasına olanak tanır.

SQL enjeksiyon güvenlik açığı CVE-2024-26026, saldırganların yönetici erişimi elde etmek için kimlik doğrulama mekanizmalarını atlayarak kötü amaçlı SQL ifadelerini yürütmesine olanak tanır.

Ayrıca araştırmacılar, Sunucu Tarafında İstek Sahteciliğine (SSRF) izin veren belgelenmemiş bir API ve yönetici şifre karmaları için yetersiz bcrypt karma maliyeti de dahil olmak üzere diğer güvenlik sorunlarını da ortaya çıkardı.

Bu güvenlik açıkları Next Central Manager ile ilişkili güvenlik risklerini daha da artırıyor.

“Bu zayıflıklar çeşitli potansiyel saldırı yollarında kullanılabilir. Yüksek düzeyde saldırganlar, Merkezi Yöneticinin idari kontrolünü ele geçirmek için kullanıcı arayüzünden uzaktan yararlanabilirler. Merkezi Yöneticideki hesapların şifrelerini değiştirin. Ancak en önemlisi, saldırganlar Merkezi Yönetici tarafından kontrol edilen herhangi bir alt cihazda gizli hesaplar oluşturabilirler.” Eclypsium diyor.

Öneriler ve Azaltma

F5, Next Central Manager’ı kullanan kuruluşların bu güvenlik açıklarının oluşturduğu riskleri azaltmak için derhal en son sürüme yükseltmelerini önerdi.

Bu arada, istismar olasılığını azaltmak için Merkezi Yöneticiye erişimin güvenli bir ağ üzerinden güvenilir kullanıcılarla sınırlandırılması tavsiye edilir.

Bu güvenlik açıklarının keşfedilmesi, kritik ağ altyapısının korunmasında dikkatli olmanın ve proaktif güvenlik önlemlerinin önemini hatırlatıyor.

Saldırganlar bu sistemleri hedeflemeye devam ettikçe kuruluşların güvenlik çözümlerinin güncel olmasını sağlayarak ve kapsamlı siber güvenlik stratejilerini benimseyerek bir adım önde olmaları gerekiyor.

F5’in bu güvenlik açıklarına hızlı müdahalesi takdire şayan olsa da olay, gelişen siber tehditlere karşı koruma sağlamak için sürekli izleme, hızlı müdahale ve sağlam güvenlik önlemlerine olan ihtiyacın altını çiziyor.

SOC ve DFIR Ekiplerinden misiniz? – Kötü amaçlı yazılım olaylarını analiz edin ve ANY.RUN ile canlı erişim elde edin -> Şimdi Ücretsiz Başlayın.