Güvenlik araştırmacıları, F5’in Big-IP Trafik Yönetim Kabuğu (TMSH) komut satırı arabiriminde komut enjeksiyon güvenlik açığı olan CVE-2025-20029 hakkında kritik ayrıntıları açıkladılar.

Kusur, güvenlik kısıtlamalarını atlamak, keyfi komutlar yürütmek ve savunmasız sistemlere kök düzeyinde erişim elde etmek için düşük ayrıcalıklara sahip kimliği doğrulanmış saldırganları sağlar.

24 Şubat 2025’te uzaktan kod yürütülmesini gösteren bir kavram kanıtı (POC) istismarı piyasaya sürüldü ve kuruluşların etkilenen cihazları yamayacağı aciliyetini artırdı.

CVE-2025-20029 Genel Bakış

Güvenlik açığı, TMSH Parser’ın kullanıcı tarafından sağlanan girdileri ele almasında bulunur.

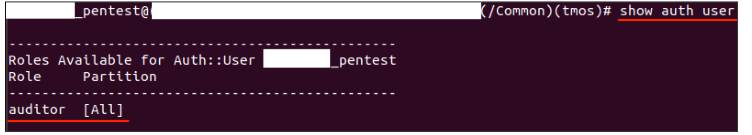

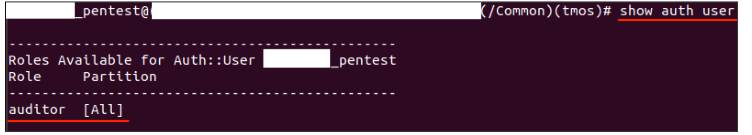

Geçerli kimlik bilgileri olan saldırganlar-hatta uygulanan hesaplara bile atanan Roller denetçi– CLI’nin güvenlik sanal alanından kaçan kötü niyetli komutlar oluşturabilir.

Bu, işletim sistemi komutlarının doğrudan altta yatan Linux ortamına enjeksiyonunu sağlar.

Etkilenen sürümler arasında F5 BIG-IP V16.1.4.1 ve daha önceki. Başarılı sömürü, veri hırsızlığı, ağ trafiği müdahalesi veya bağlı sistemlere yanal hareket sağlayarak cihaz üzerinde tam kontrol sağlar.

POC istismar metodolojisi

Github, varsayılan olarak kök ayrıcalıklarıyla çalışan Sys Config TMSH komutunu yayınladığını POC yayınladı.

Saldırganlar, orijinal komutu iki parçaya bölmek için Shell Metacharacters kullanarak bir yük enjekte edin:

- Ortak yapılandırma bölümüne meşru bir kaydetme işlemi.

- BASH aracılığıyla yürütülen keyfi bir komut:

save sys config partitions { Common "\}; " bash -c id " ; \#" }Bu yük, TMSH’nin sözdizimi ayrıştırma zayıf yönlerinden yararlanır.

\}; Sekans, Kaydet komutunu erken sonlandırırken, sonraki BASH -C kimliği geçerli kullanıcının kimliğini yazdırmak için bir sistem çağrısı yürütür -yürütmeyi kök olarak onaylar.

- TMSH arayüzüne erişim gerektirir (SSH veya Icontrol Rest API aracılığıyla).

- Enjekte edilen komutlar, F5 (örneğin, Bash, TCPDUMP) tarafından beyaz listeye alınan ikili dosyaları kullanmalıdır.

- Komut arızasını önlemek için hedef bölüm adları (örn. “Ortak”) geçerli olmalıdır.

F5, 1. çeyrekte yamalar yayınladı. Yöneticiler şunları yapmalıdır:

- Hemen BIG-IP v16.1.4.2 veya üstüne yükseltin.

- TMSH’nin temel kullanıcılara erişimini kısıtlayın ve rol atamalarını denetleyin.

- Olağandışı kaydetme komutları veya bölüm değişiklikleri için günlükleri izleyin.

Patched Sistemler, tehlikeye atılan kimlik bilgilerinden yararlanan saldırganlara karşı savunmasız kalır.

F5, BIG-IP yönetim arayüzleri için ağ segmentasyonunun ve çok faktörlü kimlik doğrulamasının uygulanmasını tavsiye eder.

Bu POC’nin halka açık serbest bırakılması, ağ altyapısı için gecikmiş yama riskinin altını çizmektedir.

Yük dengeleme, güvenlik duvarı veya uygulama dağıtım hizmetleri için F5 BIG-IP kullanan kuruluşlar, CVE-2025-20029’u kritik bir öncelik olarak ele almalıdır.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here