Güvenlik araştırmacıları, Çin bağlantılı devlet destekli bilgisayar korsanlarının, siber casusluk operasyonları için sanal özel sunuculardan ve tehlikeye atılmış çevrimiçi cihazlardan oluşturulan geniş bir proxy sunucu ağına giderek daha fazla güvendikleri konusunda uyarıyorlar.

Operasyonel aktarma kutusu (ORB’ler) ağları olarak adlandırılan bu proxy ağları, birden fazla devlet destekli aktöre (APT’ler) erişim sağlayan bağımsız siber suçlular tarafından yönetiliyor.

ORB’ler botnet’lere benzer ancak ticari olarak kiralanan VPS hizmetlerinin ve kullanım ömrü sonu yönlendiriciler ve diğer IoT ürünleri de dahil olmak üzere güvenliği ihlal edilmiş cihazların bir melezi olabilirler.

ORB’lerin rakipler tarafından artan kullanımı, saldırı altyapısının artık geniş bir coğrafyaya dağılmış düğümler arasında geçiş yapabilen tehdit aktörü tarafından kontrol edilmemesi nedeniyle hem tespit hem de ilişkilendirme açısından zorluklarla birlikte geliyor.

Kötü amaçlı proxy ağları

Siber güvenlik firması Mandiant, ikisi Çin’le bağlantılı casusluk ve entelektüel hırsızlık operasyonlarıyla bilinen gelişmiş tehdit aktörleri tarafından kullanılan çok sayıda ORB’yi izliyor.

Bunlardan ORB3/SPACEHOP olarak adlandırılan biri, keşif ve güvenlik açığından yararlanma amacıyla “APT5 ve APT15 dahil olmak üzere Çin bağlantılı birden fazla tehdit aktörü tarafından desteklenen çok aktif bir ağ” olarak tanımlanıyor.

Örneğin, Aralık 2022’de SPACEHOP, Citrix ADC ve Gateway’deki kritik bir güvenlik açığı olan ve Ulusal Güvenlik Ajansı’nın (NSA) APT5’e (diğer adıyla Manganese, Mulberry Typhoon, Bronze Fleetwood, Keyhole Panda, ve UNC2630).

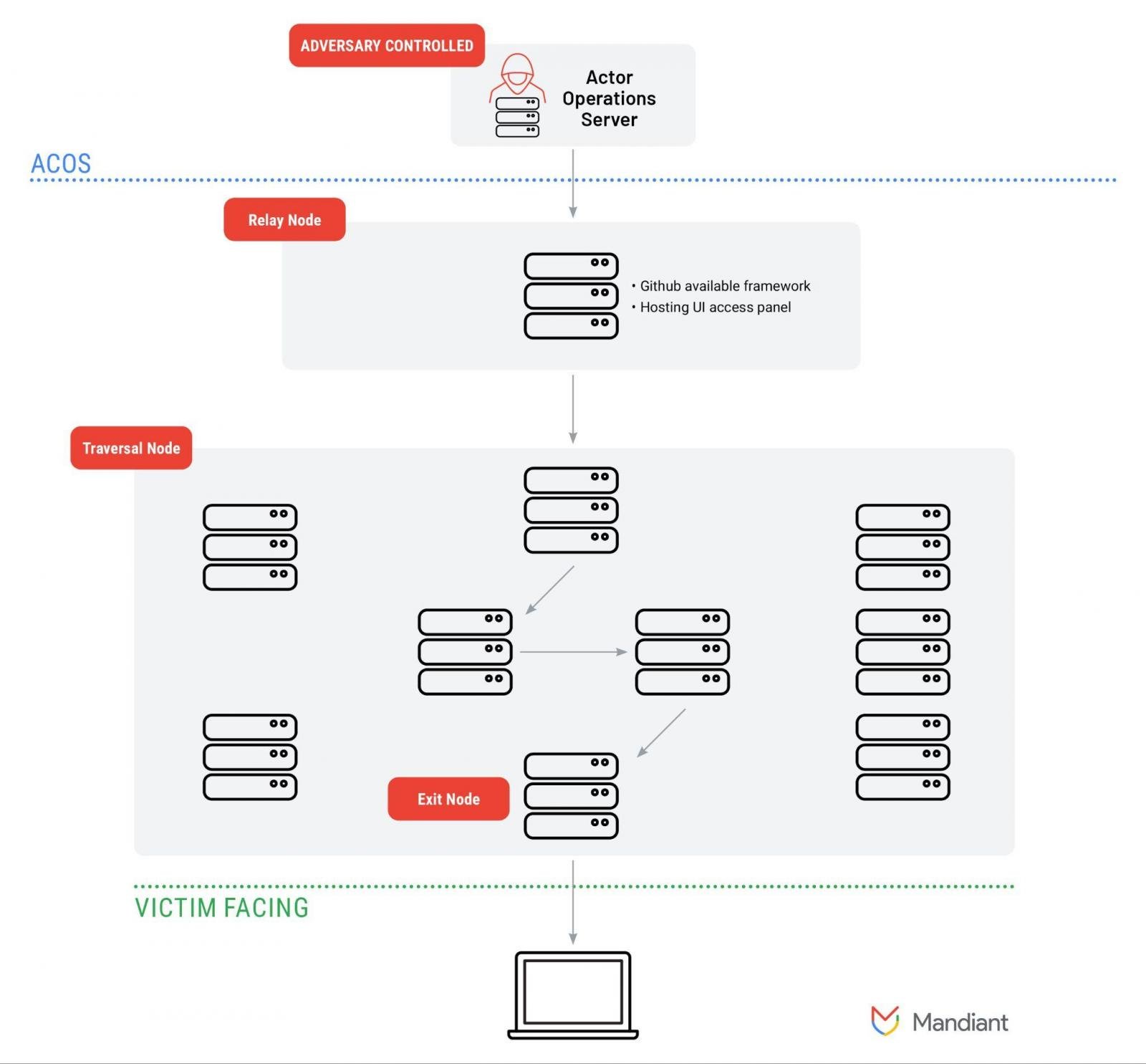

Mandiant araştırmacıları, SPACEHOP’un, bir bulut sağlayıcı tarafından Hong Kong veya Çin’de barındırılan bir aktarma sunucusunu kullanan, tedarik edilmiş bir ağ olduğunu söylüyor. Aşağı akış düğümlerinin yönetilmesine olanak tanıyan açık kaynaklı bir komut ve kontrol (C2) çerçevesi kurar.

Aktarma düğümleri genellikle klonlanmış Linux tabanlı görüntülerdir ve rolleri, hedeflenen kurban ortamlarıyla iletişim kuran bir çıkış düğümüne kötü amaçlı trafiği proxy olarak sağlamaktır.

kaynak: Mandiant

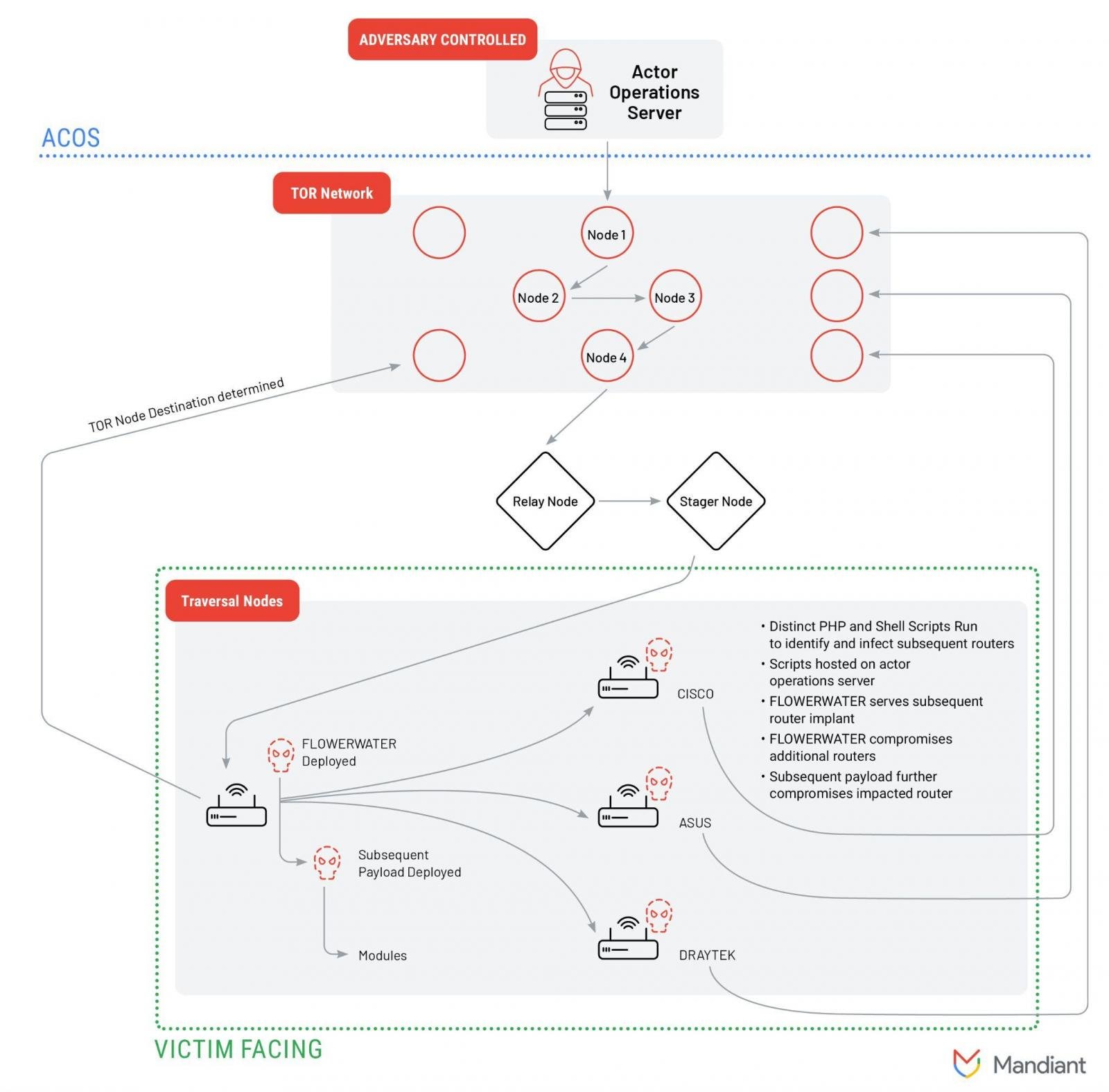

Bunun aksine, ORB2/FLORAHOX, Düşman Kontrollü Operasyon Sunucusu (ACOS), güvenliği ihlal edilmiş bağlı cihazlar (yönlendiriciler ve IoT) ve trafiği TOR ve birden fazla saldırıya uğramış yönlendirici üzerinden çalıştıran VPS hizmetlerinden oluşan hibrit bir ağdır.

Araştırmacılar, bu ağın “Çin bağlantısındaki çeşitli tehdit aktörleri tarafından siber casusluk kampanyalarında kaynaktan gelen trafiği gizlemek için kullanıldığına” inanıyor.

Ağın, FLOWERWATER yönlendirici implantı tarafından toplanan güvenliği ihlal edilmiş cihazlardan ve diğer yönlendirici tabanlı yüklerden oluşan birkaç alt ağ içerdiği görülüyor.

kaynak: Mandiant

ORB2/FLORAHOX birden fazla tehdit aktörü tarafından kullanılsa da Mandiant, güvenilir üçüncü taraf kaynakların, Çin bağlantılı rakipler APT31/Zirconium’a atfedilen ve fikri mülkiyet hırsızlığına odaklanan faaliyet kümeleri bildirdiğini söylüyor.

“ORB2, trafiğin TOR düğümleri üzerinden aktarılmasını, sağlanan VPS sunucularını ve CISCO, ASUS ve Draytek kullanım ömrü sonu cihazları dahil olmak üzere farklı türde güvenliği ihlal edilmiş yönlendiricileri içeren daha karmaşık bir tasarımı temsil ediyor” – Mandiant

Araştırmacılar, FLOWERWATER’ın yanı sıra, komut satırı girişlerine dayalı olarak ORB2 ağında ve önceden var olan düğümlerde gezinmek için ek yüklerin ve araçların (MIPS yönlendirici tünelleyici PETALTOWER, SHIMMERPICK bash komut dosyaları) kullanıldığını söylüyor.

Kullanılan cihazların türüne bakılmaksızın bir ORB ağı, düzgün çalışmasına olanak tanıyan bir dizi temel bileşene sahiptir:

- Adversary Controlled Operations Server (ACOS) – ORB ağındaki düğümleri yönetmek için kullanılan sunucu

- Aktarma düğümü – kullanıcıların ağda kimlik doğrulaması yapmasına ve trafiği ORB düğümlerindeki daha büyük geçiş havuzu üzerinden aktarmasına olanak tanır

- Geçiş düğümleri – bir ORB ağını oluşturan ana düğümler, trafiğin kökenini gizler

- Çıkış/Hazırlama düğümleri – hedeflere saldırı başlatmak için kullanılır

- Kurban sunucusu: ORB ağındaki düğümle iletişim kuran kurban altyapısı

Kurumsal savunma zorlukları

ORB’lerin kullanımı geçmişte gözlemlenmiştir; bunun en belirgin güncel örneği, SOHO ağ ekipmanlarını (örn. yönlendiriciler, güvenlik duvarları ve VPN cihazları) kullanan ABD’nin kritik altyapı kuruluşlarına yapılan Volt Typhoon saldırılarıdır.

Kötü niyetli ORB’lerin işleyişi nedeniyle, bir ülkedeki internet altyapısından gizlilik, esneklik ve bağımsızlık sağlarlar.

Birden fazla tehdit aktörü bu ağ altyapılarını sınırlı sürelerle kullanıyor ve bu da bunların izlenmesini ve ilişkilendirmeyi etkiliyor.

Mandiant’a göre bir ORB düğümünün IPv4 adresinin ömrü 31 gün kadar kısa olabilir. Bu, Çin’deki “güvenliği ihlal edilmiş veya kiralanmış altyapılarının önemli bir yüzdesini aylık olarak devredebilen” ORB ağ yüklenicilerinin bir özelliği gibi görünüyor.

ORB yöneticileri dünyanın çeşitli yerlerinde Otonom Sistem Numarası (ASN) sağlayıcılarını kullandığından, savunucular bu ağlardan gelen kötü amaçlı trafiği kaçırabilirler.

Bu, onları daha güvenilir hale getirmenin yanı sıra, saldırganların işletmeleri yakın coğrafi yakınlıktaki cihazlardan hedef almasına da olanak tanıyor ve bu da trafiği analiz ederken daha az şüphe uyandırıyor.

“Bunun bir örneği, çalışanlar tarafından düzenli olarak kullanılan hedefle aynı coğrafi konumda bulunan ve manuel inceleme için alınma olasılığı daha düşük olan bir konut İSS’sinden gelen trafik olabilir” – Mandiant

Saldırganların ORB’leri giderek daha fazla kullanması nedeniyle, tespit daha karmaşık hale geldiğinden, ilişkilendirme daha karmaşık olduğundan ve düşman altyapısına ilişkin göstergeler savunucular için daha az yararlı olduğundan, kurumsal ortamları korumak daha da zor hale geliyor.