Google’ın Tehdit Analiz Grubu (TAG), Kuzey Kore devlet korsanlarının, açıklanmayan popüler bir yazılımda en az bir sıfır gün kullanarak saldırılarda yine güvenlik araştırmacılarını hedef aldığını söyledi.

Google’ın, şirketin kullanıcılarını devlet destekli saldırılara karşı koruyan güvenlik uzmanlarından oluşan ekibine göre, bu kampanyada saldırıya uğrayan araştırmacılar, güvenlik açığı araştırma ve geliştirme çalışmalarına katılıyor.

Google, bu saldırılarda kullanılan sıfır gün kusuruyla ilgili ayrıntıları ve güvenlik açığı bulunan yazılımın adını henüz açıklamadı; bunun nedeni muhtemelen satıcının hâlâ güvenlik açığını düzeltme sürecinde olması.

Google TAG’dan Clement Lecigne ve Maddie Stone, “TAG, son birkaç hafta içinde güvenlik araştırmacılarını hedef almak için aktif olarak istismar edilen en az bir sıfır günün farkındadır.” dedi.

“Güvenlik açığı etkilenen satıcıya bildirildi ve yamalanma sürecinde.”

Hedeflerle iletişim kurmak için Mastodon ve Twitter kullanıldı

Saldırganlar, hedeflenen güvenlik araştırmacılarını Signal, Wire veya WhatsApp gibi şifreli mesajlaşma platformlarına geçmeye teşvik etmek için Twitter ve Mastodon sosyal medyasını kullanıyor.

Saldırganlar, bir ilişki kurup güvenli iletişim kanallarına geçtikten sonra bu kişilere sıfırıncı günü istismar etmek için tasarlanmış kötü amaçlı dosyalar gönderir.

Araştırmacıların sistemlerine yerleştirilen kabuk kodu verisi, sanal bir makinede çalışıp çalışmadığını kontrol ediyor ve toplanan bilgileri (ekran görüntüleri dahil) saldırganların komuta ve kontrol sunucularına gönderiyor.

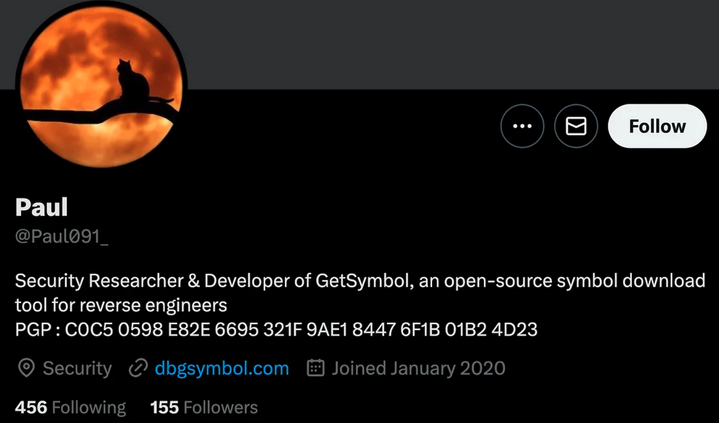

Ayrıca tersine mühendisler için açık kaynaklı GetSymbol aracını kullanıyorlar; bu araç yalnızca Microsoft, Google, Mozilla ve Citrix hata ayıklama sembollerinin indirilmesine yardımcı oluyor, bunun yerine isteğe bağlı kodun indirilmesine ve çalıştırılmasına da izin veriyor.

Lecigne ve Stone, “Bu aracı indirdiyseniz veya çalıştırdıysanız, TAG, sisteminizin bilinen bir temiz durumda olduğundan emin olmak için muhtemelen işletim sisteminin yeniden yüklenmesini gerektirecek önlemler almanızı önerir.”

En az Ocak 2021’den beri saldırı altında

Bu kampanya, Ocak 2021’de ortaya çıkan ve muhtemelen aynı aktörler tarafından yönetilen, Twitter’ın yanı sıra LinkedIn, Telegram, Discord ve Keybase gibi diğer sosyal medya platformlarını da ilk iletişim vektörü olarak kullanan bir önceki kampanyaya benziyor.

Bu saldırılarda Kuzey Koreli tehdit aktörleri, güvenlik araştırmacılarının tamamen yama uygulanmış Windows 10 sistemlerine arka kapılar ve bilgi hırsızlığı yapan kötü amaçlı yazılımlar bulaştırmak için sıfır günleri de kullandı.

Microsoft ayrıca Ocak 2021 saldırılarını takip ettiğini ve Lazarus Group operatörlerinin, kötü amaçlı JavaScript kodu içeren MHTML dosyalarını kullanarak araştırmacıların cihazlarına virüs bulaştırdığını gördüğünü bildirdi.

Mart 2021’de Google TAG, sahte LinkedIn ve Twitter sosyal medya hesaplarını ve SecuriElite adlı sahte bir şirketi kullanan güvenlik araştırmacılarını hedef alan saldırıların yeniden başladığını ortaya çıkardı.

Bu yılın başlarında, Mart ayında Mandiant, ABD ve Avrupa’daki güvenlik araştırmacılarına ve medya kuruluşlarına yeni kötü amaçlı yazılım bulaştırmak için sahte iş teklifleri kullanarak saldıran şüpheli bir Kuzey Koreli bilgisayar korsanlığı grubunu tespit etti ve ifşa etti.

Her ne kadar Google bu saldırıların hedeflerini açıkça belirtmemiş olsa da, asıl amaçlarının belirli araştırmacıları hedef alarak açıklanmayan güvenlik açıklarını ve istismarları ele geçirmek olduğu görülüyor.