Bir güvenlik araştırmacısı yakın zamanda, 2 milyondan fazla geliştirici tarafından kullanılan bir bulut barındırma ve işbirliği platformu olan Exhub’da yüksek riskli bir güvensiz doğrudan nesne referansı (Idor) güvenlik açığını ortaya çıkardı.

Kusur, saldırganların, platformda barındırılan herhangi bir proje için web barındırma yapılandırmalarını, potansiyel olarak kritik hizmetleri bozarak veya daha fazla istismar sağlayan web barındırma yapılandırmalarını manipüle etmesini sağladı.

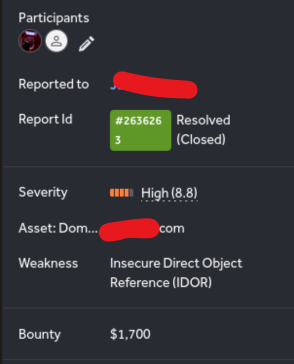

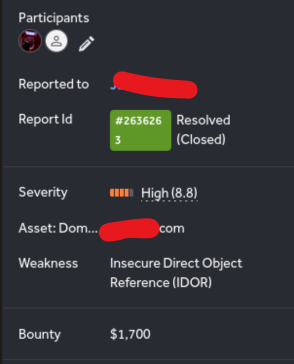

Keşif, araştırmacıya 1.500 dolar kazandı ve Exhub raporun netliği için 200 dolar ve iyileştirme sonrasında 100 dolarlık bir tekrar test ücreti aldı.

Güvenlik Açığı Arızası

Idor güvenlik açığı, Exhub’ın proje dağıtım yapılandırmaları için API uç noktasında ikamet etti (/API/V1/Projects/Dağıtım_configürasyon/

Saldırganlar, bir hedef projenin kimliği ile hazırlanmış bir posta isteği göndererek bunu kullanabilir – genellikle URL’lerde veya ağ günlüklerinde görülebilen önemsiz bir tanımlayıcı.

Makine türü, bağlantı noktaları veya kimlik doğrulama yöntemleri gibi parametreleri değiştirerek, kötü niyetli aktörler trafiği yeniden yönlendirebilir, hizmetleri devre dışı bırakabilir veya güvenlik protokollerini zayıflatabilir.

Özellikle, minimum “okuyucu” izinleri olan kullanıcılar bile, en az ayrıcalık gibi temel güvenlik ilkelerini ihlal ederek idari eylemleri yürütebilir.

Anonimlik isteyen araştırmacı, “Bu kusur esas olarak herhangi bir projenin altyapısının anahtarlarını teslim etti” dedi. “Tek bir API çağrısıyla, bir saldırgan dağıtımları istikrarsızlaştırabilir veya arka kapı oluşturabilir.”

Sömürü yolu

Araştırmacı, bir penetrasyon test aracı olan Burp Suite kullanarak saldırıyı tekrarladı. Geçerli bir proje kimliği aldıktan sonra – tahmin, kimlik avı veya maruz kalan günlükler üzerinden – bir saldırgan şu şekilde ayarları değiştirmek için bir istek gönderebilir:

{ "machineType":"t32", "port":9901, "dnsAutogen":true, "authentication":"me" }Bu, projenin barındırma ortamını yeniden yapılandıracak, potansiyel olarak güvenlik duvarlarını geçersiz kılar veya dahili bağlantı noktalarını ortaya çıkarır. Exhub’ın kullanıcı arayüzü, güvenlik açığının şiddetini doğrulayarak bu değişiklikleri hemen yansıttı.

Exhub başlangıçta kusuru kritik olarak sınıflandırdı (CVSS 9.8), ancak daha sonra proje kimliklerinin elde etmesini gerektirdiği varsayımlarını belirterek yüksek riske (8.8) düşürdü.

Bununla birlikte, araştırmacı, bu tür kimliklerin sıklıkla paylaşılan bağlantılarda veya yanlış yapılandırılmış API’lerde maruz kaldığını ve bu hafifletmeyi yetersiz kıldığını vurguladı.

Başarılı sömürü aşağıdakilere yol açabilir:

- Hizmet kesintileri: Kötü amaçlı bağlantı noktası değişiklikleri kullanıcı erişimini veya çarpışma uygulamalarını engelleyebilir.

- Veri maruziyeti: Kimlik doğrulama mekanizmalarının devre dışı bırakılması hassas verileri ortaya çıkarabilir.

- Ayrıcalık artışı: Saldırganlar, iç ağlara dönüşmek için yanlış yapılandırılmış hizmetleri kötüye kullanabilirler.

Exhub, rol tabanlı erişim kontrolleri (RBAC) ve proje kimliği gizlemesini uygulayarak güvenlik açığını yamaladı.

15 Ekim 2024’teki bir tekrar test, düzeltmenin etkinliğini doğruladı. Şirket, araştırmacının metodolojisini övdü ve platform güvenliğini artırmada etik hacklemenin değerini vurguladı.

Bulut platformları giderek karmaşıklaştıkça, titiz güvenlik açığı açıklama programları hayati önem taşıyor.

Exhub’ın hızlı yanıtı ve ödül tahsisi, araştırmacılar ve işletmeler arasındaki işbirliğinin yaygın sömürü gerçekleşmeden önce riskleri nasıl azaltabileceğini örneklendirir.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free