Tehdit aktörleri, üst düzey yöneticilere karşı EvilProxy kimlik avı saldırıları başlatmak için Indeed.com’daki açık yönlendirme güvenlik açığından yararlanıyor.

Menlo Laboratuvarlarındaki siber güvenlik araştırmacıları, siber suçluların kullandığı karmaşık bir kimlik avı kampanyasını ortaya çıkardı. Kötü şöhretli EvilProxy kimlik avı kiti Indeed.com iş sitesindeki açık yeniden yönlendirme güvenlik açığından yararlanarak.

Kampanya özellikle Bankacılık ve Finansal Hizmetler, Sigorta sağlayıcıları, Mülk Yönetimi ve Emlak ve İmalat alanlarına odaklanarak çeşitli sektörlerdeki üst düzey yöneticileri hedefliyor.

Bu açıklama Menlo Labs tarafından yapılan titiz bir araştırmanın ardından geldi ve bu araştırmadan elde edilen temel bulgular hem ilgi çekici hem de endişe verici:

- Kampanya Zaman Çizelgesi: Kimlik avı kampanyası Temmuz 2023’te başlatıldı ve ağustos ayına kadar devam etti; bu da tehdit aktörlerinin sürekli çaba gösterdiğini gösteriyor.

- EvilProxy Kimlik Avı Kiti: Saldırganlar, ‘EvilProxy’ olarak bilinen son derece gelişmiş bir kimlik avı kitini kullandı. Bu kit, kullanıcı ile orijinal web sitesi arasındaki iletişimi kesen bir ters proxy görevi görür. Özellikle EvilProxy, çok faktörlü kimlik doğrulama (MFA) savunmalarını etkili bir şekilde atlayarak oturum çerezlerini toplama yeteneğine sahiptir.

- Öncelikle ABD merkezli Hedefler: Kampanyanın ağırlıklı olarak ABD merkezli kuruluşları hedef alması, kökeni ve motivasyonuyla ilgili soruları gündeme getirdi.

- Açık Yönlendirme Güvenlik Açığı: Kimlik avı planlarını başlatmak için tehdit aktörleri, popüler iş arama platformu “indeed.com”da bulunan açık yönlendirme güvenlik açığından yararlandı. Kurbanlar bu güvenilir platformdan Microsoft’un kimliğine bürünen kötü amaçlı kimlik avı sayfalarına yönlendirildi.

Bu kimlik avı kampanyası, MFA korumalarını atlatmak için oturum çerezlerinin çalınmasına dayanan “Ortadaki Düşman” (AiTM) kimlik avı saldırısının simgesidir.

Temmuz 2023’te Menlo Security’nin HEAT Shield’ı yenilikçi bir kimlik avı saldırısını tespit etti ve engelledi. Bu saldırı, ‘indeed.com’ web sitesinde açık bir yönlendirme kullandı ve sonuçta kurbanları aldatıcı bir Microsoft giriş sayfasına yönlendirdi. Bu yeniden yönlendirme, saldırının saygın bir kaynak olan ‘indeed.com’dan geldiğini akıllıca gizler.

Tehdit aktörleri, karanlık ağda bulunan ve plan süreleri 10 ila 31 gün arasında değişen abonelik tabanlı bir hizmet olarak sunulan, hizmet olarak kimlik avı platformu olan ‘EvilProxy’den yararlandı. Bu planın bir tehdit aktörü olan ‘John_Malkovich’, bu hain hizmeti satın alan müşteriler için yönetici ve aracı olarak görev yaptı.

Kampanya, aşağıdaki grafikte de gösterildiği gibi, çeşitli sektörlerdeki üst düzey çalışanlara ve kilit yöneticilere odaklandı. Bu veriler URLScan, Phishtank ve VirusTotal yayınları aracılığıyla toplanan istihbarattan toplanmıştır.

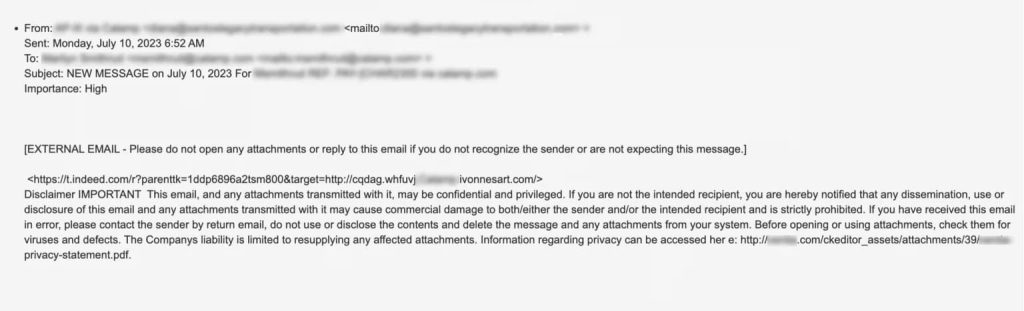

Kimlik avı e-postaları, ‘indeed.com’dan geliyormuş gibi görünen yanıltıcı bir bağlantı göndererek kurbanları tıklamaya yönlendirdi. Bağlantı tıklandığında sahte bir Microsoft Online oturum açma sayfasına yönlendiriliyordu.

Menlo Labs raporuna göre saldırı zincirinin adım adım dökümü şöyle:

- Kurban, meşru gibi görünen Indeed bağlantısını içeren bir kimlik avı e-postası alır.

- Şüphelenmeyen kurban, kendisini sahte Microsoft oturum açma sayfasına yönlendiren Indeed bağlantısını tıklıyor.

- EvilProxy kimlik avı çerçevesi aracılığıyla dağıtılan kimlik avı sayfası, meşru giriş sitesinden içeriği dinamik olarak getirir.

- Kimlik avı sitesi, ters proxy görevi görerek orijinal web sitesine yönelik istekleri engelliyor.

- Saldırgan meşru sunucunun isteklerini ve yanıtlarını ele geçirerek oturum çerezlerini ele geçirir.

- Çalınan tanımlama bilgileri, meşru Microsoft Çevrimiçi sitesine erişim sağlayarak saldırganların kurbanların kimliğine bürünmesine ve kimlik avına karşı dayanıklı olmayan MFA’yı atlamasına olanak tanır.

Bu saldırı, bir uygulamanın kullanıcıları istemeden güvenilmeyen bir harici etki alanına yönlendirdiği açık yeniden yönlendirme güvenlik açığına dayanıyordu. Bu durumda, kullanıcılar ‘indeed.com’a veya onun alt alan adlarına yönlendirildiklerine inanıyorlardı, ancak ‘t.indeed.com’ alt alan adı onları başka bir yere yönlendirmek için parametrelerle donatılmıştı ve sonuçta bir kimlik avı sayfasına yol açıyordu.

Saldırganlar, EvilProxy kimlik avı kitini etkili bir şekilde kullandı ve MFA’dan başarılı bir şekilde kaçmak için kullanıcı oturumu çerezlerini ele geçirerek bir “Ortadaki Düşman” saldırısı gerçekleştirdi.

‘Lmo.’ alt etki alanıyla tanımlanan kimlik avı sayfaları, Microsoft Çevrimiçi oturum açma sayfasının kimliğine büründü. Bu sayfalar, ters proxy görevi görebilen, dinamik olarak içerik getirebilen ve mağdur ile gerçek site arasındaki istek ve yanıtları yakalayabilen nginx sunucularında barındırılıyordu. Bu yöntem, oturum çerezi hırsızlığını kolaylaştırdı ve EvilProxy Kimlik Avı kitinin kullanımına atfedildi.

EvilProxy kullanımına işaret eden yapılar arasında Nginx sunucularında barındırılan alanlar, ortak URI yolları içeren kimlik avı sayfaları ve dinamik içerik oluşturma için Microsoft’un Ajax CDN’sinin kullanımı yer alıyor.

Bulgulara yanıt olarak KnowBe4’ün veri odaklı savunma savunucusu Roger Grimes, kullanıcılara bu tür saldırılara karşı ilk savunma mekanizması olarak sağduyuyu kullanmalarını tavsiye etti. “Açık yönlendirmeler, sosyal mühendislik korsanlarının uygulayabileceği en zorlu hileler arasında yer alıyor. Son kullanıcılarımıza her zaman bir URL’nin üzerine gelmelerini ve tıklamadan önce bu URL’nin meşru bir alana gittiğinden emin olmalarını söyleriz. Ancak bu tür açık yönlendirmelerde, kaynak URL meşru bir URL’ye işaret eder,” dedi Grimes.

“Teknik olarak tek savunma, her web sitesi ve hizmetin, kötü niyetli yönlendirmelere izin veren bir “özellik” uygulamadığından emin olmasıdır. Eğitim açısından, kullanıcılara yalnızca URL’leri tıklamadan önce incelemeleri gerektiğini değil, aynı zamanda URL’yi tıkladıktan sonra nereye gittiklerini görmek için URL’yi yeniden incelemeleri gerektiğini de söylemelisiniz. Kötü niyetli bir açık yönlendirmeyle nihai hedef meşru olmayacaktır. Yani kısacası, tüm kullanıcılar tüm URL’leri tıklamadan önce VE tıkladıktan SONRA kontrol etmelidir. Sadece tıklamadan önce incelemek yeterli değil,” diye vurguladı Grimes.

Indeed.com Biliyor…

Indeed.com bu güvenlik açığı hakkında bilgilendirildi ancak şirketin bu güvenlik açığına yama uygulayıp uygulamadığı belli değil.

Toplanan istihbarat ve analizlerin ışığında, tehdit aktörlerinin kimlik avı ve hesap güvenliğinin ihlal edilmesi amacıyla Microsoft Çevrimiçi sayfasını taklit etmek amacıyla ‘indeed.com’daki açık yeniden yönlendirme güvenlik açığından yararlanarak ‘EvilProxy’ kimlik avı kitini kullandıkları açıktır.

Bu saldırı, kimlik hırsızlığı, fikri mülkiyet hırsızlığı ve önemli mali kayıplar dahil olmak üzere ciddi sonuçlara yol açabilecek daha geniş bir saldırı zincirinin yalnızca başlangıç aşamasıdır.

Kullanıcı dostu arayüzü ve MFA’yı atlama yeteneği göz önüne alındığında, ‘EvilProxy’ kullanımının artma olasılığı giderek artıyor ve bu da onu siber suçlular için cazip bir seçim haline getiriyor.

İLGİLİ MAKALELER

- Bilgisayar korsanları bulut hizmetlerini hedeflemek için MFA’yı ihlal ettiğinden uyarı

- Küresel CDN Hizmeti ‘jsdelivr’ Kullanıcıları Kimlik Avı Saldırılarına Maruz Bıraktı

- FortiGuard Laboratuvarları, Kimlik Avı Saldırılarını Besleyen .ZIP Alan Adlarını Keşfediyor

- Yeni Kimlik Avı Saldırısı Microsoft 365 Kimlik Doğrulama Sistemini Sahtekarlaştırıyor

- Yeni Aldatıcı Kimlik Avı Saldırısında “Resim İçinde Resim” Taktiği Kullanıldı