EvilProxy, Microsoft 365 hesaplarını çalmak için yüzden fazla kuruluşa gönderilen 120.000 kimlik avı e-postasını gören araştırmacılarla MFA korumalı hesapları hedef alan en popüler kimlik avı platformlarından biri haline geliyor.

Bu yeni araştırma, son beş ayda, özellikle üst düzey yöneticileri etkileyen, başarılı bulut hesabı devralma olaylarında dramatik bir artış olduğu konusunda uyarıda bulunan Proofpoint’ten geliyor.

Siber güvenlik şirketi, marka kimliğine bürünme, bot tespitinden kaçınma ve açık yönlendirmeleri birleştiren EvilProxy tarafından desteklenen çok büyük ölçekli bir kampanya gözlemledi.

EvilProxy saldırıları

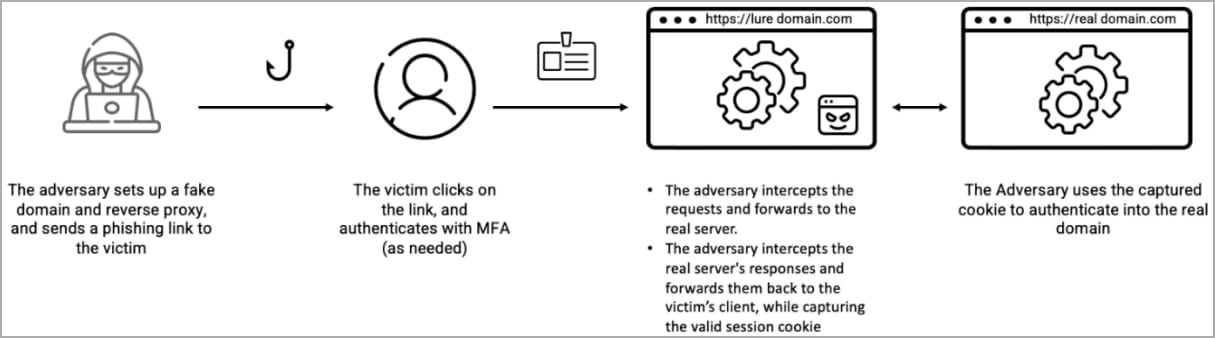

EvilProxy, kullanıcı (hedef) ile meşru hizmet web sitesi arasında kimlik doğrulama isteklerini ve kullanıcı kimlik bilgilerini iletmek için ters proxy’ler kullanan bir hizmet olarak kimlik avı platformudur.

Kimlik avı sunucusu meşru oturum açma formunu proxy olarak kullandığından, bir kullanıcı hesabında oturum açtığında kimlik doğrulama çerezlerini çalabilir.

Ayrıca, kullanıcının bir hesapta oturum açarken zaten MFA sınamalarını geçmesi gerektiğinden, çalınan çerez, tehdit aktörlerinin çok faktörlü kimlik doğrulamayı atlamasına olanak tanır.

Kaynak: Prova noktası

Resecurity tarafından Eylül 2022’de bildirildiği üzere EvilProxy, siber suçlulara ayda 400 ABD Doları karşılığında satılıyor ve Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy ve PyPI hesaplarını hedefleyebilme sözü veriyor.

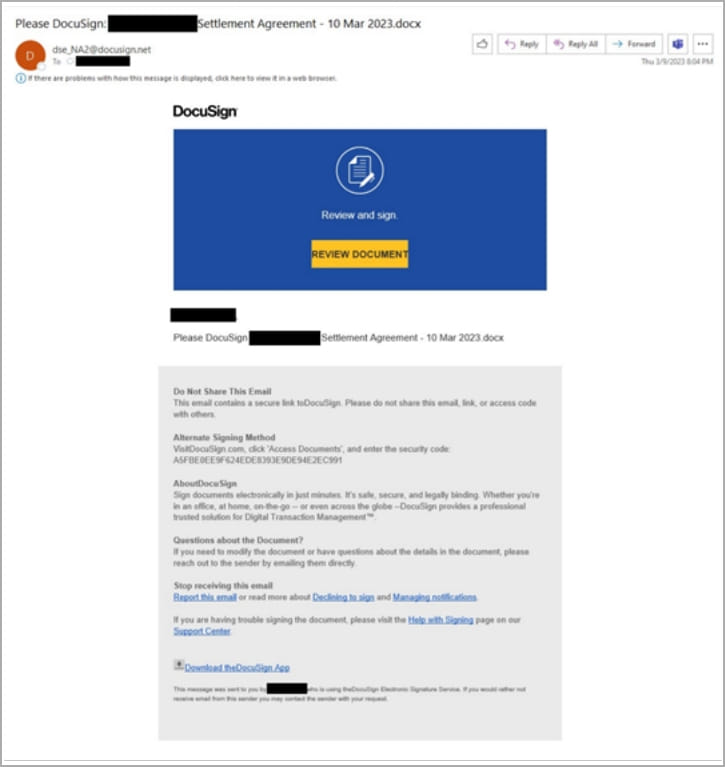

Proofpoint tarafından Mart 2023’ten beri gözlemlenen yeni bir kimlik avı kampanyası, Adobe, DocuSign ve Concur gibi popüler markaların kimliğine bürünen e-postalar göndermek için EvilProxy hizmetini kullanıyor.

Kaynak: Prova noktası

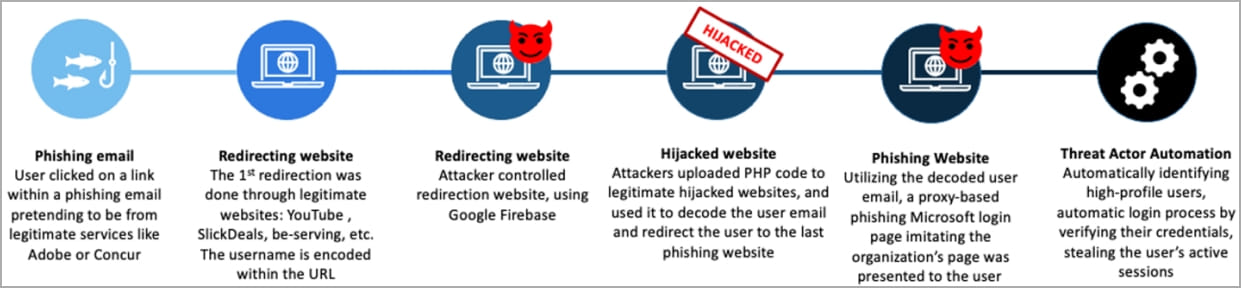

Kurban gömülü bağlantıyı tıklarsa, YouTube veya SlickDeals aracılığıyla açık bir yeniden yönlendirmeden geçer ve ardından keşif ve analiz şansını azaltmayı amaçlayan bir dizi sonraki yönlendirme izler.

Sonunda kurban, Microsoft 365 oturum açma sayfasını tersine proxy’leyen ve aynı zamanda kurbanın kuruluş temasının orijinal görünmesini sağlayan bir EvilProxy kimlik avı sayfasına ulaşır.

Kaynak: Prova noktası

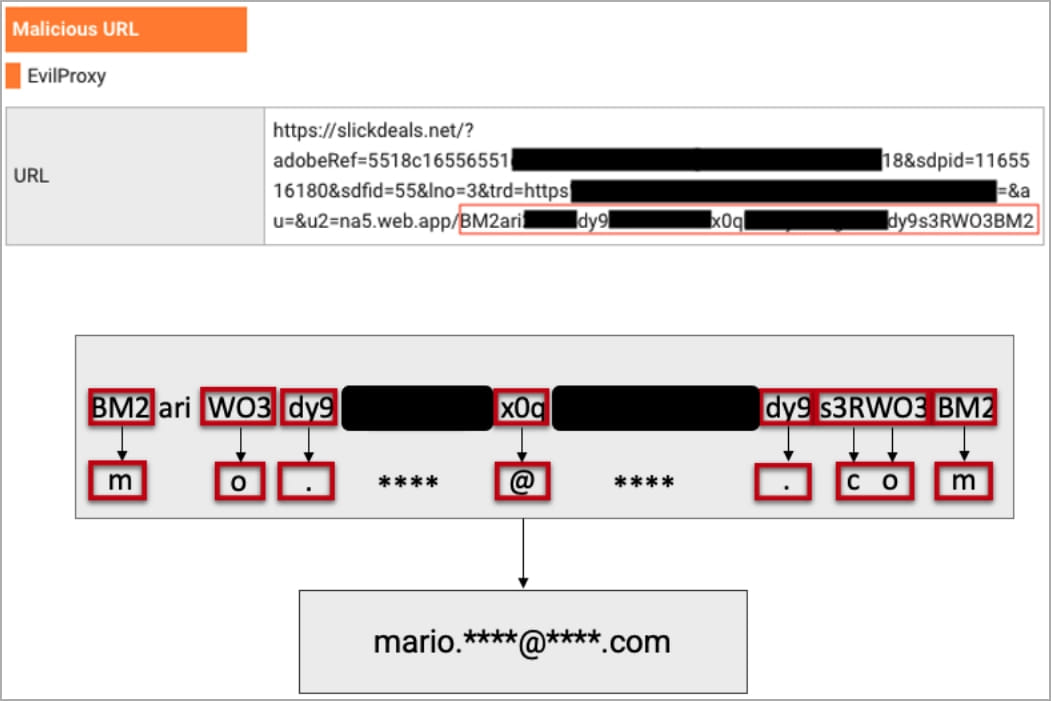

Proofpoint, “Kullanıcı e-postasını otomatik tarama araçlarından gizlemek için, saldırganlar kullanıcı e-postasında özel kodlama kullandılar ve belirli bir kullanıcının e-posta adresinin kodunu çözmek için PHP kodlarını yüklemek üzere saldırıya uğramış meşru web sitelerini kullandılar.” .

“E-posta adresinin şifresi çözüldükten sonra, kullanıcı nihai web sitesine yönlendirildi – hedefin organizasyonu için özel olarak hazırlanmış gerçek kimlik avı sayfası.”

Kaynak: Prova noktası

Hedefleme özellikleri

Araştırmacılar, en son kampanyanın, Türk IP adresine sahip kullanıcıları meşru bir siteye yönlendirdiğini ve esasen saldırıyı iptal ettiğini keşfettiler, bu da operasyonun Türkiye merkezli olduğu anlamına gelebilir.

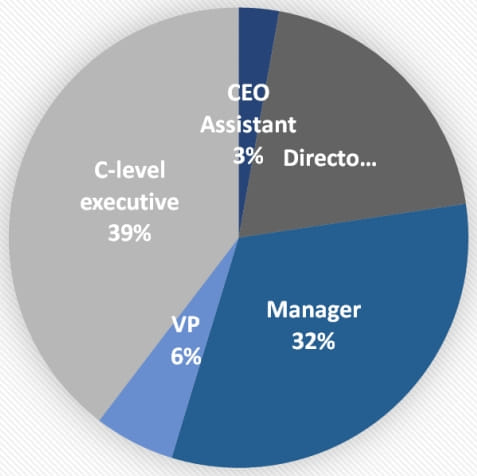

Ayrıca Proofpoint, saldırganların hangi durumlarda hesap devralma aşamasına geçecekleri konusunda çok seçici davrandıklarını, “VIP” hedeflere öncelik verdiklerini ve hiyerarşide daha düşük olanları göz ardı ettiklerini fark etti.

Hesapları ihlal edilenlerin %39’u üst düzey yöneticiler, %9’u CEO’lar ve başkan yardımcıları, %17’si mali işler müdürleri ve geri kalanı finansal varlıklara veya hassas bilgilere erişimi olan çalışanlardı.

Kaynak: Prova noktası

Bir Microsoft 365 hesabının güvenliği ihlal edildiğinde, tehdit aktörleri kalıcılık oluşturmak için kendi çok faktörlü kimlik doğrulama yöntemini (Bildirim ve Kod içeren Kimlik Doğrulayıcı Uygulaması aracılığıyla) ekler.

Ters proxy kimlik avı kitleri ve özellikle EvilProxy, güvenlik önlemlerini ve hesap korumalarını atlayarak tehlikeli ölçeklerde yüksek kaliteli kimlik avı sağlama yeteneğine sahip, büyüyen bir tehdittir.

Kuruluşlar bu tehdide karşı yalnızca daha yüksek güvenlik farkındalığı, daha katı e-posta filtreleme kuralları ve FIDO tabanlı fiziksel anahtarlar benimseyerek savunma yapabilir.