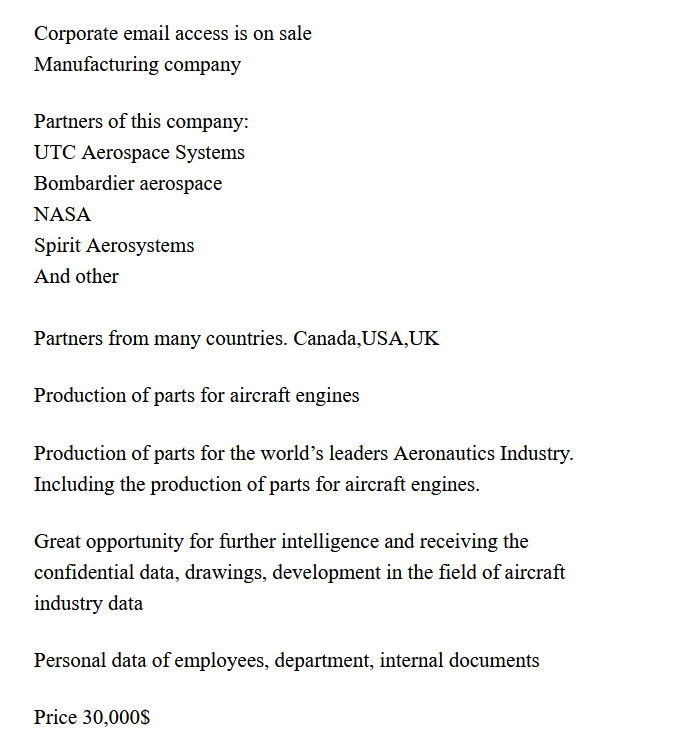

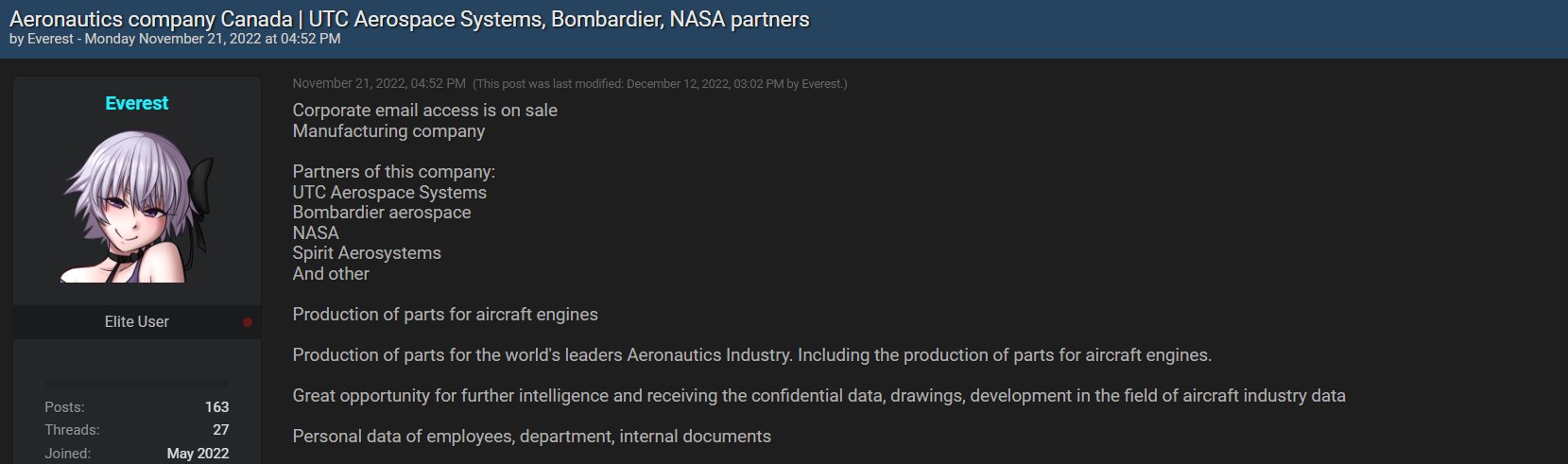

Grubun sızıntı sitesine göre, “daha fazla istihbarat için büyük bir fırsat” olduğunu iddia ettikleri kurumsal e-posta erişimi de dahil olmak üzere gizli verileri var.

Teknoloji güvenlik şirketi FalconFeedsio tweet attı hava-uzay kuruluşlarından veri sızdıran sitelerine yükleyen fidye yazılımı grubu hakkında.

Gönderi, Kanada, Amerika Birleşik Devletleri ve Birleşik Krallık gibi ülkelere ait verilere sahip olduğunu iddia etti. Everest grubunun iddialarına göre, havacılık ve uzay endüstrisi, verileri düşmanlara ulaşmadan önce silmek için derhal çalışmak zorunda kalabilir. Grup ayrıca, ticari sırların elde edilmesinden kimin yararlanabileceğini ima ederek bir aciliyet ve korku duygusu yaratmaya çalıştı.

Verilerin sızıntı sitesinde satışa çıktığını görmek, çetenin olumlu bir yanıt bulma umudunun olmadığı sonucuna varılabilir, tıpkı bu hafta bilgisayar korsanı forumuna otomobil şirketi Volvo’dan sızan verileri koyduğu iddia edilen Play fidye yazılımı grubu gibi.

Bazı devlet kurumları şirketleri bir saldırının ardından fidye ödemekten caydırdığından, bilgisayar korsanları hassas çalıntı verileri sızıntı sitelerinde satmaya giderek daha fazla yöneliyor.

Everest fidye yazılımı grubunun çalışma yöntemleri

NCC Group tarafından hazırlanan bir rapora göre, Everest fidye yazılımı grubu daha önce kurbanlarının sistemlerinin BT altyapısına, fidye taleplerinin karşılanmaması durumunda bir ücret karşılığında erişim sunmuştu. Rusça konuşan tehdit aktörü grubu Everest, Arjantin, Peru ve Brezilya da dahil olmak üzere birçok devlet dairesini de hedef aldı.

Bir veri kurtarma şirketi olan Digital Recovery, fidye yazılımının 2018 yılında keşfedildiğini ve Everbe 2.0 fidye yazılımı ailesinin bir parçası olduğunu bildirdi. Embrace, Hyena Locker PainLocker ve EvilLocker fidye yazılımı kullanılarak yapılmıştır.

Adını fidye yazılımından alan grup, çifte fidye isteyerek kârını artırmak için bir manevra olarak çifte gasp yoluna gidiyor. Biri şifre çözme anahtarı için ve diğeri şifrelenmiş verileri sızdırmamak için.

Sistemlere giren fidye yazılımlarına karşı tetikte olmak için, siber suçluların kimlik avı saldırıları olabilecek şüpheli e-postaları dikkate almamak çok önemlidir. Spam içerikli e-postalar, ticari e-postalar, reklam e-postaları veya finansal bilgiler sunan e-postalar olarak görünebilir. Bu tür e-postalar genellikle kötü amaçlı kelime veya excel ekleri taşır. Bu, Everest fidye yazılımı grubu tarafından kullanılan hedefe ulaşmanın ana modlarından biridir.

Ayrıca Everest grubunun, kurbanların güvenliği ihlal edilmiş kullanıcı hesaplarını kullanarak sistemleri ihlal ettikten sonra ağlar arasında yanal olarak hareket ettiği gözlemlendi. Yanal olarak hareket etmek için uzak masaüstü protokolünü de kullandılar. Araştırmacılar ve çözüm sağlayıcılar, er ya da geç aranmaları koşuluyla fidye yazılımı uzantılarını kurtarmak için gerekli araçlara sahiptir.