Birkaç elektrikli araç (EV) şarj sisteminde keşfedilen iki yeni güvenlik zayıflığı, şarj istasyonlarını uzaktan kapatmak ve hatta veri ve enerji hırsızlığına maruz bırakmak için kullanılabilir.

İsrail merkezli SaiFlow’dan gelen bulgular, EV şarj altyapısının karşı karşıya olduğu potansiyel riskleri bir kez daha gösteriyor.

EV şarj istasyonları ile Şarj İstasyonu Yönetim Sistemi (CSMS) sağlayıcıları arasındaki iletişim için WebSockets kullanan Açık Şarj Noktası Protokolü (OCPP) standardının 1.6J sürümünde sorunlar tanımlanmıştır. OCPP’nin mevcut sürümü 2.0.1’dir.

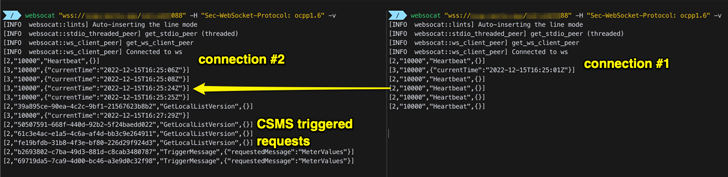

SaiFlow araştırmacıları Lionel Richard Saposnik ve Doron Porat, “OCPP standardı, halihazırda etkin bir bağlantı varken bir CSMS’nin bir şarj noktasından yeni bağlantıları nasıl kabul etmesi gerektiğini tanımlamaz.”

“Birden fazla aktif bağlantı için net bir kılavuzun olmaması, saldırganlar tarafından şarj noktası ile CSMS arasındaki bağlantıyı bozmak ve ele geçirmek için kullanılabilir.”

Bu aynı zamanda bir siber saldırganın geçerli bir şarj cihazından CSMS sağlayıcısına zaten bağlıyken sahte bir bağlantı kurabileceği anlamına gelir ve bu da iki senaryodan birine etkili bir şekilde yol açar:

- Yeni bir bağlantı kurulduğunda CSMS sağlayıcısı orijinal WebSocket bağlantısını kapattığında ortaya çıkan bir hizmet reddi (DoS) durumu

- İki bağlantıyı canlı tutmaktan, ancak yanıtları “yeni” sahte bağlantıya geri döndürmekten ve saldırganın sürücünün kişisel verilerine, kredi kartı ayrıntılarına ve CSMS kimlik bilgilerine erişmesine izin vermekten kaynaklanan bilgi hırsızlığı.

Sahtecilik, CSMS sağlayıcılarının kimlik doğrulama için yalnızca ücretlendirme noktası kimliğine güvenecek şekilde yapılandırılmış olması sayesinde mümkün olmaktadır.

“Yeni bağlantıların yanlış yönetimi ile zayıf OCPP kimlik doğrulaması ve şarj cihazı kimlikleri politikasını birleştirmek, bilgisayar üzerinde geniş bir Dağıtılmış DoS (DDoS) saldırısına yol açabilir. [Electric Vehicle Supply Equipment] ağ” dedi araştırmacılar.

OCPP 2.0.1, şarj noktası kimlik bilgilerini zorunlu kılarak zayıf kimlik doğrulama politikasını düzeltir ve böylece boşlukları kapatır. SaiFlow, bununla birlikte, tek bir şarj noktasından birden fazla bağlantı olduğunda hafifletme önlemlerinin, bir ping veya kalp atışı isteği göndererek bağlantıların doğrulanmasını gerektirmesi gerektiğini belirtti.

Araştırmacılar, “Bağlantılardan biri yanıt vermiyorsa, CSMS onu ortadan kaldırmalıdır” diye açıkladı. “Her iki bağlantı da yanıt veriyorsa, operatör kötü amaçlı bağlantıyı doğrudan veya CSMS ile entegre bir siber güvenlik modülü aracılığıyla ortadan kaldırabilmelidir.”