Haziran ve Ekim 2024 arasında Avrupa sağlık kuruluşlarını hedefleyen saldırılarda daha önce belgelenmemiş bir fidye yazılımı yükü tespit edildi.

Saldırılar, hedeflenen ağlara erişmek ve Çin devlet destekli tehdit gruplarıyla sıkı bir şekilde ilişkili iki aile olan ShadowPad ve Plugx kötü amaçlı yazılımlarını dağıtmak için bir Check Point Güvenlik Ağ Geçidi güvenlik açığı olan CVE-2024-24919’dan yararlandı.

Turuncu CyberDefense sertifikası, saldırıları Çin siber-ihale taktiklerine bağlar, ancak bunları belirli gruplara atfetmek için yeterli kanıt yoktur.

Nailaolocker detayları

Orange’ın araştırmacıları, Nailaolocker’ın alandaki en önemli ailelere kıyasla nispeten sofistike olmayan bir fidye yazılımı gerginliği olduğunu bildiriyor.

Orange’ın Nailaolocker’ı oldukça temel bir fidye yazılımı olarak görmesinin nedeni, güvenlik süreçlerini veya çalışan hizmetleri sonlandırmaması, anti-anlama ve kum havuzu kaçırma mekanizmalarından yoksun olması ve ağ paylaşımlarını taramamasıdır.

Orange, “C ++ ile yazılan Nailaolocker, nispeten sofistike ve kötü tasarlanmış, görünüşe göre tam şifrelemeyi garanti etmeyi amaçlamıyor” diyor.

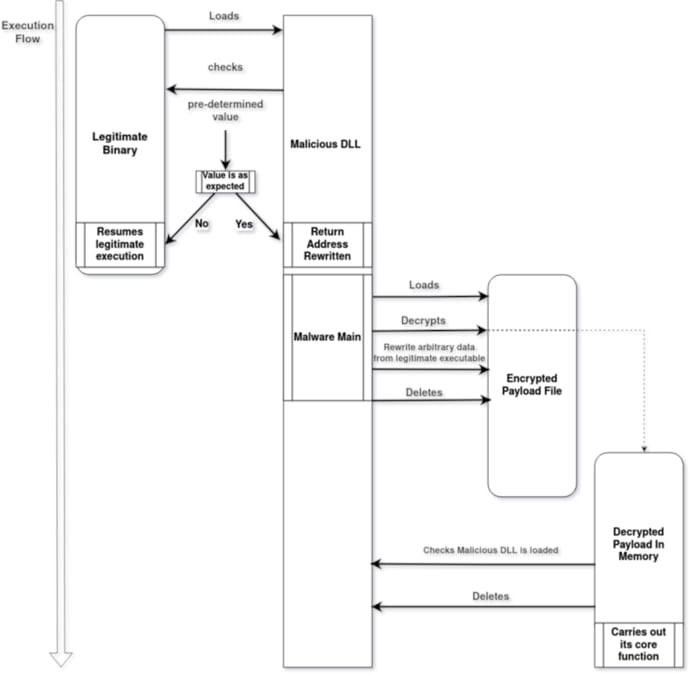

Kötü amaçlı yazılım, meşru ve imzalı bir yürütülebilir dosyayı (usysdiag.exe) içeren DLL sideloading (sensapi.dll) aracılığıyla hedef sistemlere dağıtılır.

Kötü amaçlı yazılım yükleyici (Nailaoloader), bellek adresi kontrolleri gerçekleştirerek ortamı doğrular ve daha sonra ana yükü (usysdiag.exe.dat) şifresini çözer ve belleğe yükler.

Kaynak: Turuncu sertifika

Ardından, Nailaolocker, “.locked” uzantısını şifrelenmiş dosyalara ekleyerek bir AES-256-CTR şemasını kullanarak dosyaları etkinleştirir ve şifrelemeye başlar.

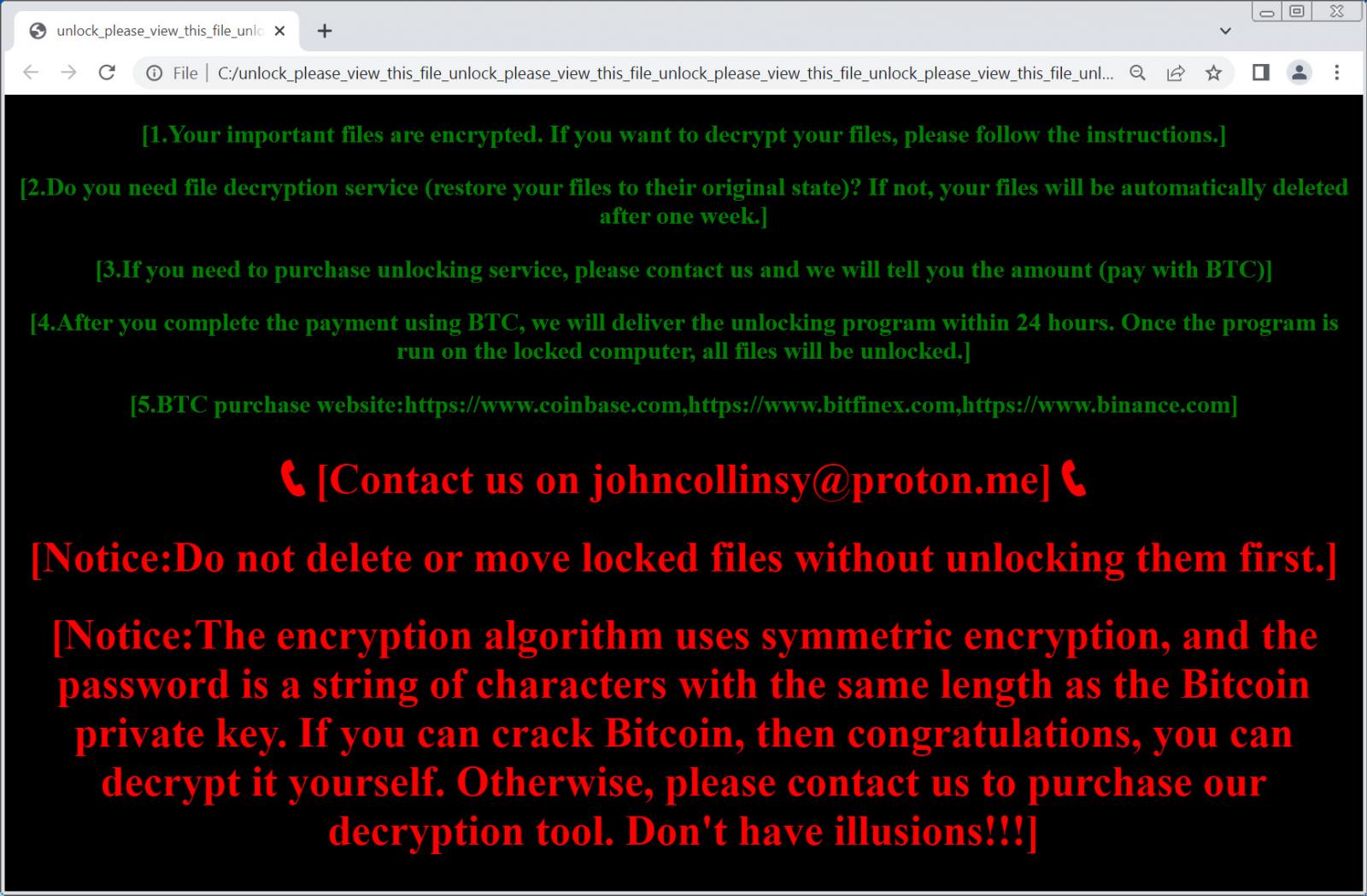

Şifreleme yapıldıktan sonra, fidye yazılımı, çok alışılmadık uzun bir dosya adı ile bir HTML fidye notu bırakır. “Uncock_lease_view_this_file_unlock_lease_view_this_file_unlock_lease_view_this_file_unlock_lease_view_this_file_unlock_lease_view_this_file_ullock_please. html.”

Kaynak: Turuncu sertifika

Bu fidye notu, kurbanlara, BleepingComputer tarafından görülen birkaç durumda JohnCollinsy@Proton olan tek kullanımlık bir protonmail adresinden onlarla iletişime geçmelerini söyler.[.]Ben.

Fidye notu, verilerin çalındığını göstermez, bu da çoğu modern fidye yazılımı işlemi için gariptir.

Casusluk ve Fidye Yazılımı Birleşik

Daha derine inen Orange, fidye notunun içeriği ile Kodex Softwares (eski adıyla Evil Extractor) adlı bir siber suç grubu tarafından satılan bir fidye yazılımı aracı arasında bir miktar örtüşme bulduklarını söylüyor. Ancak, bağlantıyı bulanıklaştıran doğrudan kod örtüşmesi yoktu.

Orange, dikkat dağıtmak amaçlı sahte bayrak operasyonları, stratejik veri hırsızlığı operasyonları gelir üretimi ile iki katına çıktı ve büyük olasılıkla, biraz para kazanmak için bir Çin sibersizliği grubu “ay ışıklandırma” da dahil olmak üzere saldırılar için çeşitli hipotezler paylaştı.

Sadece geçen hafta Symantec, RA World fidye yazılımını Asya yazılım firmalarına karşı konuşlandıran ve 2 milyon dolarlık bir fidye talep eden şüpheli İmparator Dragonfly (aka bronz Starlight) operatörleri hakkında bilgi verdi.

Fidye yazılımı saldırıları yoluyla finansal kazanımlar da dahil olmak üzere paralel olarak birden fazla hedef izlediği bilinen Kuzey Koreli aktörlerle karşılaştırıldığında, Çin devlet destekli aktörler bu yaklaşımı takip etmediler, bu nedenle taktiklerdeki değişim söz konusudur.