AssetNote tarafından yapılan yeni bir güvenlik araştırması vahiyine göre, Hexagon ETQ’nun Java tabanlı kalite yönetim sistemi ETQ Reliance, birkaç ciddi kusura sahip.

Microsoft Word MacRos ve Jython Scripting gibi entegrasyonlarla belge ve form yönetimini kolaylaştıran yazılım, yansıtılan siteler arası komut dosyası (XSS) ile XML dış varlık enjeksiyonu, kimlik doğrulama bypass ve uzaktan kod yürütme (RCE) arasında değişen istismarlara duyarlı bulunmuştur.

Hassas belgelerin çevrimiçi olarak popülerliğine ve maruz kalmasına rağmen, ETQ Reliance’ın daha önce kayıtlı olmadığı ve bu da onu analiz için birincil hedef haline getirdi.

CVES 2025-34140 ila 2025-34143 ile atanan kusurlar sorumlu bir şekilde açıklandı ve NXG sürüm 2025.1.2’de yamalara yol açtı.

Araştırmacılar, MySQL, Postgresql ve Oracle gibi satıcılar arasında SQL sorgu dönüşümü için geliştirici odaklı bir arabirim ortaya çıkaran SQLConverterservlet gibi teminatsız sunucu uygulamalarını tanımlayarak uygulamanın Web.xml yapılandırmasını inceleyerek başladılar.

Güvenlik açığı zinciri maruz kaldı

Yansıtılan XSS güvenlik açığı (CVE-2025-34141), MySQLSTM gibi kullanıcı tarafından sağlanan parametrelerin doğrudan printwriter yoluyla HTML çıkışına yankılandığı, hizmetçinin DOGET yönteminde yetersiz sterilizasyondan kaynaklanır ve keyfi JAVASCRIPT ön-tedirginliği sağlar.

/Kaynaklar/oturumlar/sso’daki ssofilter’e daha derinlemesine giren ekip, SamlauthenticationModule’de bir XXE enjeksiyon kusuru (CVE-2025-34142) tanımladı.

SamlManager’daki ParsexmlMessage işlevi, harici varlık çözünürlüğünü devre dışı bırakmadan bir DocumentBuilderFactory kullanır ve saldırganların giden talepleri veya dosya açıklamalarını tetikleyen kötü amaçlı samlresponse yükler göndermesine izin verir.

Sınırlı giden trafiğe sahip ortamlarda, sömürü, bilinmeyen protokollerin tam URL’leri yansıttığı konum üstbilgisinde Java’nın hata işlemesinden yararlanarak artar.

Parametre varlıklarını ekleyerek ve cim20.dtd gibi yerel Windows DTD’leri yeniden düzenleyerek saldırganlar, Kodlanmış Hata Mesajları aracılığıyla C: \ Windows \ Win.ini gibi dosya içeriklerini, varlık yerleşimindeki XML spesifikasyonlarını atlayabilir.

Bu teknik aynı zamanda ‘<' veya '”' ve varlık genişletme boyutu kısıtlamaları gibi karakterler üzerindeki yasaklarla sınırlı olmasına rağmen, dizin listelerine de olanak tanır.

Kimlik Doğrulama Bypass

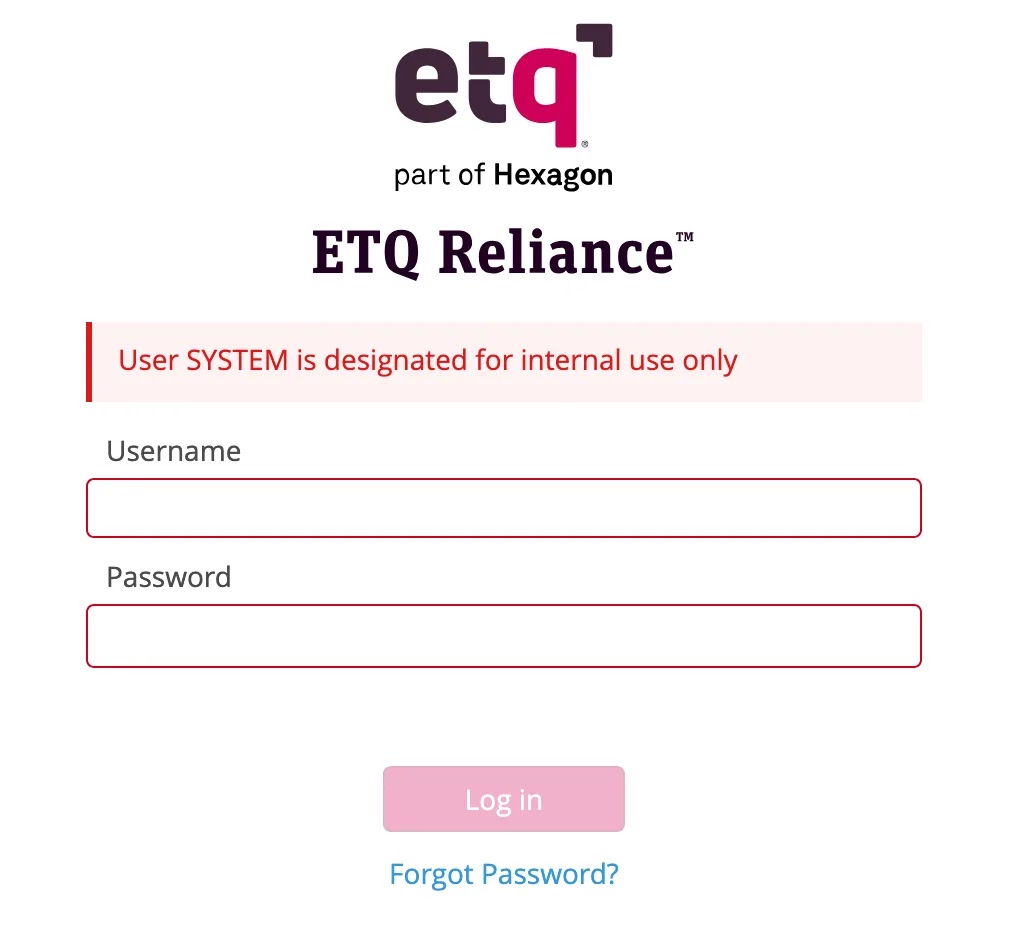

En çarpıcı keşif, giriş mekanizmasında bir kimlik doğrulama bypass (CVE-2025-34143), burada “sistem” kullanıcı adına tek bir takip alanı eklemek, şifre doğrulaması olmadan dahili sistem hesabına tam erişim sağlar.

UserManager.java’da, ResolveUser işlevi “Sistem” vaka duyarsız bir şekilde kontrol eder, ancak beyaz alanları düzeltmez, “sistem” için ilerlerken kesin eşleşmeler için bir appexception atar.

Rapora göre, MySQL’in veritabanı getirilerinde eşdeğer olarak “sistem” ve “sistem” i muamele eden varsayılan harmanlama nedeniyle, kullanıcı yapıcısı sistem bayrağını true olarak ayarlar ve kimlik doğrulama (PWD) çağrısını tamamen atlar.

Bu, dahili işlemlere yönelik sistem hesabını ortaya çıkararak keyfi şifrelerle giriş yapmasına izin verir.

Bunu birleştirerek, başka bir bypass (CVE-2025-34140), açıklamada daha az ayrıntılı olsa da, UIS’e “; lokal metin” eklemeyi içerir.

Bu dayanaktan, RCE’ye yükseltme ETQ’nun Jython tabanlı raporlama motoru aracılığıyla basittir.

Sistem kullanıcısı olarak, “CMD.EXE /C DIR” gibi komutları yürütmek için Subprocess.popen enjekte etme gibi rapor komut dosyalarını değiştirme, rapor oluşturulduğunda keyfi kod yürütülmesine neden olur.

Bu zincir, basit bir giriş tünü tam sistem uzlaşmasına dönüştürür. AssetNote’un bulguları, harmanlama davranışları ve rahatsız edilmemiş girdiler gibi soyutlamaların ince saldırı vektörleri yarattığı kurumsal Java uygulamalarında göz ardı edilen kenar vakalarının tehlikelerinin altını çizmektedir.

Hexagon ETQ’nun danışmanlığı, yamaları doğrular ve veri açığa çıkma risklerini, yetkisiz erişim ve üretim ortamlarındaki RCE’yi azaltmak için acil güncellemeleri çağırır.

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now