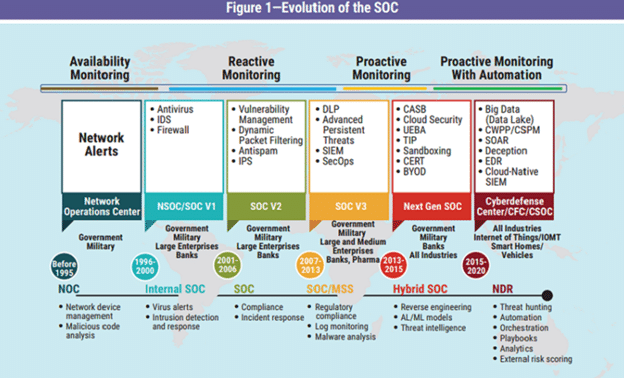

Modern Güvenlik Operasyon Merkezi (SOC), 1990’ların başındaki başlangıç aşamasından bu yana şekil değiştirmiş ve olgunlaşmıştır. Herhangi bir izinsiz giriş veya uzlaşma belirtisini izlemenin birincil sorumluluğu, kritik ve değerli bir kontrol olmaya devam etti. Modern SOC artık, araştırmacılarımıza zenginleştirilmiş bilgi sağlamak için varlık yönetiminden, güvenlik açığı yönetiminden, veri kaybı önleme sistemlerinden ve bulut erişim güvenliği aracılarından gelen verileri olaylarla ilişkilendirmek de dahil olmak üzere, birincil hedefine yardımcı olacak daha sağlam bilgileri kapsamaktadır. Modern SOC’ler, güvenlik düzenlemesi ve otomatik yanıtla birleştirildiğinde çok daha güçlü hale gelen daha proaktif sistemleri konuşlandırabilir. Ancak elimizdeki tüm teknolojiye rağmen SOC’nin temel zorlukları devam ediyor. Ortamlarımızda etkili ve verimli bir kontrol sağlamak için SOC’lerimizi beş temel kanal üzerinden yönetmeli ve olgunlaştırmalıyız.

- Görünürlük

- Uyarı etkinliği

- Soruşturma becerisi

- Tehdit istihbaratı

- Olay yanıtı

Görünürlük

Herhangi bir SOC’nin özünde izleme vardır ve etkili izleme görünürlüğe bağlıdır. Görünürlükteki boşluklar, yönetilmeyen risklere neden olabilir ve bir siber olay durumunda gerçek tehlike oluşturabilir. Yine de her olay aynı düzeyde güvenlik değerine sahip değildir. Her güvenlik uzmanı bol miktarda veri istese de hepimiz, bir soruşturma için potansiyel etkisine göre verilere öncelik vermekte zorlanıyoruz.

Bir araştırma ancak dayandığı veriler kadar iyidir; bu nedenle öncelikle olayların bütünlüğünü sağlayacak adımları atmalıyız. Temel olarak, tüm cihazların ağ zaman protokolü senkronizasyonunu aynı kaynaklardan güvenilir bir şekilde aldığından, SIEM’deki olayların gerekli bilgilere sahip olduğundan ve alım çalışma süresinin güvenilir olduğundan emin olun.

Olayların büyük çoğunluğu bir kullanıcıyı, bir cihazı veya her ikisinin katlarını kapsayacağından; İzlemedeki boşlukları bulmak için inkar etmeme kuralını kullanın. Her etkinlik, kaynaklandığı hesap veya cihazla ilişkili olmalıdır. Günlüğe kaydedilen olaylarda inkâr etmemeyi uygulamaya yönelik alıştırmalar yapmak, her türlü araştırmaya hazırlıklı olmamızı sağlayacak ve bir olay sırasında temel neden analizi sürecini hızlandıracaktır. Operasyonel ve soruşturma ekipleri basit soruşturma sorularını yanıtlamaya zorlanmalıdır: kim, ne, ne zaman, nerede, neden ve nasıl. Bu zorlukların düzenli olarak uygulanması, ekibin ağa alışmasını sağlamakla kalmaz, aynı zamanda gerçek bir olay karşısında sakin ve kendinden emin kalmalarına da yardımcı olur.

Uyarı Etkinliği

Analist tükenmişliğini veya hatalı pozitif kaybı tartışan birçok makale var ve bu da çoğumuzun bunun kaçınılmaz olduğuna inanmasına neden oluyor. Bu kesinlik, onlara “kapıdan içeri adım atma” adına istemeden de olsa en yeni çalışanlarımızın değerini düşürdüğümüz bir “yanma ve kaybetme” kültürünü besledi. Ne yazık ki, yaklaşık bir yıl içinde ayrılacakları beklentisi de çoğu zaman güvenlik liderlerinin çalışanlarına yatırım yapmayı ihmal etmelerine yol açıyor.

Bu süreç endemik hale gelir ve SOC’nin etkinliği durağanlaşır ve gerilemeye maruz kalır. Son savunma hattı, bir saldırganın SİZİN ağınıza erişim sağlamasıdır ve bu ağ, eğitimsiz, tükenmiş, birinci kademe analistlerden oluşur. Pek çok kişinin yönetilen hizmetlere dış kaynak sağlamaya karar vermesine şaşmamalı. Ne yazık ki, çoğu yönetilen mağaza aynı zorluklarla karşılaştığından bu her zaman bir çözüm değildir.

Peki bu derin çıkmazdan nasıl çıkacağız? Cevap, uyarı etkinliğinde yatmaktadır.

Yaygın ayarlama yöntemleri, hiçbir zaman yanlışlıkla yanlış bir negatif almamak için büyük miktarda yanlış pozitifi sindirmemizi gerektirir. Yanlış pozitif yük, yarardan çok zarara yol açarak analistlerimizin “kar körlüğüne” uğramasına ve gerçek olayları geçtikçe kaçırmasına neden olur. Sorunu esasen teknoloji tarafından insani tarafa taşıyoruz. İnsanlar büyük miktarda veriyi işlemede iyi olmadığından, onları ve kendimizi hayal kırıklığına, başarısızlığa ve büyük olasılıkla şirketlerimizi bir siber olayın maddi etkisine hazırlıyoruz.

İyi bir motorun ayarlanması gerekir ve bu ayarlama, etkili ve verimli çalışmayı sağlamak için kontroller gerektirir; operasyon yazılımımız da farklı değil. Uyarı sistemini çevreye göre şekillendirmek için ayarlama yapılabilir ve yapılmalıdır. Uyarıları ortamlarını tanıyacak şekilde eğitin; operasyon ekibi daha fazlasını yakalayacaktır. Altyapımızı ne kadar iyi ayarlarsak, sonuçlar o kadar iyi olur.

Peki ya korkulan yanlış negatiflik? Siber ölüm zinciri boyunca yangın uyarılarını da yayarsak, tek bir ıskalamanın çevreyi tehlikeye atması ihtimali azalır. Aslında, bir saldırının aşamaları boyunca derin bir uyarı tabanına sahip olmak, kötü niyetli eylemlerin fark edilmeyeceğine dair sistemlerimizde güven ve güven oluşturur.

Soruşturma

Şu senaryoyu düşünün: Ekip tuhaf bir şey gördü, ancak Siber Güvenlik Olayına Müdahale Ekibine ulaşmadan önce derinlemesine incelemeleri ve olayın gerçekten başarılı bir saldırı veya uzlaşmanın göstergesi olduğunu doğrulamaları gerekiyor. Bu soruşturma gerektirir. Daha önce analistlerin eğitimi hakkında konuştuğumu hatırlıyor musunuz? Olması gereken yer burası. Analistler dijital araştırmacılardır. Soruşturma ilkelerini ve olaya müdahaleyi anlamaları ve günlüklerde bulunduklarında bunları tanıyabilmeleri için saldırganın taktiklerine, tekniklerine ve prosedürlerine sürekli olarak maruz kalmaları gerekir.

Profesyonel araştırmacılar ve olay müdahale ekipleri yetiştirmek amacıyla analistlerimize yatırım yapmanın yüksek bir yatırım getirisi sağlayacağına dair bir güven duygusu olmalıdır. Giriş seviyesi güvenlik çalışanları olarak kabul edilemezler; bunun yerine, güvenlik liderlerinden aynı düzeyde bağlılık alan, farklı beceri ve yeteneklere sahip mimarlar veya mühendisler gibi kabul edilirler. Analistler penetrasyon test cihazının ortamda attığı her adımı takip edebildiğinde hepimiz daha rahat olabiliriz.

Tehdit İstihbaratı

Her olaya müdahale akış şeması sensör verileriyle başlamalıdır. Sensör verileri, yanıtı başlatan uyarılardır. Bu, imza veya davranışsal bulgulardan, bir makaleye veya salondaki rastgele konuşmaya kadar her şey olabilir. Ancak çoğu zaman en iyi sensör verileri, gerçek olayların araştırılmasından elde edilen göstergelerden gelir. Bu olaylar şirketle ne kadar alakalı olursa o kadar iyidir.

Piyasada pek çok tehdit istihbaratı beslemesi mevcut ve çoğu zaman bunları bir daha haber almamak için ekliyoruz veya standart süreçler hakkında uyarı verdikleri için birkaç gün sonra kaldırıyoruz. Tehdit istihbaratı beslemelerinin kalitesi farklılık gösterir ve siber güvenlikteki çoğu şey gibi, sistemi yönetmek için harcanan çaba miktarı ile çabanın getirisi arasında bir denge vardır. Akışlardaki göstergeleri aktif olarak yöneterek tehdit istihbaratına doğru şekilde yatırım yapmak çok daha yüksek değer sağlar. İşletme sektörüne yönelik verileri ve hatta güvenlik operasyon ekibinin araştırmalarından elde edilen verileri içeren akışları düzenlemek inanılmaz derecede güçlü olabilir. Maalesef, kur ve unut uyarısı üreticisi olarak tehdit yayınları nadiren değerlidir.

Olay Müdahalesi

Son olarak, siber olaylara müdahale akışları için bir SOC gereklidir. Bunlara en çok ihtiyaç duyduğumuz anda, SOC ekibinin araştırıp zamanında kanıt sunabileceğine dair tam bir güven duymalıyız. Onları eğitin, dahil edin, onlarla birlikte masaya oturun ve zorluklar karşısında duyduğunuz güven için minnettar olacaksınız.

Siber güvenlik operasyon merkezi uzun süredir devam eden bir kontroldür. Siber olayların kurumumuz üzerindeki etkilerini en aza indirmeye yönelik çalışmalarımızda önemli bir rol oynuyor. Sonuçta, kontrole zaman ve enerji yatırmak yüksek getiri sağlayabilir.

Yazar Hakkında

William Wetherill şu anda DefenseStorm’un Bilgi Güvenliği Baş Yöneticisidir (CISO). Kendisi, BT sistemleri ve uygulamalarının çeşitli yönlerinde kapsamlı eğitim, geçmiş ve deneyime sahip Sertifikalı Bilgi Sistemleri Güvenliği Uzmanı (CISSP) ve Sertifikalı Bilgi Güvenliği Yöneticisidir (CISM). Neredeyse üçte biri doğrudan siber güvenlik alanında olmak üzere 27 yılı aşkın BT deneyimi var. William, Ocak 2024’te CISO’ya terfi etmeden önce DefenseStorm’da 7/24 SOC’yi denetleyen Siber Güvenlik Operasyonları Direktörüydü. William daha önce Wilmington’daki Kuzey Carolina Üniversitesi’nde (UNCW) Bilgi Güvenliği Baş Sorumlusuydu ve burada Bilgilerini oluşturup yönetiyordu. Güvenlik Programı.

William Wetherill şu anda DefenseStorm’un Bilgi Güvenliği Baş Yöneticisidir (CISO). Kendisi, BT sistemleri ve uygulamalarının çeşitli yönlerinde kapsamlı eğitim, geçmiş ve deneyime sahip Sertifikalı Bilgi Sistemleri Güvenliği Uzmanı (CISSP) ve Sertifikalı Bilgi Güvenliği Yöneticisidir (CISM). Neredeyse üçte biri doğrudan siber güvenlik alanında olmak üzere 27 yılı aşkın BT deneyimi var. William, Ocak 2024’te CISO’ya terfi etmeden önce DefenseStorm’da 7/24 SOC’yi denetleyen Siber Güvenlik Operasyonları Direktörüydü. William daha önce Wilmington’daki Kuzey Carolina Üniversitesi’nde (UNCW) Bilgi Güvenliği Baş Sorumlusuydu ve burada Bilgilerini oluşturup yönetiyordu. Güvenlik Programı.

William’a şu adresten çevrimiçi olarak ulaşılabilir: [email protected] ve şirketimizin web sitesinde https://www.defensestorm.com/