Yeni üst düzey alan adlarının (TLD’ler) yaygınlaşması, iyi bilinen bir güvenlik zaafını daha da kötüleştirdi: Birçok kuruluş, yıllar önce o zamanlar var olmayan TLD’lerdeki alan adlarını kullanarak kendi iç Microsoft kimlik doğrulama sistemlerini kurdu. Yani, Windows kullanıcı adlarını ve parolalarını sürekli olarak kontrol etmedikleri ve herkesin kayıt yaptırması için serbestçe erişebildiği alan adlarına gönderiyorlar. İşte bir güvenlik araştırmacısının bu sinsi sorunun boyutunu haritalama ve küçültme çabalarına bir bakış.

Söz konusu olan, “isim alanı çakışması” adı verilen iyi bilinen bir güvenlik ve gizlilik tehdididir; bu, yalnızca şirket içi bir ağda kullanılması amaçlanan alan adlarının, açık İnternet üzerinde normal şekilde çözülebilen alan adlarıyla çakışması durumudur.

Özel bir şirket ağındaki Windows bilgisayarlar, Windows ortamlarındaki kimlikle ilgili hizmetlerin geniş bir yelpazesi için genel bir terim olan Active Directory adlı bir Microsoft yeniliğini kullanarak o ağdaki diğer şeyleri doğrular. Bu şeylerin birbirlerini bulma şeklinin temel bir parçası, “DNS adı devri” adı verilen bir Windows özelliğini içerir; bu özellik, kaynaklar için tam, meşru bir etki alanı adı belirtmeye gerek kalmadan diğer bilgisayarları veya sunucuları bulmayı kolaylaştıran bir tür ağ kısaltmasıdır.

Varsayımsal özel ağ internalnetwork.example.com’u ele alalım: Bu ağdaki bir çalışan “drive1” adlı paylaşılan bir sürücüye erişmek istediğinde, Windows Gezgini’ne “drive1.internalnetwork.example.com” yazmasına gerek yoktur; yalnızca “\\drive1\” girmek yeterli olacaktır ve Windows gerisini halleder.

Ancak bir kuruluş Active Directory ağını sahip olmadığı veya kontrol etmediği bir etki alanının üzerine kurduğunda sorunlar ortaya çıkabilir. Bu, kurumsal kimlik doğrulama sistemi tasarlamak için çılgınca bir yol gibi görünse de, birçok kuruluşun ağlarını .network, .inc ve .llc gibi yüzlerce yeni üst düzey etki alanının (TLD) tanıtılmasından çok önce kurduğunu unutmayın.

Örneğin, 1995 yılında bir şirket Microsoft Active Directory hizmetini etki alanı etrafında oluşturur şirket.llcbelki de .llc’nin yönlendirilebilir bir TLD bile olmaması nedeniyle, kuruluşun Windows bilgisayarları yerel ağının dışında kullanıldığında etki alanının çözümlenemeyeceğini düşünerek.

Ne yazık ki 2018’de .llc TLD doğdu ve alan adı satmaya başladı. O zamandan beri company.llc’yi kaydeden herkes, o kuruluşun Microsoft Windows kimlik bilgilerini pasif olarak ele geçirebilecek veya bu bağlantıları bir şekilde aktif olarak değiştirebilecekti — örneğin kötü amaçlı bir yere yönlendirerek.

Philippe CaturegliGüvenlik danışmanlık şirketi Seralys’in kurucusu, ad alanı çarpışması sorununun boyutunu grafiklendirmeye çalışan birkaç araştırmacıdan biridir. Profesyonel bir penetrasyon test uzmanı olan Caturegli, siber savunmalarının incelenmesi için ödeme yapan belirli hedeflere saldırmak için bu çarpışmaları uzun zamandır kullanıyor. Ancak Caturegli, geçtiğimiz yıl boyunca, kendi kendine imzalanmış güvenlik sertifikalarında (örneğin SSL/TLS sertifikaları) görünen ipuçlarını arayarak bu güvenlik açığını İnternet genelinde kademeli olarak haritalandırıyordu.

Caturegli, işletmelere hitap etmesi muhtemel çeşitli TLD’lerdeki alan adlarına atıfta bulunan kendi kendine imzalı sertifikalar için açık İnternet’i tarıyordu. .ad, .associates, .center, .cloud, .consulting, .dev, .digital, .domains, .email, .global, .gmbh, .group, .holdings, .host, .inc, .institute, .international, .it, .llc, .ltd, .management, .ms, .name, .network, .security, .services, .site, .srl, .support, .systems, .tech, .university, .win Ve .alandiğerleri arasında.

Seralys, bu TLD’lerde 9.000’den fazla farklı alana atıfta bulunan sertifikalar buldu. Analizleri, birçok TLD’nin diğerlerinden çok daha fazla açık alana sahip olduğunu ve buldukları .ad, .cloud ve .group ile biten alanların yaklaşık yüzde 20’sinin kayıtsız kaldığını belirledi.

Caturegli, KrebsOnSecurity ile yaptığı bir röportajda, “Sorunun ölçeği ilk başta tahmin ettiğimden daha büyük görünüyor,” dedi. “Araştırmamı yaparken, bu tür yanlış yapılandırılmış varlıklara sahip hükümet kuruluşlarını (yabancı ve yerli), kritik altyapıları vb. de belirledim.”

GERÇEK ZAMANLI SUÇ

Yukarıda listelenen TLD’lerin bazıları yeni değildir ve ülke kodu TLD’lerine karşılık gelir, örneğin: .BT İtalya için ve .reklamAndorra adlı küçük ülkenin ülke kodu TLD’si. Caturegli, birçok kuruluşun şüphesiz .ad ile biten bir alan adını dahili bir kısaltma olarak gördüğünü söyledi Aaktif Ddizin kurulumu, birisinin böyle bir alan adı kaydedip tüm Windows kimlik bilgilerini ve şifrelenmemiş trafiği ele geçirebileceğinden habersiz veya endişesiz bir şekilde gerçekleştirildi.

Caturegli, alan adı için aktif olarak kullanılan bir şifreleme sertifikası keşfettiğinde memrtcc.ad, alan adı hala tescil için uygundu. Daha sonra .ad kayıt kuruluşunun, potansiyel müşterilerin bir alan adı için geçerli bir ticari marka göstermelerini gerektirdiğini öğrendi.

Vazgeçmeyen Caturegli, alan adını kendisine 160 dolara satacak ve ticari marka tescilini de 500 dolar karşılığında gerçekleştirecek bir alan adı kayıt şirketi buldu (sonraki .ad tescillerinde, ticari marka başvurusunu bu tutarın yarısına işleyebilecek Andorra’daki bir şirketi buldu).

Caturegli, memrtcc.ad için bir DNS sunucusu kurduktan hemen sonra, etki alanında kimlik doğrulaması yapmaya çalışan yüzlerce Microsoft Windows bilgisayarından gelen bir iletişim seli almaya başladığını söyledi. Her istek bir kullanıcı adı ve karma bir Windows parolası içeriyordu ve Caturegli, kullanıcı adlarını çevrimiçi olarak aradığında hepsinin Tennessee, Memphis’teki polis memurlarına ait olduğu sonucuna vardı.

“Görünüşe göre oradaki tüm polis arabalarının içinde bir dizüstü bilgisayar var ve hepsi şu anda sahip olduğum bu memrtcc.ad alan adına bağlı,” dedi Caturegli ve “memrtcc”nin “Memphis Gerçek Zamanlı Suç Merkezi.”

Caturegli, memrtcc.ad için bir e-posta sunucusu kaydı oluşturmanın, polis departmanının BT yardım masasından şehrin Okta kimlik doğrulama sistemiyle ilgili sorun biletleri de dahil olmak üzere otomatik mesajlar almaya başlamasına neden olduğunu söyledi.

Mike BarlowMemphis Şehri Bilgi Güvenliği Yöneticisi, Memphis Polisi’nin sistemlerinin Microsoft Windows kimlik bilgilerini alan adıyla paylaştığını ve şehrin alan adının kendilerine devredilmesi için Caturegli ile birlikte çalıştığını doğruladı.

Barlow, “Bu arada sorunu en azından bir nebze olsun hafifletmek için Memphis Polis Departmanı ile birlikte çalışıyoruz” dedi.

Alan adı yöneticilerinin uzun zamandır .yerel dahili alan adları için, çünkü bu TLD yerel ağlar tarafından kullanılmak üzere ayrılmıştır ve açık İnternet üzerinden yönlendirilemez. Ancak, Caturegli birçok kuruluşun bu notu kaçırdığını ve işleri tersine çevirdiğini söyledi – dahili Active Directory yapılarını mükemmel yönlendirilebilir alan adı etrafında kurdular yerel.reklam.

Caturegli, bunun sebebinin local.ad’yi “savunma amaçlı” kaydettirdiğini ve bunun şu anda Avrupa’daki bir cep telefonu sağlayıcısı da dahil olmak üzere birçok büyük kuruluş tarafından Active Directory kurulumları için kullanıldığını söyledi. Newcastle Şehri Birleşik Krallık’ta.

HEPSİNE HÜKMEDECEK TEK BİR WPAD

Caturegli, .ad ile biten bir dizi alan adını, örneğin internal.ad ve schema.ad’yi savunma amaçlı olarak kaydettiğini söyledi. Ancak kendi grubundaki en tehlikeli alan adı muhtemelen wpad.reklamWPAD, Web Proxy Otomatik Keşif Protokolü anlamına gelir. Bu, Microsoft Windows’un her sürümüne yerleşik, varsayılan olarak açık olan eski bir özelliktir ve Windows bilgisayarların yerel ağ tarafından ihtiyaç duyulan tüm proxy ayarlarını otomatik olarak bulmasını ve indirmesini kolaylaştırmak için tasarlanmıştır.

Sorun şu ki, Active Directory kurulumları için kendilerine ait olmayan bir .ad alan adını seçen herhangi bir kuruluş, eğer bu makinelerde proxy otomatik algılama özelliği etkinse, sürekli olarak wpad.ad’ye ulaşmaya çalışan bir sürü Microsoft sistemiyle karşı karşıya kalacaktır.

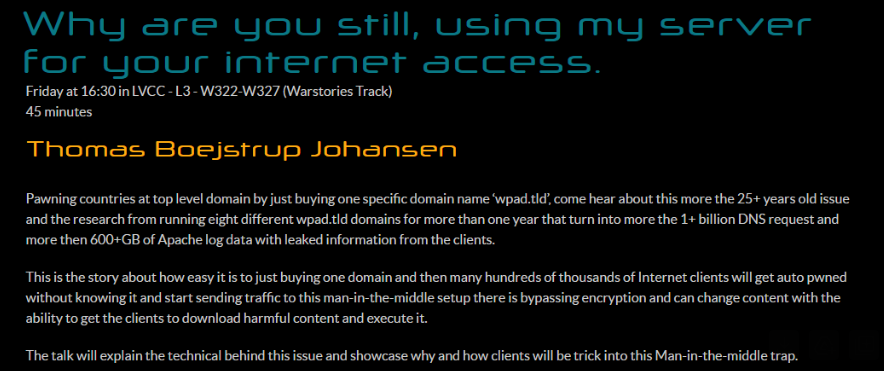

Güvenlik araştırmacıları WPAD’yi yirmi yıldan uzun süredir kötü niyetli amaçlar için nasıl kötüye kullanılabileceği konusunda defalarca uyararak eleştiriyor. Örneğin, bu yıl Las Vegas’ta düzenlenen DEF CON güvenlik konferansında bir araştırmacı, alan adını kaydettikten sonra neler olduğunu gösterdi wpad.dk: Alan adını açtıktan hemen sonra Danimarka’daki Microsoft Windows sistemlerinden Active Directory ortamlarında ad alanı çakışmaları olan çok sayıda WPAD isteği aldılar.

Resim: Defcon.org.

Caturegli ise herhangi bir kullanıcının İnternet adresini çözümlemek ve kaydetmek için bir sunucu kurdu. Microsoft Sharepoint wpad.ad’ye ulaşmaya çalışan sistemler ve bir hafta içinde dünyanın dört bir yanındaki SharePoint sunucularından bağlanmaya çalışan 140.000’den fazla hit aldığını gördük.

WPAD’in temel sorunu Active Directory ile aynıdır: Her ikisi de başlangıçta kapalı, statik, güvenilir ofis ortamlarında kullanılmak üzere tasarlanmış teknolojilerdir ve hiçbirisi günümüzün mobil cihazları veya iş gücü düşünülerek oluşturulmamıştır.

Potansiyel ad alanı çakışması sorunları olan kuruluşların bunları düzeltmemesinin en büyük nedenlerinden biri, Active Directory altyapısını yeni bir alan adı etrafında yeniden kurmanın inanılmaz derecede kesintiye yol açabilecek, maliyetli ve riskli olabilmesi ve potansiyel tehdidin nispeten düşük olarak kabul edilmesidir.

Ancak Caturegli, fidye yazılımı çetelerinin ve diğer siber suç gruplarının, çok sayıda şirketten yalnızca küçük bir ön yatırımla büyük miktarlarda Microsoft Windows kimlik bilgilerini çalabileceğini söyledi.

“Gerçek bir saldırı başlatmaya bile gerek kalmadan ilk erişimi elde etmenin kolay bir yolu,” dedi. “Yanlış yapılandırılmış iş istasyonunun size bağlanmasını ve kimlik bilgilerini göndermesini beklemeniz yeterli.”

Siber suç gruplarının fidye yazılımı saldırıları başlatmak için ad alanı çakışmalarını kullandığını öğrenirsek, hiç kimse uyarılmadıklarını söyleyemez. Mike O’Connorbar.com, place.com ve television.com gibi bir dizi seçkin alan adı kaydeden erken dönem alan adı yatırımcısı olan 2013’te yüksek sesle ve sık sık 1.000’den fazla yeni TLD ekleme planlarının ad alanı çakışmalarının sayısını büyük ölçüde artıracağı konusunda uyardı. O’Connor bu sorundan o kadar endişeliydi ki, sorunu hafifletmek için en iyi çözümleri önerebilecek araştırmacılara 50.000$, 25.000$ ve 10.000$ ödül teklif etti.

Bay O’Connor’ın en ünlü alanı şirket.comçünkü onlarca yıl boyunca, yüz binlerce Microsoft PC’nin, Active Directory ortamını corp.com alan adı etrafında kurmuş kuruluşlardan gelen kimlik bilgileriyle sürekli olarak etki alanına yüklenmesini dehşet içinde izledi.

Microsoft’un aslında corp.com’u Windows NT’nin bazı sürümlerinde Active Directory’nin nasıl kurulabileceğine dair bir örnek olarak kullandığı ortaya çıktı. Daha kötüsü, corp.com’a giden trafiğin bir kısmı Microsoft’un dahili ağlarından geliyordu ve bu da Microsoft’un kendi dahili altyapısının bir kısmının yanlış yapılandırıldığını gösteriyordu. O’Connor, corp.com’u 2020’de en yüksek teklifi verene satmaya hazır olduğunu söylediğinde, Microsoft alan adını açıklanmayan bir bedel karşılığında satın almayı kabul etti.

“Bu sorunun bir kasabaya benzediğini düşünüyorum [that] O’Connor, KrebsOnSecurity’ye, “Kasıtlı olarak kurşun borulardan bir su kaynağı inşa ettiler veya bu projelerin tedarikçileri bunu biliyorlardı ancak müşterilerine söylemediler” dedi. “Bu, herkesin olan bitene şaşırdığı Y2K gibi istemeden olan bir şey değil. İnsanlar biliyordu ve umursamadı.”