Uygulama Güvenliği , İş Sürekliliği Yönetimi / Felaket Kurtarma , Siber Suçlar

İstismar Edilen Yamasız VMware Sunucuları; Kurbanlar Arasında Florida Eyalet Mahkemesi Sistemi

Mathew J. Schwartz (euroinfosec) •

8 Şubat 2023

Devasa bir fidye yazılımı kampanyası, sanal makineleri zorla şifrelemek ve onları fidye için tutmak için yama uygulanmamış VMware ESXi hipervizörlerinden yararlanmaya devam ediyor. Ancak güvenlik uzmanları, etkilenen sistemlerin en azından bazılarını fidye ödemeden geri yüklemek için kullanılabilecek teknikleri ve araçları paylaştı.

Ayrıca bakınız: İsteğe Bağlı | İnsan Davranışını Anlamak: Perakende Sektörünün ATO ve Dolandırıcılığı Önleme Zorluğunun Üstesinden Gelmek

Saldırganlar tarafından kullanılan fidye yazılımı varyantı, VMware tarafından ESXiArgs olarak adlandırıldı ve bu, OpenSLP’deki istismar edilen “kritik” yığın taşması güvenlik açığının CVE-2021-21974 olarak adlandırıldığını ve Şubat 2021’de yama yapıldığını bildirdi. 427, saldırganların VMware sistemi üzerinde rasgele kod çalıştırmasını sağlar.

Son derece otomatik bir şekilde yürütülüyor gibi görünen kampanya, Fransa’nın CERT-FR bilgisayar acil durum müdahale ekibinin Cuma günü alarmı ilk kez çalmasından bu yana çok sayıda kurbanı bir araya getirdi.

Kitle kaynaklı fidye yazılımı ödeme izleme hizmeti Ransomwhere tarafından internete bağlı cihazlar için Censys ve Shodan arama motorlarını kullanarak fidye notlarından toplanan ödeme adreslerinin listesine göre, Çarşamba gününe kadar saldırganlar en az 2.803 kurban topladı. Ancak güvenlik uzmanları, halihazırda binlerce kurbanın daha olabileceğinden şüpheleniyor ve tüm kurbanlarda kaç sanal makinenin etkilendiği belirsizliğini koruyor.

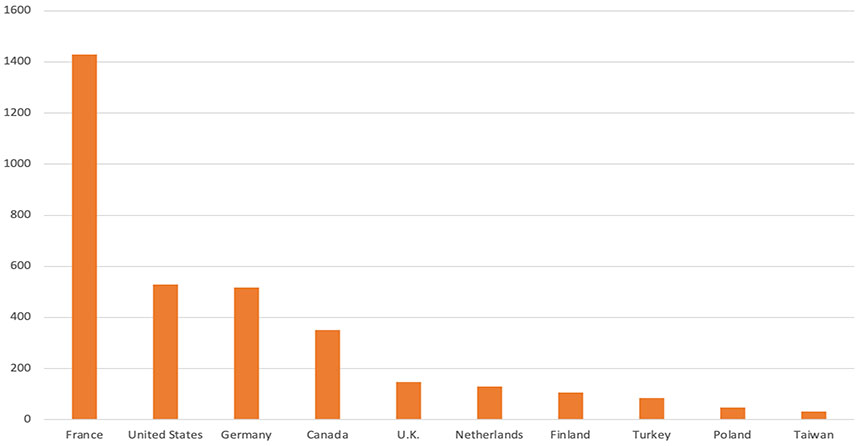

Fidye yazılımı kampanyası, ABD Siber Güvenlik’te kıdemli bir teknik danışman olan Jack Cable tarafından yayınlanan bir Ransomwhere IP adresleri ve cüzdan adresleri listesine göre, Fransa’daki en bilinen kurbanları topladı ve bunu ABD, Almanya, Kanada ve Birleşik Krallık izledi. ve Altyapı Güvenlik Kurumu. Tesadüfen veya kasıtlı olarak, kampanyanın vurduğu ülkeler listesinde özellikle yer almayan Rusya ve Brezilya.

Ülkelere Göre ESXiArgs Kurbanlarının Sayısı

Her kurban, ödemelerini göndermeleri söylenen benzersiz bir kripto para birimi cüzdan adresini içeren bir fidye notu alıyor gibi görünüyor. Ransomwhere, kurbanlara gönderilen bilinen cüzdan adreslerinin toplu olarak sadece 88.000 $ aldı dört fidye ödemesi yoluyla.

Glasgow merkezli tehdit istihbaratı ve siber aldatma şirketi Lupovis’in CEO’su Xavier Bellekens, “Şu anda kurbanların tam sayısını bilmek hala zor, ancak cüzdanlar ve kurbanlar arasında bire bir eşleştirme olduğuna inanıyoruz” diyor. . Fidye yazılımı operasyonları da dahil olmak üzere diğer saldırgan gruplarının yakında bu VMware kusurundan yararlanma “dalgasında gezinmeye” çalışacaklarını söylüyor. Sonuç olarak, yeni gruplar cüzdan adreslerini kurbanlar arasında yeniden kullanırsa bire bir eşleme değişebilir.

İtalya’nın siber güvenlik ajansı, BlackBasta fidye yazılımı grubunun saldırılarla bağlantılı olabileceğini söylüyor, ancak henüz bu iddiayı kanıtlayacak bir kanıt yayınlamadı.

Saldırıları hangi grup gerçekleştiriyor olursa olsun, fidye notları bir veri sızdırma sitesine bağlanmıyor, bunun yerine İsrailli tehdit istihbarat firmasına göre yalnızca kurban müzakereleri için bir Tox bağlantısı içeriyor Karanlık Besleme raporlar. Tox, uçtan uca şifrelenmiş bir eşler arası anlık mesajlaşma protokolüdür.

Reuters, CISA’s Cable tarafından yayınlanan ve kurbanların IP adreslerini belirleyen listeyi kullanarak, kurbanların arasında Florida eyalet mahkemesinin yanı sıra Macaristan ve Slovakya’daki üniversitelerin ve Amerika Birleşik Devletleri’ndeki her ikisinin de Atlanta’daki Georgia Teknoloji Enstitüsü’nün yer aldığını bildirdi. ve Houston’daki Rice Üniversitesi.

Florida eyalet mahkemesi sistem sözcüsü Paul Flemming, Reuters’e ağın bazı yönlerini yönetmek için kullanılan bazı sistemlerin saldırıya uğradığını, ancak “Florida Yüksek Mahkemesinin ağının ve verilerinin güvende olduğunu” doğruladı.

Savunmalar ve Kurtarma

Savunma cephesinde uzmanlar, güvenlik açığı bulunan sistemleri aramak için ESXiArgs taramalarının kaynaklandığı IP adreslerinin proaktif olarak derhal engellenmesini tavsiye ediyor; Lupovis, tarama etkinliğinin çoğunun kaynaklandığı görünen yedi IP adresinden oluşan bir liste yayınladı ve tarama etkinliğinin son günlerde arttığını söylüyor.

ESXiArgs kampanyasından etkilenen kurbanlar, bazı sanal makineleri kurtarmayı başardı. Kurbanlara yardım etmek için CISA, en azından bazı virüslü sanal makineleri otomatik olarak kurtarmak için kullanılabilecek bir GitHub betiği yayınladı.

Kuruluşların ESXiArgs fidye yazılımı saldırılarından etkilenen sanal makineleri kurtarma girişiminde bulunmasına izin vermek için GitHub’da bir ESXiArgs fidye yazılımı kurtarma komut dosyası yayınladık: https://t.co/cXpP1m03yw #Ransomware’i Durdur— Siber Güvenlik ve Altyapı Güvenliği Ajansı (@CISAgov) 7 Şubat 2023

CERT-FR, yama uygulanmamış VMware ESXi Sunucuları kullanan kuruluşların bu sunucuları derhal izole etmesi ve saldırı belirtileri açısından incelemeleri gerektiğini öneriyor. Saldırganlar daha sonra yürütmek üzere zaten kötü amaçlı kod seti yüklemiş olabileceğinden, düzeltme eki zaten güvenliği ihlal edilmiş sistemleri korumaz, uyarısında bulunur.

Yama uygulanmamış sunucular için, Fransız CERT, BT ekiplerinin yalnızca yama uygulamak yerine, şu anda desteklenen bir sürüm olan ESXi 7.x veya ESXi 8.x kullanarak hipervizörü tamamen yeniden yüklemelerini ve tüm güvenlik güncellemelerini uygulamalarını ve hızlı bir şekilde yüklemelerini “şiddetle tavsiye ediyor”. Gelecekteki güvenlik güncellemeleri ve mümkün olduğunda SLP dahil gereksiz hizmetleri devre dışı bırakın.

Diğer CERT-FR önerileri, yönetici düzeyindeki hizmetlere erişimin engellenmesini içerir. Seçenekler, güvenilir IP adreslerine erişimi kısıtlayan özel bir güvenlik duvarı kullanmanın yanı sıra VPN aracılığıyla tüm uzaktan erişimi güvence altına almayı içerir.

Hipervizör Yaması Sorunu

VMware, Şubat 2021’de bir yama yayınladığından beri kullanıcıları hedeflenen kusuru düzeltmeye çağırıyor. Mayıs 2021’de güvenlik araştırmacısı Johnny Yu, kusurdan yararlanmak için kavram kanıtı kodu yayınladı.

O zamandan beri neden bu kadar çok kuruluş kusuru düzeltmeyi başaramadı?

Lupovis’ten Bellekens, “Hipervizörlere yama uygulamak genellikle zordur ve bu nedenle, yüksek sürtünmeli bir iştir, bu da ekiplerin onlara yama uygulama olasılığını azaltır” diyor. “Umarım bu güvenlik açığı ve etkisi, satıcıları yama, güncelleme ve yükseltme zorluklarını ele almaya teşvik edecektir.”

Londra merkezli tehdit istihbaratı şirketi Cyjax’ın CISO’su Ian Thornton-Trump, o zamana kadar hipervizörleri yükseltmenin, özellikle üretim sistemlerinin söz konusu olabileceği durumlarda, tipik olarak korkaklara göre olmadığını söylüyor. “Bana göre bu, üretim sırasında bir uygulama sunucusu işletim sistemini yükseltmeye çalışmak ve potansiyel olarak her şeyi havaya uçurmak gibi bir şey,” diyor.

Londra merkezli Xservus Limited’de siber uzman olan Daniel Card, çok sayıda faktörün BT ekiplerinin hipervizörlerin bakımı ve beslenmesi ile uğraşmaktan kaçınmasına neden olduğunu söylüyor. “Sanallaştırılmış bir ortamı dağıtmak çok kolay, ancak güncellemeler söz konusu olduğunda bu bir acı” diyor. “Ayrıca zaman, para ve beceri kısıtlamaları nedeniyle bunu yapmamak çok kolay.”

Thornton-Trump, bu tür zorluklar göz önüne alındığında, hipervizörlerin dış kaynak kullanımı için olgunlaşmaya devam ettiğini söylüyor. “‘VM’nin ötesine geçen ve hizmet olarak SQL veya üçüncü taraf bulutlardaki diğer veritabanı teknolojileri gibi bir hizmet olarak altyapıyı benimseyen kişiler için hipervizör savunmaları, sizin değil, Başkasının Sorunu kategorisine girer. BT veya güvenlik dağıtım ekibinin” diyor. “Duruş süresi – hatta beklenen kesinti süresi – maliyetler yüksekse, daha uygun maliyetli ve belki de daha sağlam görünüyor.”