Saldırganlar, günlük iş araçlarıyla karışmanın yeni yollarını buluyor, faaliyetlerini işçilerin ve BT ekiplerinin genellikle güvendiği formatlar ve süreçler içinde gizliyorlar. HP Wolf Security’nin son üç aylık tehdit bilgileri raporu, saldırganların nasıl uyum sağlamaya devam ettiğini ve savunmaların devam etmesini zorlaştırıyor.

Gizli kalmak için karadan yaşamak

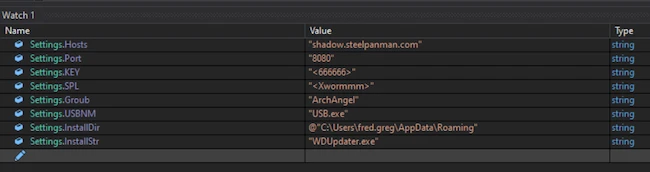

2025 Q2’de gözlemlenen en önemli kampanyalardan biri, Xworm uzaktan erişim Truva atını içeriyordu. Sadece özel kötü amaçlı yazılımlara güvenmek yerine, saldırganlar birden fazla yerleşik Windows araçlarını bir araya getirdi. Bu sözde “arazide yaşamak” ikili dosyaları, komutları yürütmelerine, dosyaları kopyalamalarına ve gizli yükleri kod çözmelerine izin verdi.

Xworm Yapılandırması (Kaynak: HP Wolf Security)

Son Xworm yükü, güvenilir bir web sitesinden indirilen meşru bir görüntünün piksellerinde gizlendi. PowerShell komut dosyaları gizli verileri çıkardı, ardından bir Microsoft aracı olan MsBuild kötü amaçlı yazılımı çalıştırdı. Enfeksiyon tamamlandığında, saldırganlar uzaktan erişime ve veri çalma yeteneğine sahipti, işin çoğu sistemde zaten mevcut olan programlar tarafından yürütüldü.

“Arazi tekniklerinde yaşamak güvenlik ekipleri için kötü şöhretli bir şekilde zordur çünkü kırmızıdan yeşil bayraklara-yani meşru faaliyetlere karşı bir saldırı ile sıkışmışsınızdır. Bir kaya ve zor bir yer arasında sıkışmışsınız-faaliyetleri kilitlemek ve SOC için kullanıcılar ve biletler için sürtünme yaratır ve bir saldırgan için sürtünme yaratır. Pratt, HP Inc.’de kişisel sistemler için küresel güvenlik başkanı

Faturalar ve sahte belgeler hala çalışıyor

Kimlik avı e -postaları, uç noktalara ulaşan tehditlerin% 61’ini oluşturan baskın dağıtım yöntemi olmaya devam etmektedir. Saldırganlar belge formatlarını lure olarak nasıl kullandıklarını geliştirmeye devam ediyor.

Bir kampanya, alıcıları SVG eklerini açmak için kandırmak için gerçekçi fatura temalı e-postaları kullandı. Ekler, kullanıcılara kötü amaçlı yazılım indirmelerini istemeden önce, animasyonlar ve ilerleme çubukları ile tamamlanan Adobe Acrobat’ın ikna edici bir taklitini gösterdi. Takip eden komut dosyası, saldırganlara komut yürütme ve veri toplama sağlayan hafif bir ters kabuktu.

Başka bir kimlik avı dalgası, bir indirme düğmesi ile bulanık faturaları gösteren PDF eklerine yaslandı. Bu bağlantı, bir zip dosyasında gizlenmiş kötü niyetli görsel temel kodlu komut dosyasına yol açtı. Komut dosyası, kötü amaçlı yazılımların anahtar kısımlarını doğrudan Windows kayıt defterinde sakladı ve algılamayı daha da zorlaştırdı. Son yük, tuş vuruşlarını ve tarayıcı verilerini yakalayabilen bir kimlik bilgisi çalan MassLogger’dı. Bazı durumlarda, kurban Fransa’daysa, saldırganlar Modirat adlı ikincil bir uzaktan erişim Truva atı da kurdular.

Eski dosya türleri yeniden canlanıyor

Raporda ayrıca birçok kullanıcının bugün nadiren gördüğü formatları yeniden düzenleyen saldırganları da açıklıyor. Derlenmiş HTML Yardım dosyaları, Windows uygulama kılavuzları için kullanıldıktan sonra, kötü amaçlı yazılım sunmak için silahlandırılıyor. Bu dosyalar komut dosyası oluşturmayı destekleyerek çok aşamalı enfeksiyonlar için kaplar. Gözlenen kampanyalarda, proje belgeleri olarak gizlenmiş bir yardım dosyası açma, sonunda Xworm enfeksiyonlarına yol açan komut dosyalarını tetikledi.

Kısayol Dosyaları (LNKS) de iade yaptı. Bir durumda, bir kimlik avı e -postasıyla teslim edilen bir fermuarlı arşiv içinde PDF’ler olarak gizlendiler. Bir belgeyi açmak yerine, kısayol, Remcos uzaktan erişim Truva atını yükleyen kötü amaçlı kod yürüttü. Saldırganlar son yükü eski bir program bilgi dosyası formatında sakladı ve kullanıcıların veya araçların onu yakalama şansını daha da azalttı.

Lumma Stealer yayından kaldırılıyor

Kolluk eylemleri bile bazı operatörleri durdurmadı. Lumma Stealer, Mayıs 2025’te altyapının çoğunu ele geçiren uluslararası bir yayından kaldırma yoluyla bozuldu. Yine de dağıtım kampanyaları Haziran ayında devam etti ve saldırganlar yeni sunuculara ve yöntemlere geçti.

Bir teslimat zinciri, kimlik avı e -postalarına bağlı IMG arşivlerini içeriyordu. Açıldığında Windows, bu arşivleri sanal sürücüler olarak ele aldı ve kullanıcılara fatura olarak gizlenmiş bir HTML uygulama dosyası sundu. Bu nihayetinde, Lumma Stealer’ı bellekte açıp çalıştıran, disk tabanlı algılamayı atlayan gizlenmiş PowerShell kodunun yürütülmesine yol açtı.

Tehdit Teslim Trendleri

Arşivler, 2. çeyrek 2025’te en iyi teslimat yöntemiydi ve gözlemlenen tehditlerin yüzde 40’ını oluşturdu. Komut dosyaları ve yürütülebilir ürünler yüzde 35’i yakından takip etti. Word, Excel ve PDF gibi belge formatları daha küçük ama yine de önemli kısımları oluşturur.

Bulgular, saldırganların farklı dosya türleri aracılığıyla nasıl dönmeye devam ettiğini ve işaretlenmeden kullanıcılara ulaşma olasılığı en yüksek olanları nasıl seçtiğini göstermektedir. .Chm yardım dosyaları ve PIF yürütülebilir dosyalar gibi eski formatlar bile mevcut kampanyalarda yeni bir hayat buluyor.

Bu savunucular için ne anlama geliyor?

Rapor, saldırganların meşru faaliyetlerle harmanlanmaya çaba sarf ettiklerini gösteriyor. Güvenilir dosya formatlarının içinde kötü amaçlı yazılım gizleyerek, yerleşik sistem araçlarına yaslanarak ve gerçekçi yemleri kullanarak erken yakalanma şansını azaltırlar.

Savunucular için bu, dosya imzalarının ve temel filtrelemenin ötesine bakmak anlamına gelir. Davranış, kalıcılık teknikleri ve sistem araçlarının kötüye kullanılması üzerine odaklanan tespit stratejileri önemli hale gelmektedir.

Burada açıklanan kampanyalar, tanıdık araçlar ve dosya türleri silahlara dönüştürülebildiğinde saldırganların gelişmiş kötü amaçlı yazılımlara ihtiyaç duymadığını göstermektedir.

“Saldırganlar tekerleği yeniden icat etmiyorlar, ancak tekniklerini rafine ediyorlar. Yürürlükten kaldırma, ters kabuklar ve kimlik avı onlarca yıldır var, ancak bugünün tehdit aktörleri bu yöntemleri keskinleştiriyorlar. Arazi araçlarının daha fazla zincirlendiğini ve görüntüler gibi, basit bir şekilde, basit bir şekilde, tam olarak, tam olarak, tam olarak, basit bir şekilde, tam olarak, tam olarak, tam olarak, tam bir örnek olarak, tam olarak, tam olarak açık bir şekilde, tam olarak, bir örnek bırakmayacağınız gibi, bir örnek bırakmayacağınızı, elde etmeyeceğinizi-almayacağınızı, elde etmeyeceğinizi, elde etmediğiniz için–elde etmezsiniz. Hızlı ve genellikle radarın altında kayıyor çünkü çok temel ”dedi.