‘Evasive Panda’ olarak bilinen Çinli bir APT bilgisayar korsanlığı grubu, Tencent QQ mesajlaşma uygulaması için otomatik bir güncellemenin parçası olarak MsgBot kötü amaçlı yazılımını dağıtan gizemli bir saldırıyla bağlantılıdır.

Evasive Panda, en az 2012’den beri aktif olan ve daha önce anakara Çin, Hong Kong, Makao, Nijerya ve Güneydoğu ve Doğu Asya’daki çeşitli ülkelerdeki kuruluşları ve bireyleri hedef alan bir siber casusluk grubudur.

Tehdit aktörünün son kampanyası, operasyonun 2020’de başladığına dair işaretler gördüklerini bildiren ESET güvenlik araştırmacıları tarafından Ocak 2022’de keşfedildi.

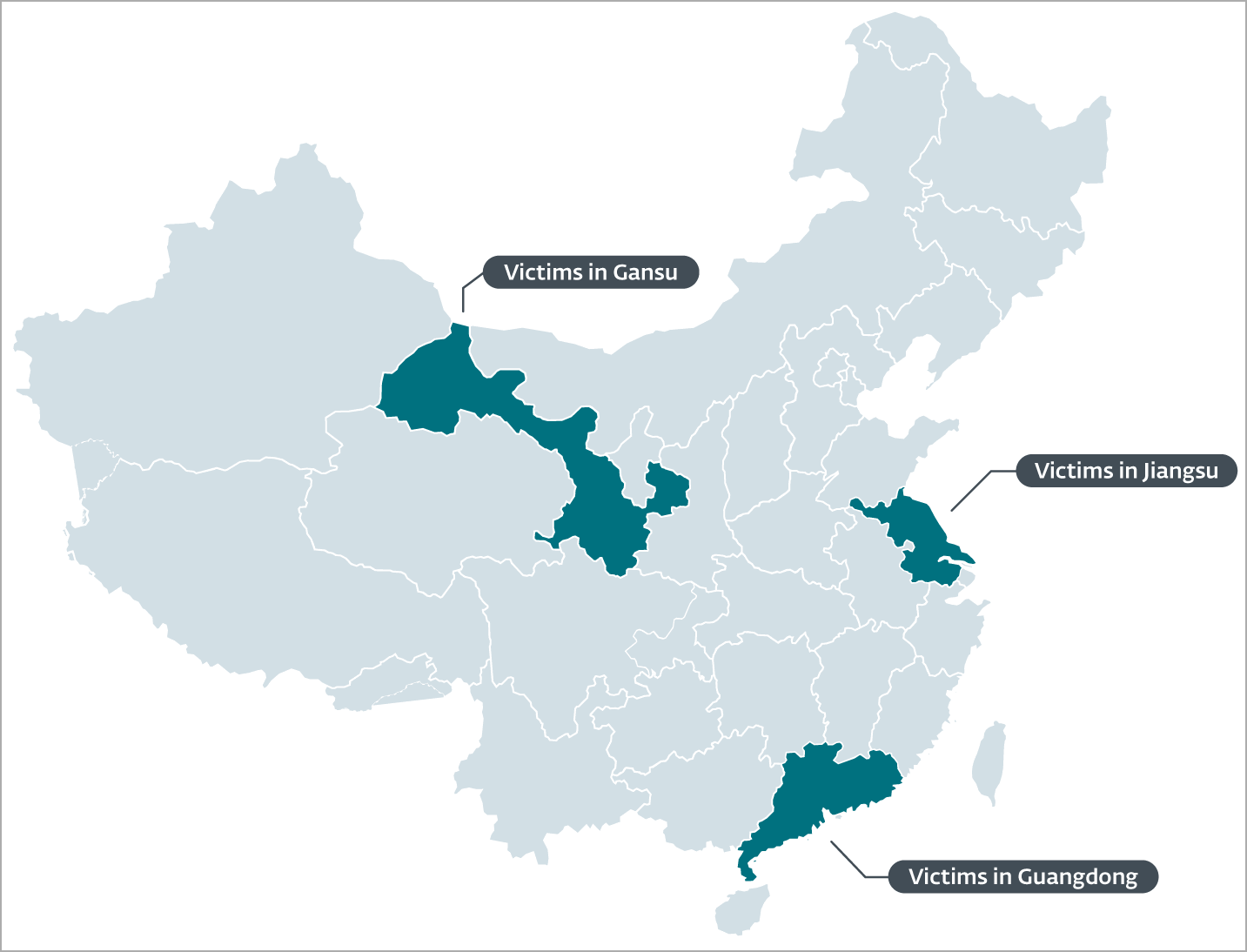

Kampanyanın kurbanlarının çoğu uluslararası bir STK’nın (sivil toplum kuruluşu) üyeleridir ve Gansu, Guangdong ve Jiangsu eyaletlerinde ikamet etmektedirler, bu da oldukça belirgin ve odaklanmış bir hedefleme olduğunu göstermektedir.

Tedarik zinciri mi yoksa AITM mi?

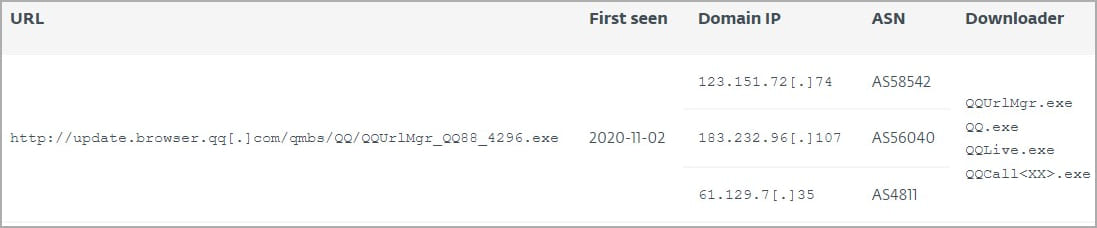

ESET, kötü amaçlı MsgBot kötü amaçlı yazılım yükünün, yazılım geliştiriciye ait yasal URL’ler ve IP adreslerinden bir Tencent QQ yazılım güncellemesi olarak kurbanlara teslim edildiğini bildirdi.

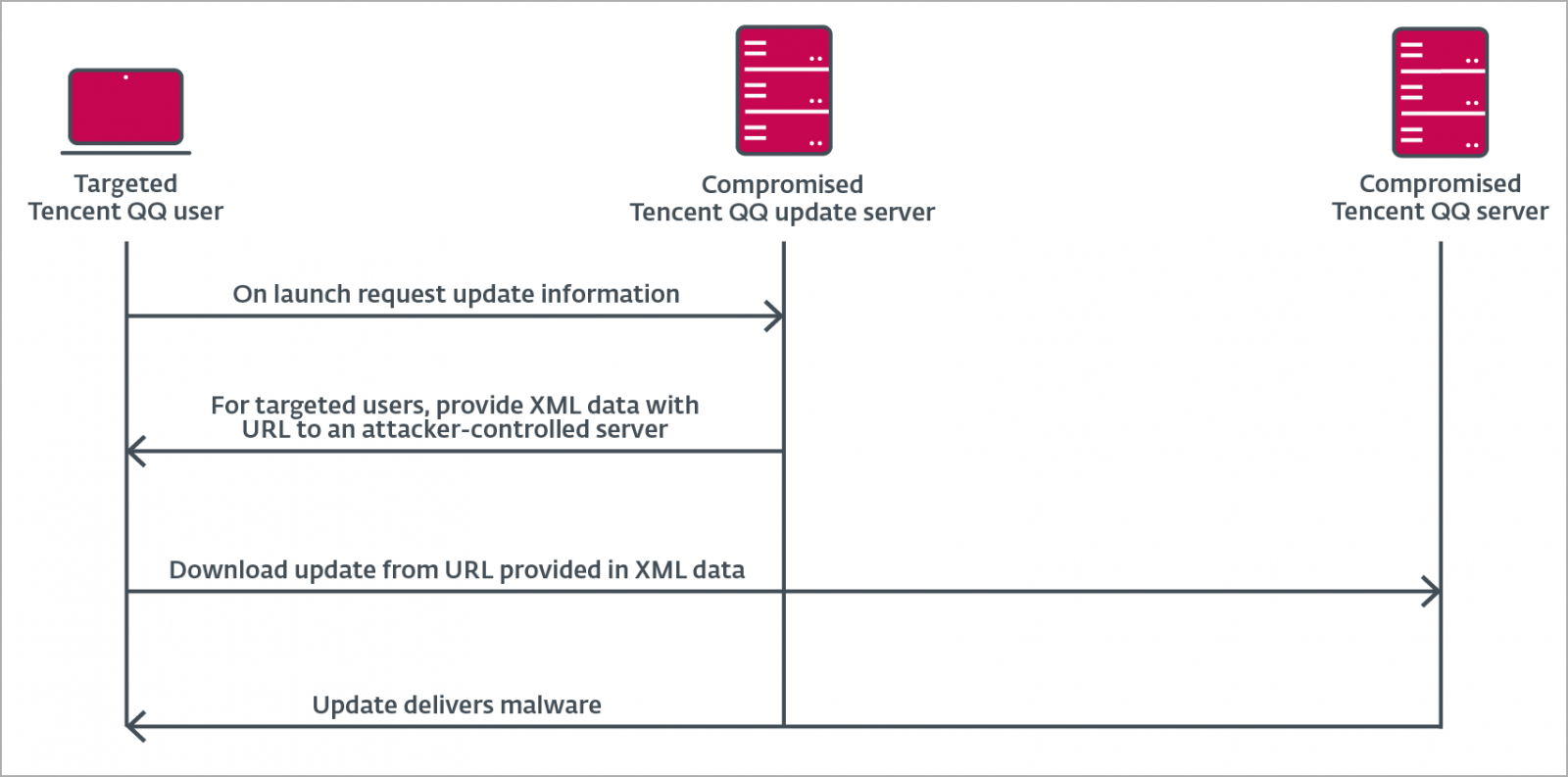

Bu, saldırı için iki olası senaryo olabileceği anlamına gelir – tedarik zinciri saldırısı veya ortadaki düşman (AITM) saldırısı.

İlk senaryoda, Evasive Panda, meşru bir yazılım güncellemesi kisvesi altında kurbanlara teslim edilen ‘QQUrlMgr.exe’ dosyasını truva atı haline getirmek için Tencent QQ’nun güncelleme dağıtım sunucularına sızmak zorunda kalacaktı.

ESET, güncelleyici dosyasının trojenleştirilmiş sürümlerinin kötü amaçlı yazılımı sabit kodlanmış bir URL’den (“update.browser.qq”) getirdiğini fark etti.[.]com”) ve sunucu tarafından sağlanan doğru MD5 karması ile eşleşen sabit kodlu bir şifre çözme anahtarı kullanın. Ancak, bu URL’nin meşruiyeti henüz doğrulanmadı ve Tencent, ESET’in sorusuna yanıt vermedi.

Ayrıca analistler, kötü amaçlı yazılım dağıtım mekanizmasını ortaya çıkaracak olan XML güncelleme verilerinin bir örneğini sunucudan alamadılar.

Bir AiTM senaryosunda ESET, Kaspersky’nin 2022 raporunda vurguladığı LuoYu APT’lerden biri de dahil olmak üzere bu taktiği kullanan geçmiş kampanyalarla bazı çarpıcı benzerlikler fark etti.

Bu eski kampanya, AITM veya yandan saldırgan müdahalesi gerçekleştirmek için China Telecom’dan rastgele IP adresleri oluşturan ‘WinDealer’ kötü amaçlı yazılımını kullanıyordu. Bu IP’ler, Evasive Panda kampanyasında MgBot kötü amaçlı yazılımını dağıtanlarla aynı aralıklarda görünüyor.

Her iki senaryo da gözlemlenen tesadüflere ve olası açıklamalara göre makul olsa da, ESET net bir yöne işaret eden kanıt bulamadı ve birçok soru cevapsız kaldı.

BleepingComputer, saldırı hakkında daha fazla soru sormak için hem ESET hem de Tencent ile iletişime geçti.

MgBot kötü amaçlı yazılımı

Bu kampanyada sunulan MgBot yükü, Evasive Panda’nın 2012’de operasyonlarının başlangıcından beri kullandığı bir C++ Windows arka kapısıdır.

ESET, kötü amaçlı yazılımın yükleyicisinin, arka kapısının, işlevselliğinin ve yürütme zincirinin, Malwarebytes’in 2020’de bunları analiz etmesinden bu yana büyük ölçüde değişmediğini bildirdi.

MgBot, işlevselliğini genişletmek için modüler bir mimari kullanır ve aşağıdakiler de dahil olmak üzere özel işlevleri gerçekleştiren C2’den DLL eklentileri alır:

- Belirli Tencent uygulamalarında keylogging

- Sabit sürücülerden ve USB kalem sürücülerden dosya çalma

- Panoya kopyalanan metni yakalama

- Giriş ve çıkış ses akışlarını yakalama

- Outlook ve Foxmail e-posta istemcilerinden kimlik bilgilerini çalmak

- Chrome, Opera, Firefox, Foxmail, QQBrowser, FileZilla, WinSCP ve diğerlerinden kimlik bilgilerini çalma

- Kullanıcının mesaj geçmişini saklayan Tencent QQ veritabanının içeriğini çalmak

- Tencent WeChat’ten bilgi çalmak

- Firefox, Chrome ve Edge’den çerez çalma

Sonuç olarak, Evasive Panda APT’nin Çin’deki kullanıcıları hedef aldığı, çoğunlukla Çin uygulamalarından veri çalmayı amaçladığı ve Tencent QQ yazılımına bir tedarik zinciri saldırısı gerçekleştirmek için belirsiz bir yöntem kullandığı bulundu.

Bu, grubun sosyal mühendislik, kimlik avı, SEO zehirlenmesi vb. gibi standart bulaşma yöntemlerinin ötesine geçen ve potansiyel hedeflere karşı daha fazla dikkat gerektiren üst düzey yeteneklerinin karakteristik bir örneğidir.