Hook olarak bilinen Android bankacılık truva atının yeni bir analizi, onun ERMAC adlı öncülünü temel aldığını ortaya çıkardı.

NCC Grubu güvenlik araştırmacıları Joshua Kamp ve Alberto Segura, geçen hafta yayınlanan bir teknik analizde “ERMAC kaynak kodu Hook için bir temel olarak kullanıldı” dedi.

“Kötü amaçlı yazılım operatörünün ERMAC kötü amaçlı yazılım bulaşmış bir cihaza gönderebileceği tüm komutlar (toplamda 30) Hook’ta da mevcuttur. Bu komutların kod uygulaması neredeyse aynıdır.”

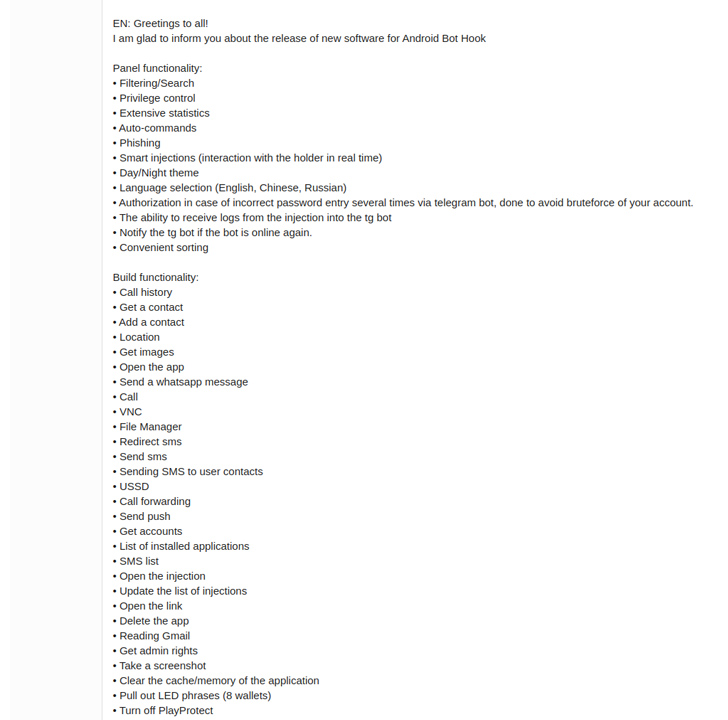

Hook, ilk olarak Ocak 2023’te ThreatFabric tarafından belgelendi ve bunun ayda 7.000 dolara satışa sunulan bir “ERMAC çatalı” olduğu belirtildi. Her iki tür de DukeEugene adlı kötü amaçlı yazılım yazarının eseridir.

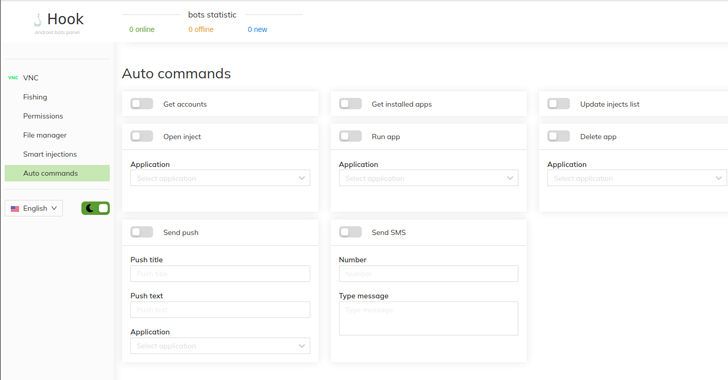

Bununla birlikte Hook, ERMAC’ın işlevlerini daha fazla yetenekle genişletiyor ve ikincisine kıyasla 38’e kadar ek komutu destekliyor.

ERMAC’ın temel özellikleri, SMS mesajları göndermek, yasal bir uygulamanın üstünde bir kimlik avı penceresi görüntülemek, yüklü uygulamaların bir listesini çıkarmak, SMS mesajları toplamak ve birden fazla kripto para birimi cüzdanı için kurtarma tohum ifadelerini sifonlamak üzere tasarlanmıştır.

Öte yandan Hook, kurbanın ekranını yayınlayarak ve kullanıcı arayüzüyle etkileşime girerek virüs bulaşmış bir cihaz üzerinde tam kontrol elde ederek, ön kamerayı kullanarak kurbanın fotoğraflarını çekerek, Google oturum açma oturumlarıyla ilgili çerezleri toplayarak bir adım daha ileri gidiyor. ve daha fazla kripto cüzdanından kurtarma tohumlarını yağmalıyor.

Ayrıca birden fazla telefon numarasına SMS mesajı göndererek kötü amaçlı yazılımın diğer kullanıcılara etkili bir şekilde yayılmasını sağlayabilir.

Bu farklılıklardan bağımsız olarak, hem Hook hem de ERMAC, içeriği diğer uygulamaların üzerinde görüntülemek ve 700’den fazla uygulamadan kimlik bilgilerini çalmak amacıyla tuş vuruşlarını kaydedebilir ve Android’in erişilebilirlik hizmetlerini kötüye kullanarak kaplama saldırıları gerçekleştirebilir. Hedeflenecek uygulamaların listesi, uzak bir sunucuya yapılan istek yoluyla anında alınır.

Kötü amaçlı yazılım aileleri aynı zamanda pano olaylarını izleyecek ve kurbanın meşru bir cüzdan adresi kopyalaması durumunda içeriği saldırgan tarafından kontrol edilen bir cüzdanla değiştirecek şekilde tasarlanmıştır.

Hook ve ERMAC’ın komuta ve kontrol (C2) sunucularının çoğunluğu Rusya’da bulunmaktadır ve bunu Hollanda, İngiltere, ABD, Almanya, Fransa, Kore ve Japonya takip etmektedir.

“Özel bir askeri operasyon” için yola çıkacağını iddia eden DukeEugene’nin paylaştığı gönderiye göre, 19 Nisan 2023 itibarıyla Hook projesinin durdurulduğu ve yazılıma desteğin adı geçen başka bir aktör tarafından sağlanacağı anlaşılıyor. Müşterilerin aboneliği bitene kadar RedDragon.

Daha sonra, 11 Mayıs 2023’te Hook’un kaynak kodunun RedDragon tarafından bir yeraltı forumunda 70.000 dolara satıldığı söyleniyor. Hook’un ömrünün kısa olması bir yana, bu gelişme, diğer tehdit aktörlerinin işi devralıp gelecekte yeni varyantlar yayınlama olasılığını artırdı.

Açıklama, Çin bağlantılı bir tehdit aktörünün Temmuz 2023’ün başından bu yana Güney Kore’deki kullanıcıları hedef alan bir Android casus yazılım kampanyasıyla bağlantılı olduğu dönemde geldi.

Cyble, “Kötü amaçlı yazılım, yetişkinlere yönelik siteler gibi davranan ancak aslında kötü amaçlı APK dosyasını teslim eden aldatıcı kimlik avı web siteleri aracılığıyla dağıtılıyor” dedi. “Kötü amaçlı yazılım kurbanın makinesine bulaştığında kişiler, SMS mesajları, çağrı kayıtları, resimler, ses dosyaları, ekran kayıtları ve ekran görüntüleri dahil olmak üzere çok çeşitli hassas bilgileri çalabilir.”

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

Üstelik kötü amaçlı yazılım (APK paket adı “com.example.middlerankapp”), kurbanlar tarafından kullanılan uygulamaları izlemek ve yüklemenin kaldırılmasını önlemek için erişilebilirlik hizmetlerinden yararlanıyor.

Ayrıca, kötü amaçlı yazılımın, gelen aramaları saldırgan tarafından kontrol edilen belirlenmiş bir cep telefonu numarasına yönlendirmesine, SMS mesajlarına müdahale etmesine ve tamamlanmamış bir tuş kaydetme işlevi içermesine olanak tanıyan, bu da muhtemelen aktif geliştirme aşamasında olduğunu gösteren bir özellik içerir.

Çin ile olan bağlantılar, C2 sunucusunun WHOIS kayıt bilgilerinde Hong Kong’a yapılan atıflardan ve kötü amaçlı yazılım kaynak kodunda “Yaşasın Yaşasın” anlamına gelen “中国共产党万岁” dahil olmak üzere çeşitli Çince dil dizelerinin varlığından kaynaklanmaktadır. Çin Komunist Partisi.”

İlgili bir gelişmede, İsrail gazetesi Haaretz, yerli bir casus yazılım şirketi Insanet’in, hedefleri gözetlemek ve Android, iOS ve Windows sistemlerinden hassas veriler toplamak için çevrimiçi reklamlar yoluyla cihazlara bulaşabilen Sherlock adında bir ürün geliştirdiğini ortaya çıkardı.

Sistemin demokrasi olmayan bir ülkeye satıldığı söylenen raporda, bazı İsrailli siber şirketlerinin, kurbanların profilini çıkarmak (AdInt veya reklam istihbaratı olarak adlandırılan bir terim) ve casus yazılım dağıtmak için reklamlardan yararlanan saldırı teknolojisi geliştirmeye çalıştığı da belirtildi. .