Hunt.io’daki araştırmacılar, ERMAC V3.0’ın tam kaynak kodunu alarak ve analiz ederek siber güvenlik alanında önemli bir keşif yaptılar. Bu gelişmiş Android Bankacılık Trojan dünya çapında 700’den fazla finansal başvuruyu hedefliyor.

Hizmet olarak aktif bir kötü amaçlı yazılım platformuna ilişkin bu benzersiz anlayış, modern siber suçlu operasyonların değerli bir şekilde anlaşılmasını sunar ve savunucuların sürekli tehditlerle mücadelede yardımcı olabilecek kritik güvenlik açıklarını vurgular.

Maruz kalan suç altyapısı

Mart 2024’te Hunt.io’nun araştırma ekibi, AtarsCapture ™ aracıyla tam ERMAC V3.0 kaynak kodunu içeren açık bir sunucu keşfetti.

Sızan arşiv beş farklı bileşen içeriyordu: PHP tabanlı bir arka uç sunucu, bir React ön uç paneli, Golang eksfiltrasyon sunucusu, Docker yapılandırma dosyaları ve bir Android Uygulama Oluşturucu.

Bu kapsamlı sızıntı, son yıllarda aktif bir bankacılık Trojan altyapısının en ayrıntılı maruziyetlerinden birini temsil ediyor.

Operasyonel kötü amaçlı yazılımların eksiksiz kaynak kodu sızıntıları kırıldığından, keşif dünya çapında siber güvenlik profesyonelleri için önemli etkileri vardır.

Güvenlik araştırmacıları artık modern bankacılık truva atlarının tam olarak nasıl çalıştığını, komut ve kontrol sunucularıyla nasıl iletişim kurduğunu ve mobil cihazlardan hassas finansal bilgileri çaldığını anlayabilir.

Gelişmiş çok platform mimarisi

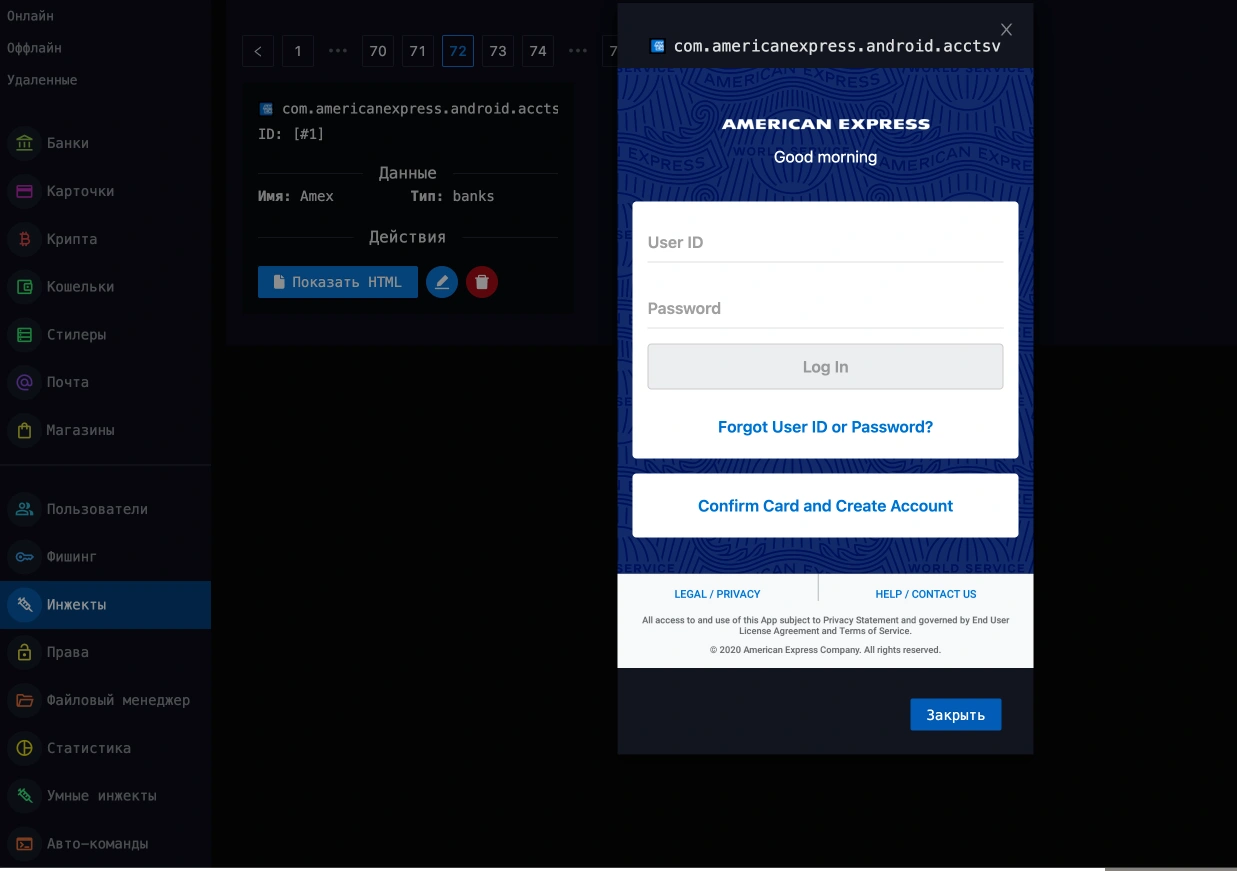

ERMAC V3.0, tasarımında ve yeteneklerinde dikkate değer bir sofistike olduğunu göstermektedir. Kötü amaçlı yazılım, gelişmiş form enjeksiyon tekniklerini kullanarak 700’den fazla bankacılık, alışveriş ve kripto para birimi uygulamasını hedeflemektedir.

Sızan Cerberus koduna dayanan seleflerinin aksine, sürüm 3.0 tamamen yeniden yazılmış bir altyapı ve geliştirilmiş veri hırsızlığı yetenekleri ile önemli bir evrimi temsil ediyor.

Truva atı, enfekte olmuş cihazlar ve komut ve kontrol sunucuları arasındaki tüm iletişim için AES-CBC şifrelemesini kullanır, bu da tespiti geleneksel güvenlik araçları için daha zor hale getirir.

Kötü amaçlı yazılım aynı zamanda coğrafi kısıtlamaları da içerir, bağımsız devlet ülkelerinin veya emülatör ortamlarında veya emülatör ortamlarında tespit edilirse kendini otomatik olarak kaldırır ve operatörlerin belirli bölgelerde kovuşturmayı önleme girişimlerini gösterir.

Anahtar teknik özellikler:

- Çok dilli destek: Küresel operasyonlar için 71 farklı dili destekler.

- Gelişmiş şifreleme: Güvenli iletişim için sabit kodlu nonce ile AES-CBC PKCS5 dolgu kullanır.

- Kapsamlı hedefleme: 700’den fazla finansal ve kripto para birimi uygulamasına kötü niyetli kaplamalar enjekte eder.

- Anti-analiz özellikleri: Emülatör ortamlarını ve belirli coğrafi bölgeleri otomatik olarak algılar ve kaçar.

- Esnek komut yapısı: SMS hırsızlığı, çağrı yönlendirme ve dosya yönetimi dahil 71 farklı uzak komutu destekler.

Kritik güvenlik kusurları keşfedildi

Hunt.io’nun analizi, ERMAC’ın altyapısında güvenlik araştırmacılarının ve kolluk kuvvetlerinin kullanabileceği birkaç kritik güvenlik açıkını ortaya koydu.

Bunlar arasında sabit kodlanmış JWT jetonları, “ChangEmePlease” şifresine sahip varsayılan kök kimlik bilgileri ve herkesin uygun kimlik doğrulama kontrolleri olmadan API aracılığıyla yönetici hesaplarını kaydettirme yeteneği bulunur.

Bu güvenlik kusurları, platformu kullanarak siber suçlular için önemli operasyonel riskleri temsil eder ve savunucuların aktif ERMAC operasyonlarını tanımlaması ve bozması için fırsatlar sağlar.

Araştırmacılar, bu göstergeleri, birden fazla komut ve kontrol paneli ve şu anda çevrimiçi çalışan veri eksfiltrasyon sunucuları dahil olmak üzere ek aktif ERMAC altyapısını bulmak için başarıyla kullandılar.

Araştırma ekibi özel algılama yöntemleri geliştirdi ve siber güvenlik uzmanları için eyleme geçirilebilir zeka sağladı.

İnternette ilgili altyapı bileşenlerini keşfetmek için ERMAC Android uygulamalarını ve SQL sorgularını tanımlamak için YARA kuralları oluşturdular.

Bu araçlar proaktif tehdit avlanmasını sağlar ve güvenlik ekiplerinin önemli hasara neden olmadan önce potansiyel ERMAC enfeksiyonlarını belirlemelerine yardımcı olur.

Hunt.io’nun bulguları, modern siber güvenlik savunmasında kapsamlı tehdit istihbarat platformlarının değerini göstermektedir.

Şirketin platformu, tüm IPv4 adres alanını tarayarak ve maruz kalan dizinler için izlenerek ortaya çıkan tehditleri belirleyebilir ve güvenlik topluluğu için erken uyarı sistemleri sağlayabilir.

Bu keşif, hem modern siber suçlu operasyonların karmaşıklığını hem de güvenlik araştırmacılarının faaliyetleri hakkında kritik bilgiler kazanma potansiyelini vurgulamaktadır.

ERMAC V3.0 analizi, hizmet olarak kötü amaçlı yazılım platformlarını anlamak ve mobil cihazları hedefleyen bankacılık Truva atlarına karşı daha etkili savunma stratejileri geliştirmek için bir plan sağlar.

Finansal kurumlar ve mobil uygulama geliştiricileri güvenlik önlemlerini güçlendirmeye devam ettikçe, bu gibi ayrıntılı tehdit istihbaratına erişim, gelişmekte olan siber tehditlerin önünde kalmak ve kullanıcıların hassas finansal bilgilerini korumak için giderek daha değerli hale geliyor.

Uzlaşma Göstergeleri (IOCS):

Ağ Gözlemlenebilir

| IP Adresi ve Bağlantı Noktası | Asn | Davranış | Son görüldü |

|---|---|---|---|

| 43[.]160[.]253[.]145: 80 | AS132203 | ERMAC 3.0 Panel | 2025-08-08 |

| 91[.]92[.]46[.]12:80 | AS214196 | ERMAC 3.0 Panel | 2025-07-17 |

| 206[.]123[.]128[.]81:80 | AS207184 | ERMAC 1.0-2.0 panel | N/A |

| 43[.]160[.]253[.]145: 8080 | AS132203 | ERMAC Exfiltration Sunucusu | 2025-08-08 |

| 121[.]127[.]231[.]163: 8082 | AS152194 | ERMAC Exfiltration Sunucusu | 2025-07-11 |

| 121[.]127[.]231[.]198: 8082 | AS152194 | ERMAC Exfiltration Sunucusu | 2025-07-12 |

| 121[.]127[.]231[.]161: 8082 | AS152194 | ERMAC Exfiltration Sunucusu | 2025-07-12 |

| 43[.]160[.]253[.]145: 8089 | AS132203 | ERMAC C2 Sunucusu | 2025-08-08 |

| 172[.]191[.]69[.]182: 8089 | AS8075 | ERMAC C2 Sunucusu | 2025-07-13 |

| 98[.]71[.]173[.]119: 8089 | AS8075 | ERMAC C2 Sunucusu | 2025-07-25 |

| 20[.]162[.]226[.]228: 8089 | AS8075 | ERMAC C2 Sunucusu | 2025-07-25 |

| 141[.]164[.]62[.]236: 80 | AS20473 | ERMAC kaynak kodu ile açık dizin | 2024-03-06 |

| 5[.]188[.]33[.]192: 443 | AS202422 | Kaynak kodunda bahsedilen, muhtemelen modası geçmiş panel/c2 | N/A |

Ana bilgisayar tabanlı gözlemlenebilir

| Dosya adı | Sha-256 karma | Davranış |

|---|---|---|

| ERMAC 3.0.ZIP | 175D4ADC5FC0B0D8B4B7D93B6F9694E4A3089E4ED4C59A282D0667A992AAAA | ERMAC kaynak kodu |

| Server_go | 8c81cebbaff9c9cdad692577f0af0f5208a0d5923659b4e0c331933f9e8d545 | ERMAC Derlenmiş Exfiltration Sunucusu |

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.