Saldırganlar artık, kullanım ömrü sona eren D-Link ağa bağlı depolama (NAS) cihazlarının birden fazla modelini etkileyen, kamuya açık yararlanma koduyla kritik öneme sahip bir güvenlik açığını hedef alıyor.

CVE-2024-10914 olarak takip edilen komut yerleştirme güvenlik açığı, güvenlik araştırmacısı Netsecfish tarafından bulundu. Netsecfish de yararlanma ayrıntılarını paylaştı ve kimliği doğrulanmamış saldırganların, çevrimiçi olarak açığa çıkan savunmasız NAS cihazlarına kötü amaçlı HTTP GET istekleri göndererek keyfi kabuk komutları enjekte etmek için bu güvenlik açığından yararlanabileceğini söyledi.

Etkilenen cihazların NAS modelleri listesinde DNS-320 Sürüm 1.00, DNS-320LW Sürüm 1.01.0914.2012, DNS-325 Sürüm 1.01, Sürüm 1.02 ve DNS-340L Sürüm 1.08 yer alıyor.

Saldırılar, D-Link’in Cuma günü yaptığı açıklamada, güvenlik kusurunu düzeltmeyeceğini çünkü bunun yalnızca kullanım ömrü sonundaki NAS modellerini etkilediğini ve müşterileri etkilenen cihazları kullanımdan kaldırmaları veya daha yeni ürünlere yükseltmeleri konusunda uyarmasının ardından başladı.

Şirket, “EOL/EOS’a ulaşan ürünler artık cihaz yazılımı güncellemelerini ve güvenlik yamalarını almıyor ve artık D-Link tarafından desteklenmiyor. D-Link ABD, EOL/EOS’a ulaşan D-Link cihazlarının kullanımdan kaldırılmasını ve değiştirilmesini öneriyor.” söz konusu.

Ancak Shadowserver tehdit izleme hizmetinin keşfettiği gibi, tehdit aktörleri bunu fark etti ve Pazartesi günü güvenlik açığını hedeflemeye başladı.

Shadowserver, “12 Kasım’dan itibaren D-Link NAS CVE-2024-10914 /cgi-bin/account_mgr.cgi komut enjeksiyonundan yararlanma girişimlerini gözlemledik. Bu güvenlik açığı, İnternet’ten kaldırılması gereken EOL/EOS cihazlarını etkiliyor” diye uyardı.

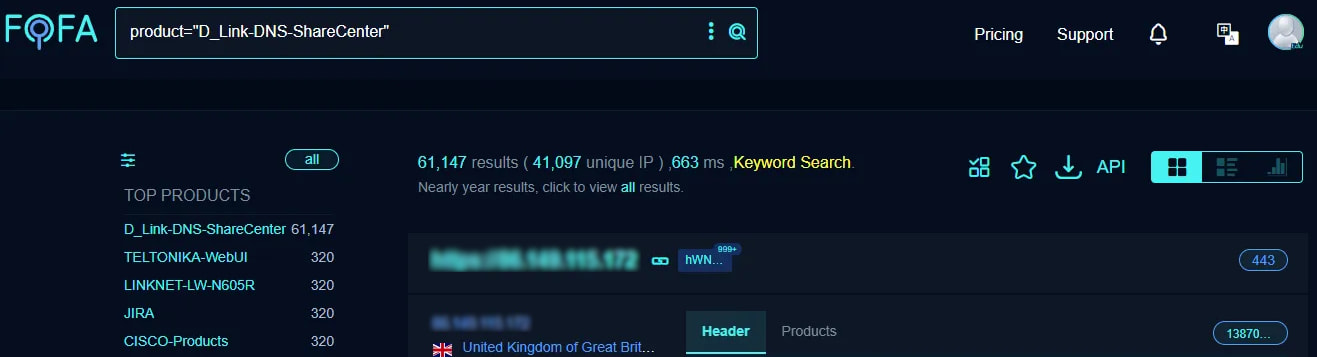

Shadowserver, İnternet’e açık 1.100 D-Link NAS cihazının biraz üzerinde tespit ettiğini söylerken Netsecfish, Huashun Xin’an’ın FOFA platformuyla yapılan bir İnternet taramasında savunmasız cihazlar tarafından kullanılan çevrimiçi 41.000’den fazla benzersiz IP adresi bulduğunu söyledi.

Nisan ayında Netsecfish ayrıca, cihazda komutları uzaktan yürütmek üzere zincirlenebilen, neredeyse aynı D-Link NAS modellerini etkileyen ve toplu olarak CVE-2024-3273 olarak takip edilen, sabit kodlanmış bir arka kapı ve keyfi bir komut ekleme kusuru bildirdi.

Bir D-Link sözcüsünün Nisan ayında BleepingComputer’a söylediği gibi, etkilenen NAS cihazları otomatik güncelleme yeteneklerine veya uyarıları iletmek için müşteriye ulaşma özelliklerine sahip değil. Bu nedenle, kullanım ömrü sona eren cihazları kullananların, geçmişte fidye yazılımı saldırılarına hedef olmaları nedeniyle İnternet erişimini mümkün olan en kısa sürede kısıtlamaları tavsiye edilir.

Şirket Cuma günü yaptığı açıklamada, “Genellikle D-Link, tüm geliştirme ve müşteri desteği durdurulduğu için bu ürünlerdeki cihaz veya donanım yazılımı sorunlarını çözemez.” dedi.

“D-Link, bu ürünün kullanımdan kaldırılmasını şiddetle tavsiye ediyor ve daha fazla kullanılmasının bağlı cihazlar için riskli olabileceği konusunda uyarıyor. ABD’li tüketiciler bu cihazları D-Link’in tavsiyesi dışında kullanmaya devam ederse, lütfen cihazın en son donanım yazılımına sahip olduğundan emin olun.”