Oyun çevre birimleri üreticisi Endgame Gear, 26 Haziran ve 9 Temmuz 2025 tarihleri arasında resmi web sitesinde barındırılan OP1W 4K V2 faresi için yapılandırma aracında kötü amaçlı yazılımın gizlendiğini uyarıyor.

Enfekte edilmiş dosya ‘endgamear.com/gaming-chice/op1w-4k-v2’ adresinde barındırıldı, bu nedenle bu dönemde bu sayfadan aracı indiren kullanıcılar enfekte edildi.

Endgame Gear, yorumcular ve rekabetçi oyuncular arasında büyük saygın olan XM ve OP1 Serisi fareleri de dahil olmak üzere, oyun yanlısı ekipmanı ile bilinen bir Alman PC oyun çevre birimleri firmasıdır.

Logitech, Razer ve Hyperx gibi markalar kadar büyük olmasa da, uzayda saygın bir varlık ve ultra hafif oyun fare segmentinde ortaya çıkan en önemli firmalardan biridir.

Geçen hafta şirket, “Endgame_Gear_OP1W_4K_V2_Configuration_Tool_V1_00.EXE” aracının web sitesindeki ihlalin nasıl gerçekleştiği hakkında ayrıntılar sağlamadan kötü amaçlı yazılımlarla tehlikeye atıldığını açıkladı.

Duyuru, “26 Haziran – 9 Temmuz döneminde, OP1W 4K V2 ürün sayfasında indirilebilecek Endgame Gear OP1W 4K V2 Kablosuz Fare için yapılandırma aracının bir sürümünün kötü amaçlı yazılım içerdiği bulundu.”

Endgame Gear, kötü amaçlı yazılımların kaldırıldığını ve aracı (endgamegear.com/downloads), GitHub veya Discord adresindeki ana indirme sayfasından indirenlerin, bu kanalların temiz bir sürüm verdiği için etkilenmediğini söylüyor.

OP1’in yapılandırma aracı hakkındaki kötü amaçlı yazılımlarla ilgili raporlar, yaklaşık iki hafta önce Reddit’te ortaya çıktı ve kullanıcılar, satıcının sitesinin truva atma yükleyicisine ev sahipliği yaptığını gösteren birkaç temel farklılık vurguladı.

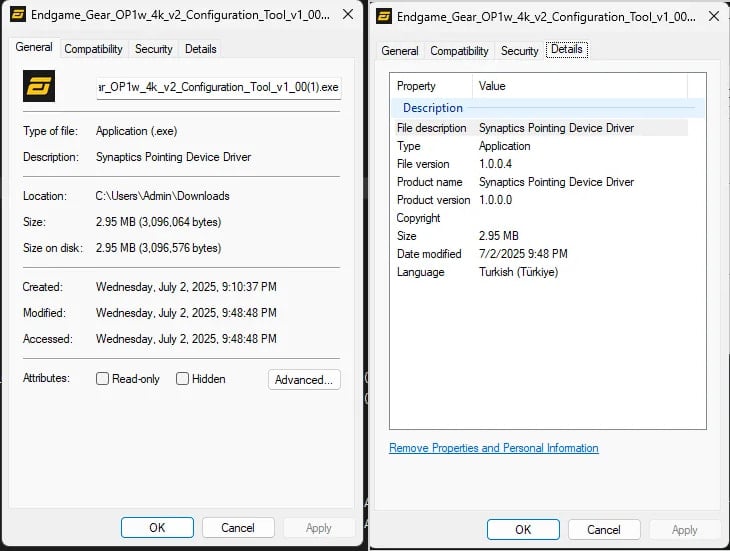

İki temel fark şişirilmiş 2.8 MB’lık (temiz versiyonda 2.3MB’den) ve dosya özelliklerinde gösterilen “sinaptic işaretleme cihazı sürücüsü” (meşru “Endgame Gear OP1W 4K V2 Yapılandırma Aracı” yerine).

Kaynak: takdire şayan raccoon597 | Reddit

Kötü amaçlı yazılım ailesi, kullanıcı taramalarındaki Xred arka kapı olarak tanımlandı, ancak Endgame Gear hala yükü analiz ettiğini ve türünü doğrulamadığını belirtti.

XRED, Şubat 2024’te bir sinaptik işaret eden cihaz sürücüsünü taklit eden siber güvenlik firması Esentir tarafından daha önce gözlemliydi. Kötü amaçlı yazılım, Amazon’da USB-C hub’ları ile gönderilen truva yazılımı aracılığıyla dağıtıldı.

Endgame Gear, yükleyicinin truva atlı bir sürümünü indiren kişilerin her şeyi ‘C: \ ProgramData \ Synaptics’ den silmesini ve aracın temiz bir sürümünü bu sayfadan yeniden indirmesini önerir.

Kötü amaçlı yazılım anahtarlama işlevselliği, bir uzaktan kabuk açma yeteneği ve veri açığa çıkma yeteneği içerdiğinden, enfekte kullanıcılar tüm kötü amaçlı yazılım kalıntılarının kaldırılmasını sağlamak için güncel bir antivirüs kullanarak tam bir sistem taraması çalıştırmalıdır.

Ayrıca, finansal kurumlar, e -posta sağlayıcıları ve çalışma hesapları gibi tüm hassas hesaplarda şifreler değiştirilmelidir.

İleride, Endgame Gear ayrı indirme sayfalarını bırakacak ve dosya bütünlüğünü ve yayıncı özgünlüğünü onaylamak için barındırılan tüm dosyalar için SHA karma doğrulama ve dijital imza ekleyecektir.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.