Trustwave SpiderLabs araştırmacıları, Microsoft Management Konsolunda (MMC) yakın zamanda açıklanan CVE-2025-26633 güvenlik açığından yararlanarak, kötü niyetli yükler sunmak için cesur destek platformunu ustaca kötüye kullanan sofistike bir şifreleme kampanyası ortaya çıkardılar.

MSC EVILTWIN olarak adlandırılan bu kusur, saldırganların manipüle edilmiş .msc dosyaları aracılığıyla keyfi kod yürütmelerini sağlar ve Larva-208 veya Water Gamayun olarak bilinen EncryPthub’ın sosyal mühendislik ve teknik sömürü karışımı yoluyla sistemlere sızmasına izin verir.

Şubat 2025’ten bu yana dünya çapında 618’den fazla kuruluşu tehlikeye atan grup, Web3 geliştiricileri ve Steam gibi oyun platformları, infostalers ve fidye yazılımları gibi oyun platformlarını hedefliyor.

Tehdit Grubu Sosyal Mühendislik’ten yararlanır

Bu son operasyonda, saldırganlar BT desteğini Microsoft Teams istekleri aracılığıyla taklit ederek, CJHSBAM gibi alanlardan komut dosyalarını getiren ve çalıştıran PowerShell komutlarını yürütmek için uzak oturumlar oluşturur.[.]com.

Bu komut dosyaları iyi huylu ve kötü niyetli .msc dosyaları düşürür, MMC’nin yol çözünürlüğünü EN-ABD klasörleri gibi aldatıcı dizinlerden yükleme yüklemek ve sonuçta kalıcılık ve veri söndürme için C2 sunucularından şifrelenmiş komutları alır.

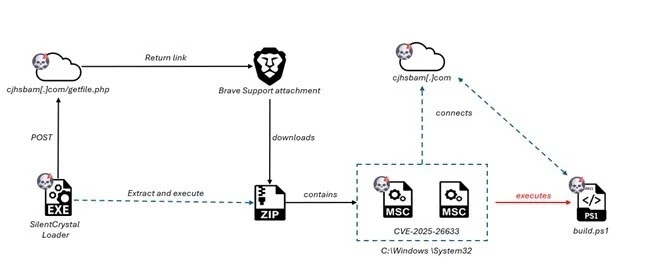

Saldırı zinciri, ikili .msc dosyalarını bir meşru ve “htmlloaderurl” gibi yer tutucuları Build.ps1’e işaret eden bir meşru ve değiştirilmiş bir şekilde değiştirilen Runner.ps1’i indirmek için yürütme politikalarını atlayan bir PowerShell çağrısı ile başlar.

Bu ikincil komut dosyası sistem detaylarını hasat eder, AES şifreli talimatları şifreler ve hassas dosyaları, kripto para cüzdanlarını ve tarayıcı verilerini hedefleyen PowerShell tabanlı bir Infostealer olan Fickle Stealer gibi araçları dağıtır.

SpiderLabs’ın analizi, EncryPthub’ın senaryo tabanlı yükleyicilerden, “C: \ Windows \ System32” (arka boşluğu not) taklit eden sahte dizinler oluşturan Silengrystal dahil olmak üzere Golang-Komponye ikili dosyalarına evrimini ortaya çıkarır.

Silentcrystal, yükler içeren zip arşivlerini yükleyerek, indirme bağlantılarını almak ve MMC güvenlik açığı aracılığıyla yürütmek için sert kodlanmış API tuşlarını kullanarak cesur desteği kötüye kullanır.

Bu taktik, yeni kullanıcı yüklemelerindeki kısıtlamaları atlatır, bu da aktörlerin gizli dağıtım platformunda ayrıcalıklı hesapları koruduğunu gösterir.

Backroors kalıcılığı artırır

C2 altyapısından daha fazla dönme, istemci veya sunucu modlarında çalışan SOCKS5 proxy arka kapı gibi ek Golang araçlarını ortaya çıkardı.

İstemci modunda, hızlı saldırgan değerlendirmesi için biçimlendirilmiş telgraf bildirimleri aracılığıyla kullanıcı adı, etki alanı, yönetici hakları, genel IP, coğrafi konum ve ISS dahil olmak üzere makine bilgilerini aktaran C2 uç noktalarına bağlanır.

Sunucu modu, ölçeklenebilir komut ve kontrol için goroutinler aracılığıyla eşzamanlı bağlantıları kolaylaştıran, ortak ad olarak “ters çorap” kullanarak kendi kendine imzalanmış TLS sertifikalarına sahip bir SOCKS5 tünel kurulumu oluşturur.

Safeesurf.fastmain-uoemathhvq.workers.dev gibi ilişkili alanlar, Pay.ps1 gibi, “Sistem Yapılandırması” kurulumları gibi tuzak açılır pencereleri görüntülerken Mask C2 etkinliği için sahte tarayıcı trafiği üreten ana bilgisayar yükleri.

SpiderLabs ayrıca Temmuz 2025’te kayıtlı sahte bir video konferans sitesi olan Rivatalk.net’i tanımladı ve meşru platformları erişim kodları gerektiren MSI yükleyicileri sunmak için taklit etti.

Bu montajcılar, Symantec’in Elam ikili, yumurtlama PowerShell aracılığıyla kötü niyetli DLL’leri, kalıcı C2 bağlantılarını koruyan şifreli yükleri almak ve yürütmek için stand.

Bu çok katmanlı yaklaşım, EncryPthub’ın uyarlanabilirliğinin altını çiziyor ve sosyal cazibeleri sıfır gün istismarlarıyla birleştiriyor.

Kampanyalar yoğunlaştıkça, kuruluşlar Yama CVE-2025-26633’ü önceliklendirmeli, kimliğe bürünmeye karşı kullanıcı eğitimini geliştirmeli ve anormal Powershell ve MMC yürütmelerini tespit etmek için davranışsal analizler dağıtmalıdır.

Trustwave, bu tür gelişen rakiplere karşı koymak için, servis çerçeveleri ile uyumlu proaktif tehdit avının vurgulanıyor.

Uzlaşma Göstergeleri (IOCS)

| Tip | Gösterge |

|---|---|

| İhtisas | rivatalk.net |

| İhtisas | 0daydreams.net |

| İhtisas | cjhsbam.com |

| İhtisas | Safeesurf.fastdomain-uoemathhvq.workers.dev. |

| Ivır zıvır | 185.33.86.220 |

AWS Security Services: 10-Point Executive Checklist - Download for Free