‘Encrypthub’ olarak izlenen bir tehdit oyuncusu, AKA LARVA-208, kurumsal ağlara erişmek için dünya çapında mızrak aktı ve sosyal mühendislik saldırıları ile organizasyonları hedefliyor.

Geçen hafta dahili olarak yayınlanan ve dün Halka açık olan Prodaft tarafından yapılan bir rapora göre, EncryPthub’ın operasyonları başlattığı Haziran 2024’ten bu yana, en az 618 kuruluştan ödün verdi.

Erişim kazandıktan sonra, tehdit aktörleri uzaktan izleme ve yönetim (RMM) yazılımı kurar ve ardından Stealc ve Rhadamanthys gibi bilgi samançılarının dağıtır. Gözlenen birçok durumda, EncryPthub da uzlaşmış sistemlere fidye yazılımı dağıtır.

Prodaft, BleepingComputer’a tehdit grubunun Ransomhub ve Blacksuit ile ilişkili olduğunu, geçmişte her iki fidye yazılım şifrelemesini konuşlandırdığını ve muhtemelen onlar veya doğrudan bir bağlı kuruluş için bir başlangıç erişim brokeri olarak görev yaptığını söyledi.

Bununla birlikte, araştırmacıların gözlemlediği birçok saldırıda, tehdit aktörleri özel bir PowerShell veri şifrelemesini kullandılar, böylece kendi varyantlarını da koruyorlar.

İlk Erişim Kazanmak

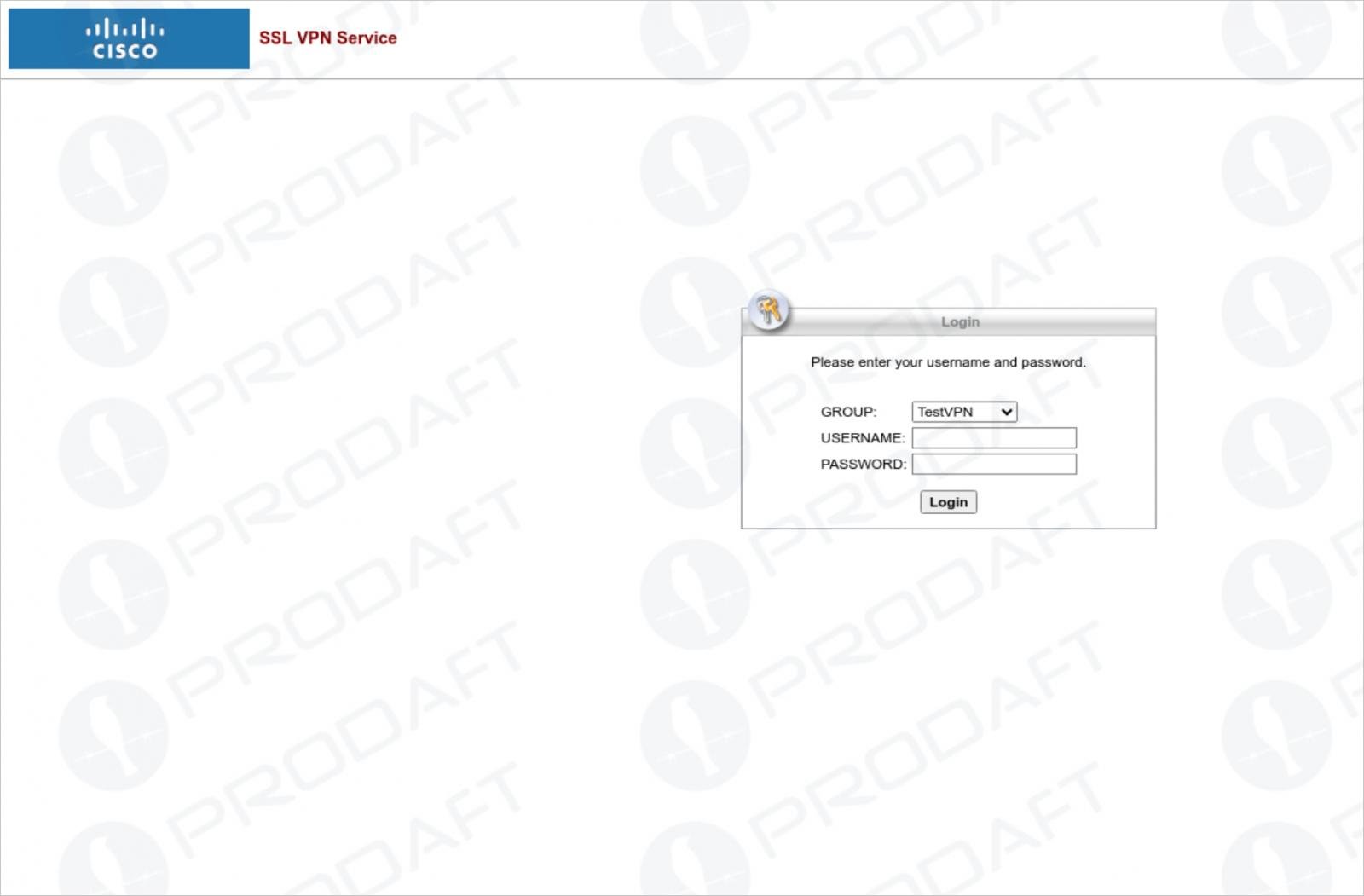

Larva-208’in saldırıları, Cisco AnyConnect, Palo Alto GlobalProtect, Fortinet ve Microsoft 365 gibi kurumsal VPN ürünlerini taklit eden SMS kimlik avı, sesli kimlik avı ve sahte oturum açma sayfalarını içerir.

Kaynak: Prodaft

Saldırganlar tipik olarak BT desteğini, VPN erişimi veya hesaplarıyla bir güvenlik endişesi ile ilgili bir sorun olduğunu iddia ederek, bir kimlik avı sitesinde oturum açmaya yönlendirerek, hedeflere yönelik bir sorunla ilişkilendirilir.

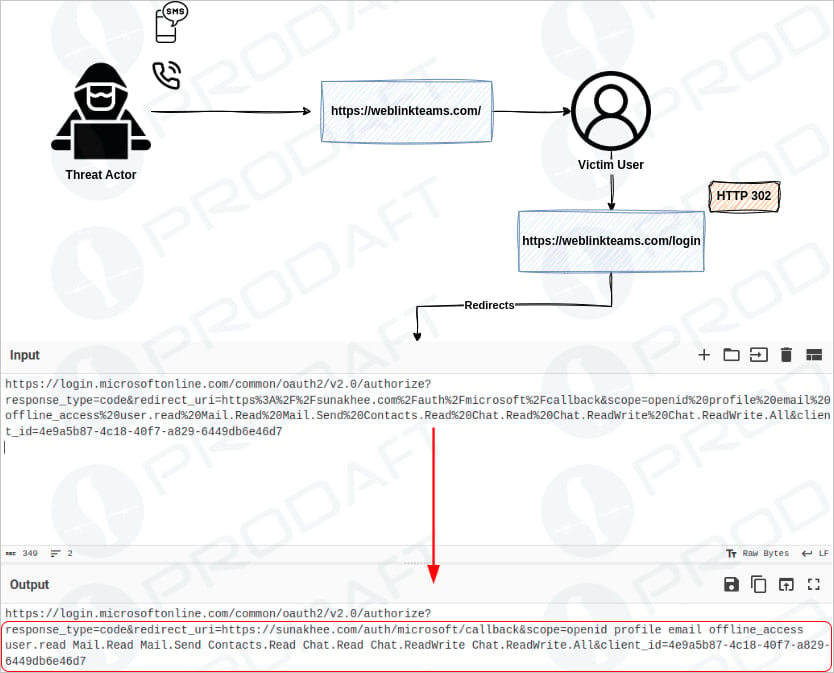

Mağdurlar, kimlik bilgilerinin ve çok faktörlü kimlik doğrulama (MFA) tokenlerinin (oturum çerezleri) gerçek zamanlı olarak yakalandığı kimlik avı giriş sayfalarına yönlendiren bağlantılar alır.

Kimlik avı süreci sona erdiğinde, mağdur, şüphe uyandırmaktan kaçınmak için hizmetin gerçek alanına yönlendirilir.

Kaynak: Prodaft

EncryPthub, kimlik avı sayfalarının algılanan meşruiyetini artırmak için ‘linkwebcisco.com’ ve ‘webLinkteams.com’ gibi söz konusu ürünleri taklit eden 70’den fazla alan satın aldı.

Kimlik avı siteleri, Prodaft’ın genellikle haklı yayından kaldırma isteklerine yanıt vermediğini söyleyen Yalishanda gibi kurşun geçirmez barındırma sağlayıcılarında barındırılıyor.

Prodaft ayrıca, kimlik avı kampanyalarında kullanılan alanların satın alınmasına, barındırmayı yönetmeye ve altyapıyı kurmaya yardımcı olan Larva-148 olarak izlenen başka bir alt grup olduğunu keşfetti.

Larva-148’in EncryPthub’a alan adları ve kimlik avı kitleri satması mümkündür, ancak kesin ilişkileri henüz deşifre edilmemiştir.

Kötü Yazılım Dağıtım

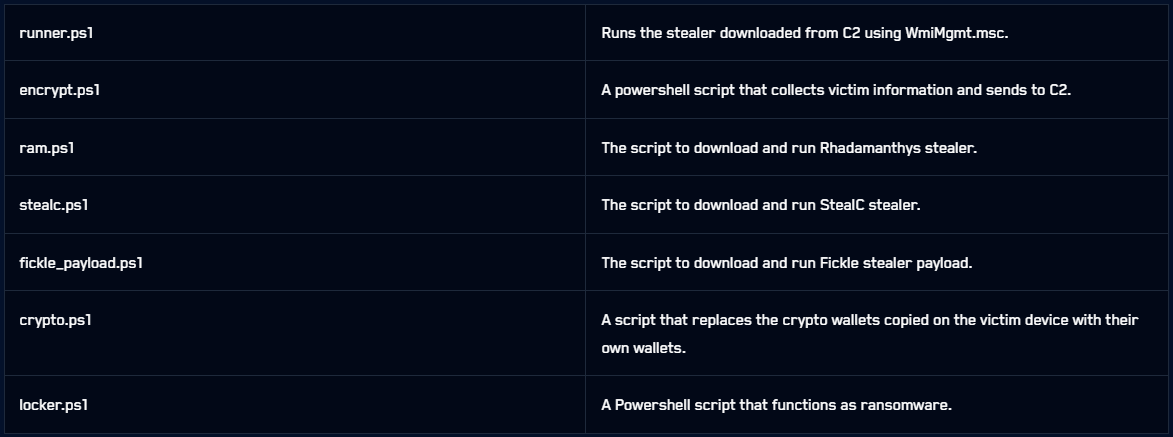

EncryPthub hedeflenen bir sistemi ihlal ettikten sonra, kalıcılık, uzaktan erişim, veri çalmak ve dosyaları şifrelemek için çeşitli PowerShell komut dosyalarını ve kötü amaçlı yazılımları dağıtır.

İlk olarak, kurbanları AnyDesk, TeamViewer, Screenconnect, Atera ve Splashtop gibi RMM yazılımlarını yüklemeye kandırıyorlar. Bu, tehlikeye atılan sistemi uzaktan kontrol etmelerini, uzun süreli erişimi sürdürmelerini ve yanal hareketi mümkün kılmak için izin verir.

Daha sonra, Web tarayıcılarında depolanan verileri çalmak için Stealc, Rhadamanthys ve Fickle Stealer gibi infostaler’ları dağıtmak için farklı PowerShell komut dosyaları kullanırlar. Bu veriler kaydedilmiş kimlik bilgilerini, oturum çerezlerini ve kripto para birimi cüzdan parolalarını içerir.

Kaynak: Prodaft

BleepingComputer ayrıca Linux ve Mac cihazları için benzer davranışlar gerçekleştiren Python komut dosyaları da gördü.

BleepingComputer tarafından görülen senaryoların örneklerinde, tehdit oyuncusu ihlal edilen sistemlerden büyük miktarda veri çalmaya çalışır:

- Metamask, Ethereum cüzdanı, Coinbase cüzdanı, güven cüzdanı, opera cüzdanı, cesur cüzdan, Tronlink, Trezor cüzdanı ve diğerleri dahil olmak üzere çeşitli kripto para cüzdanlarından veriler.

- Cisco VPN istemcisi, FortiClient, Palto Alto Networks GlobalProtect, OpenVPN ve WireGuard dahil olmak üzere çeşitli VPN istemcileri için yapılandırma verileri.

- Authenticator, 1Password, NordPass, Dashlane, Bitwarden, Roboform, Keeper, Multipasword, KeepassXC ve LastPass dahil olmak üzere popüler şifre yöneticilerinden veriler.

- Belirli uzantılarla eşleşen veya adları görüntüler, RDP bağlantı dosyaları, kelime belgeleri, Excel elektronik tabloları, CSV dosyaları ve sertifikalar dahil belirli anahtar kelimeler içeren dosyalar. Hedeflenen dosya adlarındaki bazı anahtar kelimeler arasında “geçiş”, “hesap”, “auth”, “2fa”, “cüzdan”, “tohumfrase”, “kurtarma”, “keepass”, “gizli” ve diğerleri yer alıyor .

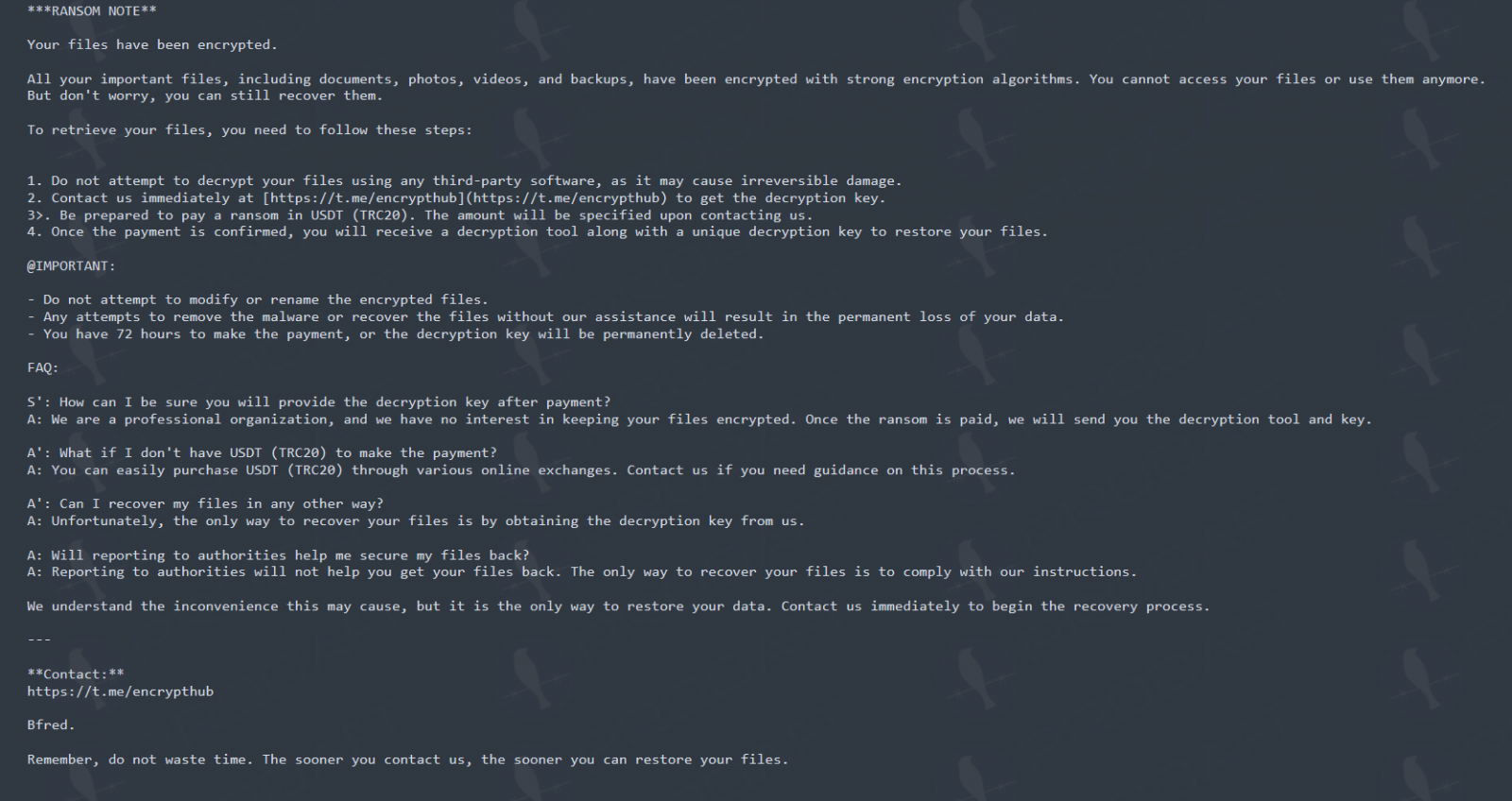

Larva-208’in son tehdidi, AES’i kullanarak dosyaları şifreleyen ve “.Crypted” uzantısını ekleyerek orijinal dosyaları silen özel bir PowerShell tabanlı şifreleyici şeklinde fidye yazılımıdır.

Kurbanlar için bir fidye notu oluşturulur ve Telegram üzerinden USDT’de fidye ödemesi talep eder.

Kaynak: Prodaft

ProDaft, EncryPthub’ın saldırılarını daha iyi etkinlik için uyarlayan ve büyük kuruluşlar üzerinde yüksek değerli ihlaller elde eden sofistike bir tehdit oyuncusu olduğunu söylüyor.

Protaft, “Bu raporda incelenen Larva-208 mızrak-aktör aktörü, hedeflenen siber saldırıların artan karmaşıklığını örnekliyor.”

Diyerek şöyle devam etti: “Bu tehdit oyuncusu, son derece özelleştirilmiş sosyal mühendislik taktikleri, gelişmiş şaşkınlık yöntemleri ve titizlikle hazırlanmış cazibeler kullanarak, tespit etmek ve yüksek değerli hedefleri tehlikeye atmak için önemli bir yetenek göstermiştir.”