CVE-2024-21893 olarak izlenen Ivanti Connect Secure ve Ivanti Policy Secure sunucu tarafı istek sahteciliği (SSRF) güvenlik açığı şu anda birden fazla saldırgan tarafından toplu olarak istismar ediliyor.

Ivanti, ağ geçidinin SAML bileşenlerindeki kusur hakkında ilk kez 31 Ocak 2024’te uyarıda bulunarak ağ geçidine sınırlı aktif kullanım için sıfır gün durumu vererek az sayıda müşteriyi etkiledi.

CVE-2024-21893’ün kötüye kullanılması, saldırganların kimlik doğrulamayı atlamasına ve savunmasız cihazlardaki (sürüm 9.x ve 22.x) kısıtlı kaynaklara erişmesine olanak tanıdı.

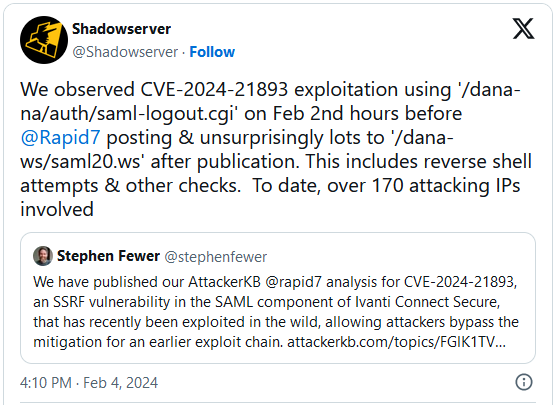

Tehdit izleme hizmeti Shadowserver artık birden fazla saldırganın SSRF hatasını kullandığını ve 170 farklı IP adresinin bu kusurdan yararlanmaya çalıştığını görüyor.

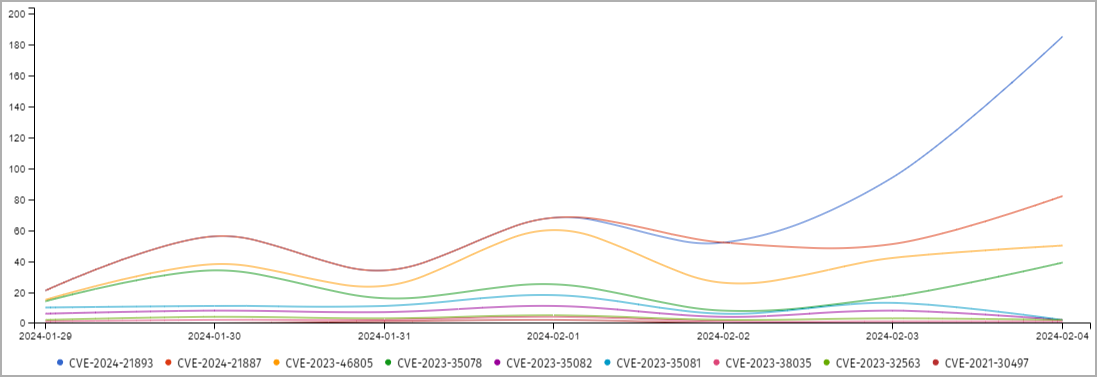

Bu güvenlik açığından yararlanma hacminin, yakın zamanda düzeltilen veya hafifletilen diğer Ivanti kusurlarından çok daha fazla olması, saldırganların odak noktasında açık bir değişime işaret ediyor.

Rapid7 araştırmacıları tarafından 2 Şubat 2024’te yayımlanan kavram kanıtlama (PoC) istismarı, saldırıların desteklenmesinde şüphesiz rol oynamış olsa da Shadowserver, saldırganların Rapid7 raporunun yayınlanmasından saatler önce benzer yöntemleri kullandığını gördüklerini belirtiyor.

Bu, bilgisayar korsanlarının savunmasız Ivanti uç noktalarına sınırsız, kimlik doğrulaması yapılmadan erişim için CVE-2024-21893’ten nasıl yararlanacaklarını zaten çözmüş oldukları anlamına geliyor.

ShadowServer’a göre şu anda internette neredeyse 22.500 Ivanti Connect Secure cihazı bulunuyor. Ancak kaç kişinin bu güvenlik açığına karşı savunmasız olduğu bilinmiyor.

Bir güvenlik karmaşası

CVE-2024-21893’ün açıklanması, Ivanti’nin ilk olarak 10 Ocak 2024’te keşfettiği, aynı ürünleri etkileyen CVE-2023-46805 ve CVE-2024-21887 adlı diğer iki sıfır gün için güvenlik güncellemelerinin yayınlanmasıyla birlikte geldi. geçici hafifletmeler

Bu iki kusurun, Çinli casusluk tehdit grubu UTA0178/UNC5221 tarafından, ihlal edilen cihazlara web kabukları ve arka kapılar yüklemek için kullanıldığı tespit edildi. Bu kampanyadan kaynaklanan enfeksiyonlar Ocak ortasında 1.700 civarında zirveye ulaştı.

Başlangıçtaki hafifletmelere rağmen, saldırganlar savunmaları aşarak cihazın yapılandırma dosyalarını bile tehlikeye attılar ve Ivanti’nin bu karmaşık tehdide karşı 22 Ocak’ta yapılması planlanan donanım yazılımı yamalarını ertelemesine yol açtı.

Birden fazla kritik sıfır gün güvenlik açığının aktif olarak kullanılması, etkili azaltımların bulunmaması ve etkilenen bazı ürün sürümleri için güvenlik güncellemelerinin bulunmaması nedeniyle ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), federal kurumlara tüm bağlantıların kesilmesi emrini verdi. Ivanti Connect Secure ve Policy Secure VPN cihazları.

Yalnızca fabrika ayarlarına sıfırlanan ve en son donanım yazılımı sürümüne yükseltilen cihazlar ağa yeniden bağlanmalıdır. Ancak etkilenmeye devam eden eski sürümler hâlâ yama içermiyor.

Bu talimat zorunlu olmamakla birlikte özel kuruluşları da kapsamaktadır. Bu nedenle şirketler, Ivanti dağıtımlarının güvenlik durumunu ve genel olarak ortamlarının güvenini ciddi şekilde dikkate almalıdır.