StopCrypt fidye yazılımının (aka STOP) yeni bir çeşidi, güvenlik araçlarından kaçmak için kabuk kodlarını içeren çok aşamalı bir yürütme süreci kullanan, vahşi doğada tespit edildi.

STOP Djvu olarak da bilinen StopCrypt, nadiren duyduğunuz, en yaygın şekilde dağıtılan fidye yazılımıdır.

LockBit, BlackCat ve Clop gibi bazı fidye yazılımı operasyonlarının ne kadar büyük olduğunu sürekli duyarken, güvenlik araştırmacılarının STOP'u tartıştığını nadiren duyarsınız.

Bunun nedeni, bu fidye yazılımı operasyonunun tipik olarak işletmeleri değil, daha ziyade multi-milyon dolarlık büyük bir talep yerine onbinlerce küçük, 400 ila 1.000 dolar arası fidye ödemesi elde etmeyi umarak tüketicileri hedef almasıdır.

Fidye yazılımı genellikle ücretsiz yazılım, oyun hileleri ve yazılım çatlakları gibi görünen reklam yazılımı paketleri dağıtan kötü amaçlı reklamcılık ve şüpheli siteler aracılığıyla dağıtılır.

Ancak bu programlar yüklendiğinde kullanıcılara, parola çalan truva atları ve STOP fidye yazılımları da dahil olmak üzere çeşitli kötü amaçlı yazılımlar bulaşır.

Bu, virüs bulaşmış kullanıcıların yardım almak için güvenlik araştırmacılarına, fidye yazılımı uzmanlarına ve 807 sayfalık STOP fidye yazılımı forumumuza umutsuzca ulaşmalarına yol açar.

Fidye yazılımı şifreleyicisi, 2018'deki orijinal sürümünden bu yana pek değişmedi; yeni sürümler çoğunlukla kritik sorunları düzeltmek için yayınlandı.

Bu nedenle yeni bir STOP sürümü yayınlandığında etkilenecek kişi sayısının çok olması nedeniyle izlenmeye değer.

Yeni çok aşamalı uygulama

SonicWall'un tehdit araştırma ekibi, STOP fidye yazılımının artık çok aşamalı bir yürütme mekanizması kullanan yeni bir versiyonunu (buna StopCrypt diyorlar) ortaya çıkardı.

Başlangıçta kötü amaçlı yazılım, muhtemelen dikkat dağıtmak amacıyla görünüşte ilgisiz bir DLL dosyası (msim32.dll) yükler. Ayrıca zamanla ilgili güvenlik önlemlerinin atlanmasına yardımcı olabilecek bir dizi uzun zaman geciktirme döngüsü de uygular.

Daha sonra, okuma/yazma ve yürütme izinleri için gerekli bellek alanını tahsis etmek amacıyla yığın üzerinde dinamik olarak oluşturulmuş API çağrılarını kullanır ve algılamayı zorlaştırır.

StopCrypt, çalıştığı ortamı anlamak için çalışan süreçlerin anlık görüntülerini almak da dahil olmak üzere çeşitli işlemler için API çağrılarını kullanır.

Bir sonraki aşama, StopCrypt'in meşru süreçleri ele geçirdiği ve bellekte gizli yürütme için yükünü enjekte ettiği süreç boşaltmayı içerir. Bu, süreç belleğini manipüle eden ve akışı kontrol eden, dikkatlice düzenlenmiş bir dizi API çağrısı aracılığıyla gerçekleştirilir.

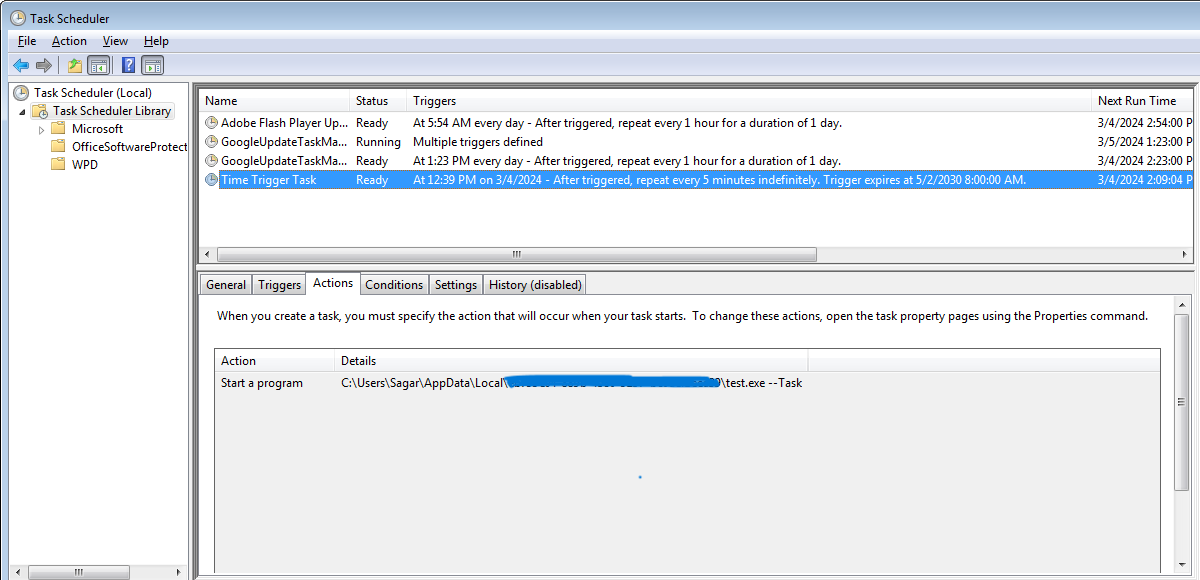

Son veri yürütüldüğünde, fidye yazılımının kalıcılığını sağlamak için bir dizi eylem gerçekleştirilir, kullanıcıların önemli kötü amaçlı yazılım dosyalarını ve dizinlerini silme iznini engellemek için erişim kontrol listelerini (ACL'ler) değiştirir ve yükü her seferinde yürütmek için zamanlanmış bir görev oluşturulur. Beş dakika.

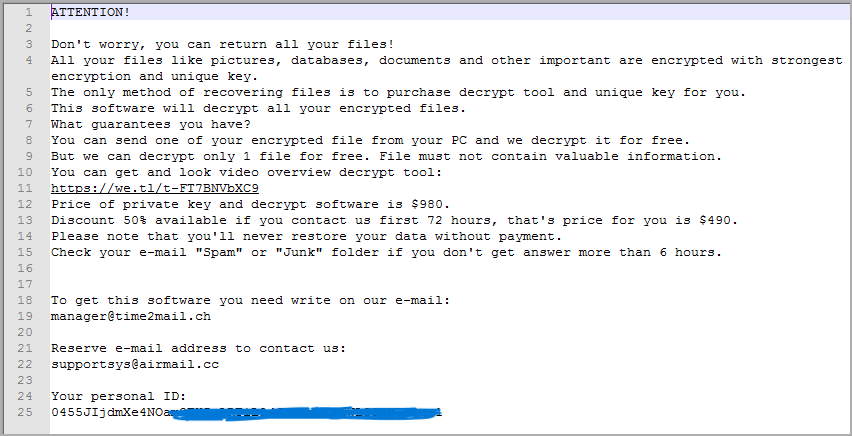

Dosyalar şifrelenir ve yeni adlarının sonuna “.msjd” uzantısı eklenir. Ancak STOP fidye yazılımıyla ilgili yüzlerce uzantının bulunduğunu ve bunların sık sık değiştiğini de belirtelim.

Son olarak, etkilenen her klasörde “_readme.txt” adında bir fidye notu oluşturuluyor ve kurbanlara, veri alımı için fidyeyi ödeme konusunda talimatlar veriliyor.

StopCrypt'in daha gizli ve güçlü bir tehdide dönüşmesi, siber suçlardaki rahatsız edici eğilimin altını çiziyor.

StopCrypt'in parasal talepleri yüksek olmasa ve operatörleri veri hırsızlığı yapmasa da birçok kişiye verebileceği zarar önemli olabilir.