Bir Gootkit kötü amaçlı yazılım yükleyici saldırısı dalgası, VLC Media Player gibi meşru araçlardan yararlanarak Avustralya sağlık sektörünü hedef aldı.

Gootloader olarak da adlandırılan Gootkit’in ilk erişim için arama motoru optimizasyonu (SEO) zehirleme taktikleri (diğer adıyla spamdexing) kullandığı bilinmektedir. Genellikle yasal altyapıdan ödün vererek ve kötüye kullanarak ve bu siteleri ortak anahtar kelimelerle besleyerek çalışır.

Kendi türündeki diğer kötü amaçlı yazılımlar gibi, Gootkit de tarayıcıdan veri çalabilir, tarayıcıda düşman (AitB) saldırıları gerçekleştirebilir, keylogging, ekran görüntüleri alabilir ve diğer kötü amaçlı eylemler gerçekleştirebilir.

Trend Micro’nun yeni bulguları, “hastane”, “sağlık”, “tıbbi” ve “işletme sözleşmesi” anahtar kelimelerinin Avustralya’da çeşitli şehir adlarıyla eşleştirildiğini ve kötü amaçlı yazılımın muhasebe ve hukuk firmalarının ötesine geçtiğini ortaya koyuyor.

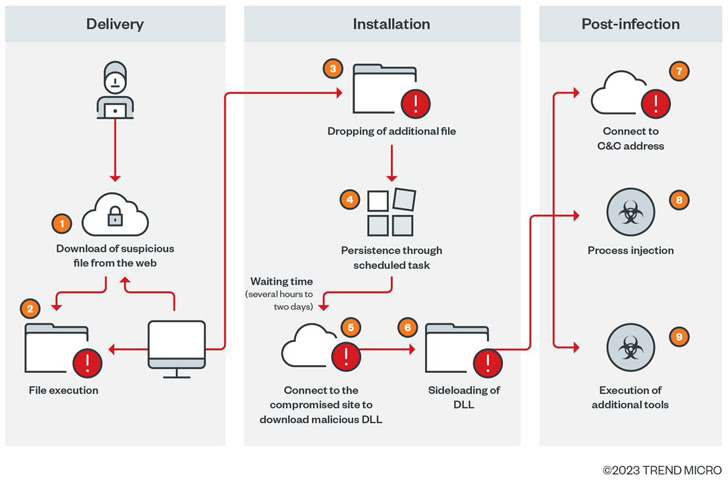

Siber saldırının başlangıç noktası, aynı anahtar kelimeleri arayan kullanıcıları kandırarak kötü amaçlı yazılım yüklü ZIP dosyalarını indirmeleri için kandıran virüslü bir WordPress bloguna yönlendirmektir.

Trend Micro araştırmacıları, “Siteye eriştiğinde, kullanıcıya meşru bir forum gibi görünmesi için yapılmış bir ekran sunulur.” Dedi. “Kullanıcılar, kötü amaçlı ZIP dosyasının indirilebilmesi için bağlantıya erişmeye yönlendiriliyor.”

Dahası, bu hileyi gerçekleştirmek için kullanılan JavaScript kodu, ihlal edilen web sitesindeki rastgele bölümlerde geçerli bir JavaScript dosyasına enjekte edilir.

İndirilen ZIP arşivi, yürütüldüğünde yalnızca analizden kaçınmak için karartma kullanmakla kalmayıp, ayrıca programlanmış bir görev aracılığıyla makinede kalıcılık oluşturmak için kullanılan bir JavaScript dosyası da içerir.

Yürütme zinciri daha sonra, yalnızca birkaç saatten iki güne kadar değişen bir bekleme süresinden sonra başlayan, kullanım sonrası etkinlik için uzak bir sunucudan dosyaları almak üzere tasarlanmış bir PowerShell betiğine yol açar.

Araştırmacılar, “İlk enfeksiyon aşamasını ikinci aşamadan açıkça ayıran bu gecikme, Gootkit yükleyicinin çalışmasının ayırt edici bir özelliğidir” dedi.

Bekleme süresi sona erdiğinde, iki ek yük bırakılır – msdtc.exe ve libvlc.dll – bunlardan ilki Cobalt Strike DLL bileşenini yüklemek için kullanılan yasal bir VLC Media Player ikili dosyasıdır ve ardından keşfi kolaylaştırmak için daha fazla araç indirilir.

“Arkasındaki kötü niyetli aktörler [Gootkit] kampanyalarını aktif olarak uyguluyorlar” dedi araştırmacılar. “Belirli iş sektörlerini, endüstrileri ve coğrafi bölgeleri hedef alan tehditler daha agresif hale geliyor.”