VLC, bir milyardan fazla indirilmiş, ücretsiz ve açık kaynaklı bir çapraz platform multimedya oynatıcısıdır. Multimedya dosyalarının çoğunluğunun yanı sıra DVD’leri, Ses CD’lerini ve VCD’leri ve şu anda tüm dünyada on milyonlarca kullanıcı tarafından Windows, macOS dahil tüm işletim sistemlerinde kullanılan çeşitli akış protokollerini oynatabilir. , ve Linux’un yanı sıra Android ve iOS mobil platformları. VLC, çoğu video içerik protokolünü de oynatabilir.

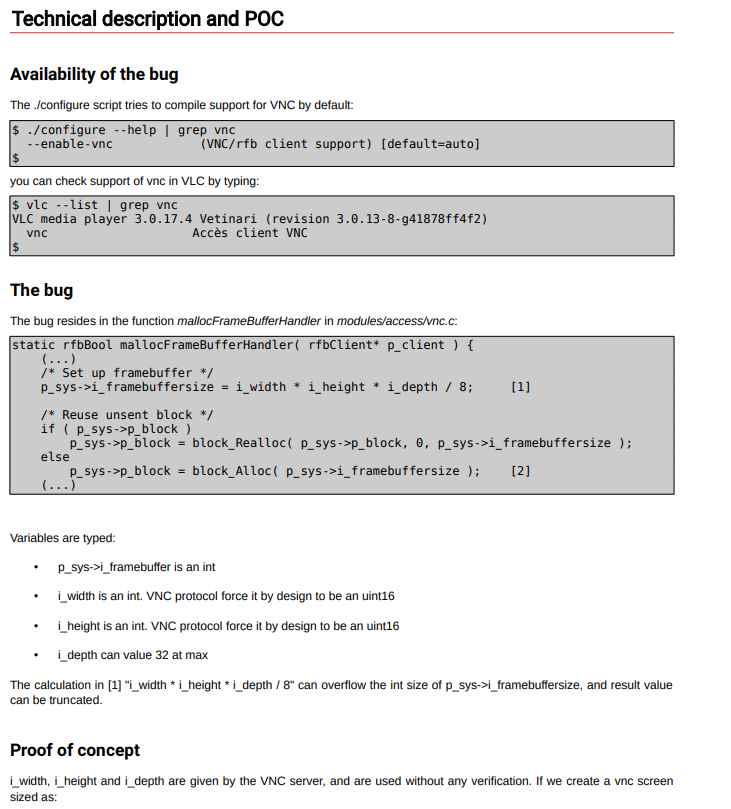

CVE-2022-41325 (CVSS puanı: 7.8) olarak belirlenen ve Synacktiv’den 0xMitsurugi tarafından bulunan arabellek taşması güvenlik açığı, vnc modülünde yer alan ve kötü amaçlı bir vnc URL’si kullanılarak tetiklenebilen yüksek riskli bir sorundur. Bu güvenlik açığı, CVSS güvenlik derecelendirme ölçeğinde 7,8 puana sahiptir.

Araştırmacıya göre, “Bir saldırganın VLC’yi yanıltarak, bir VNC sunucusu üzerinde kontrole sahip olmaları durumunda, beklenenden daha az bir bellek arabelleği ayırması mümkündür. Bu olduğunda, saldırganın güçlü bir göreli “neyi-nereye yaz” ilkesine erişimi olur. VLC’yi çökertebilir ve işletim sisteminin altında kötü amaçlı komut dosyası çalıştırabilir.”

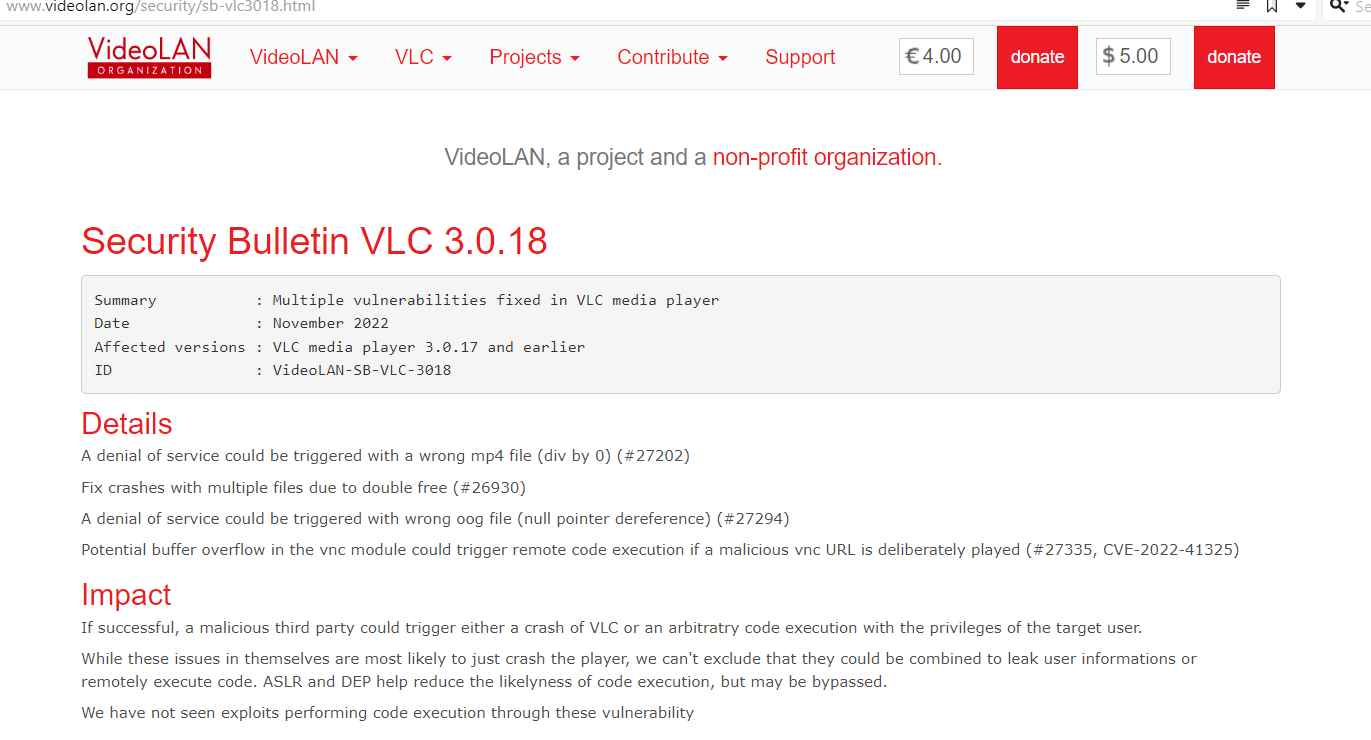

VLC video oynatıcı 3.0.17 ve daha eski sürümleri, VLC sürüm 3.0.18’in yayınlanmasıyla giderilen CVE-2022-41325 güvenlik açığına karşı savunmasızdır. Bu noktaya kadar, kod yürütmek için bu güvenlik açığından yararlanan herhangi bir istismar görülmedi.

En yeni sürüm, aşağıdakiler de dahil olmak üzere üç güvenlik açığını daha düzeltti:

Yanlış mp4 dosyası (div by 0) (#27202), hizmet reddinin başlatılmasına neden olabilir.

Çok sayıda dosya açıkken yinelenen ücretsiz işlemlerin neden olduğu kilitlenme düzeltmeleri (#26930).

Yanlış oog dosyası kullanılırsa, hizmet reddine (#27294) neden olabilecek bir boş işaretçi başvurusu oluşabilir.

Darbe

Düşman üçüncü şahıslar, başarılı olmaları durumunda VLC’nin çökmesine veya hedef aldıkları kişinin haklarıyla rastgele kod çalıştırılmasına neden olma potansiyeline sahiptir.

Bu güvenlik açıklarının her birinin oynatıcının kendi kendine çökmesine neden olma olasılığı yüksek olsa da, bunların kullanıcı bilgilerini açığa çıkaracak veya uzaktan kod yürütülmesine izin verecek şekilde birleştirilmesi imkansız değildir. Hem ASLR hem de DEP, atlatılabilecek olsalar da kodun yürütülme olasılığını azaltmak için çalışır.

Bu güvenlik açıklarını kullanarak kod yürütmek için kullanılmış herhangi bir açıktan haberdar değiliz.

Bu güvenlik açıklarından yararlanmak için, kullanıcının öncelikle özel olarak oluşturulmuş bir dosyaya veya akışa aktif olarak erişmesi gerekir.

geçici çözümler

Düzeltme dağıtılana kadar, kullanıcı güvenilmeyen üçüncü şahıslar tarafından sağlanan dosyaları açmaktan kaçınmalı ve güvenilmeyen uzak web sitelerini görüntülemekten kaçınmalıdır (veya VLC tarayıcı eklentilerini devre dışı bırakmalıdır).

Sorun, VLC ortam yürütücüsünün 3.0.18 sürümünde çözülmüştür.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.