Gartner’ın yakın zamanda SOAR’ın (güvenlik orkestrasyonu, otomasyonu ve yanıt) yerini üretken yapay zeka tabanlı çözümlere bırakacağını açıklamasının ardından, bu makalede dört temel güvenlik otomasyonu kullanım örneği ayrıntılı olarak incelenecektir.

1. Tehlike Göstergelerinin Zenginleştirilmesi (IoC’ler)

Şüpheli IP adresleri, etki alanları ve dosya karmaları gibi tehlike göstergeleri (IoC’ler), güvenlik olaylarının belirlenmesi ve bunlara yanıt verilmesinde hayati öneme sahiptir.

Bu IoC’ler hakkında çeşitli kaynaklardan manuel olarak bilgi toplamak emek yoğun olabilir ve yanıt sürecini yavaşlatabilir.

IoC’lerin zenginleştirilmesinin otomatikleştirilmesi, güvenlik operasyonlarınızın verimliliğini büyük ölçüde artırabilir.

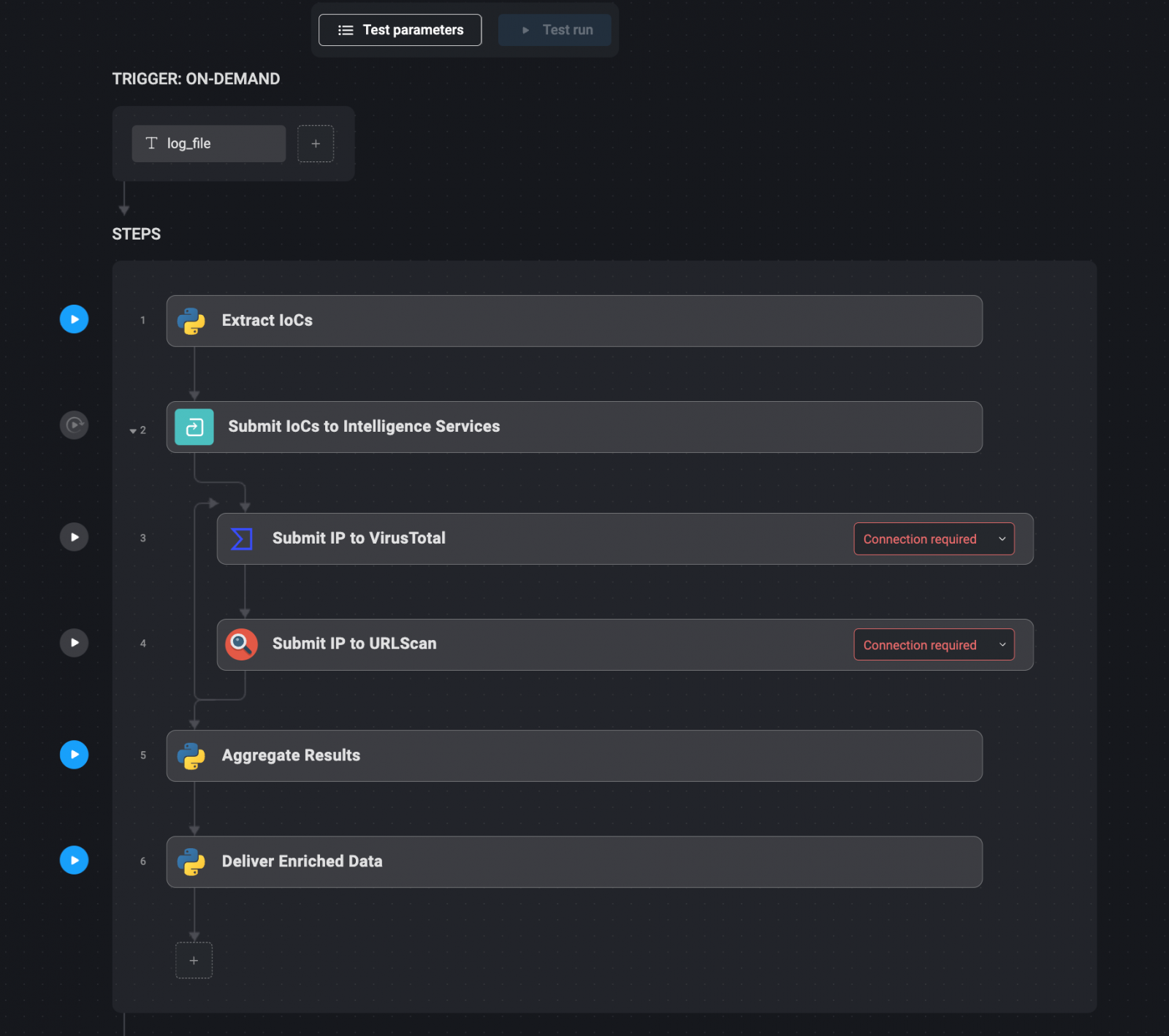

Otomasyon iş akışı:

- IoC’leri çıkar: Metin ayrıştırma araçlarını veya diğer otomatik yöntemleri kullanarak güvenlik günlüklerinden veya uyarılardan ilgili IoC’leri otomatik olarak çıkarın.

- IoC’leri İstihbarat Servislerine Gönderin: Çıkarıldıktan sonra, IoC’ler otomatik olarak VirusTotal, URLScan ve AlienVault gibi çeşitli tehdit istihbarat servislerine API’leri aracılığıyla gönderilir. Bu servisler, IP adresinin bilinen tehditlerle ilişkilendirilip ilişkilendirilmediği veya etki alanının şüpheli etkinlik nedeniyle işaretlenip işaretlenmediği gibi ek bağlamlar sağlayabilir.

- Toplu Sonuçlar: Bu istihbarat servislerinden elde edilen sonuçlar tek ve kapsamlı bir raporda toplanır. Bu adım, tüm ilgili bilgilerin tek bir yerde bulunmasını sağlayarak güvenlik analistlerinin tehdidi değerlendirmesini kolaylaştırır.

- Zenginleştirilmiş Veriler Sunun: Zenginleştirilmiş IoC verileri daha sonra Slack gibi iletişim kanalları aracılığıyla iletilir veya doğrudan güvenlik yönetim sistemi içindeki ilgili olay biletine eklenir. Bu, tüm gerekli bilgilerin ihtiyaç duyanlar tarafından hemen erişilebilir olmasını sağlar.

2. Harici Saldırı Yüzeyinizi İzleme

Bir organizasyonun dış saldırı yüzeyi, saldırganlar tarafından potansiyel olarak istismar edilebilecek tüm dışarıya bakan varlıkları içerir.

Bu varlıklar arasında alan adları, IP adresleri, alt alan adları, kullanıma sunulan hizmetler ve daha fazlası yer alır.

Bu varlıkların düzenli olarak izlenmesi, potansiyel güvenlik açıklarının istismar edilmeden önce belirlenmesi ve azaltılması açısından önemlidir.

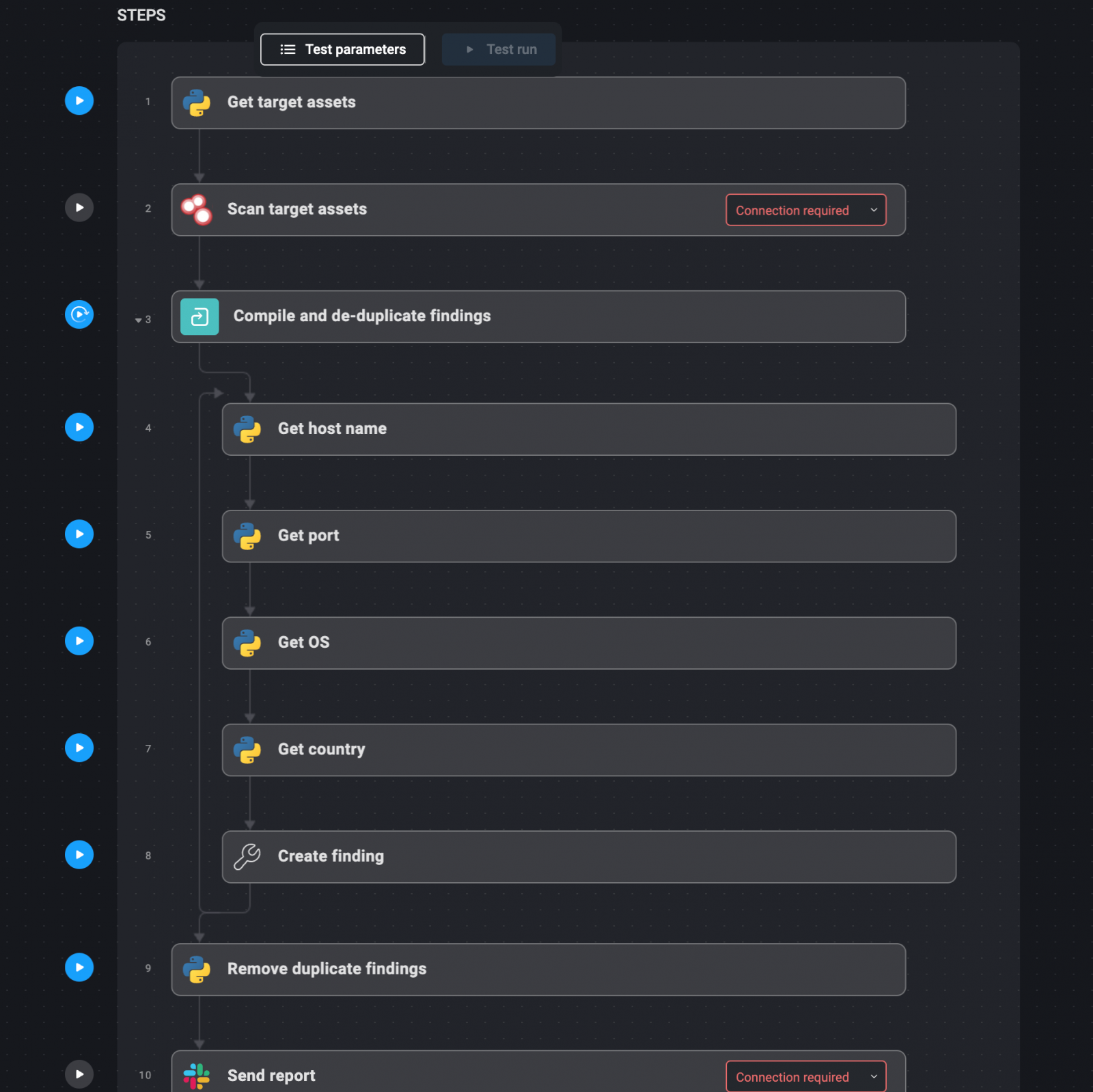

Otomasyon iş akışı:

- Hedef Varlıkları Tanımlayın: Öncelikle harici saldırı yüzeyinizi oluşturan etki alanlarını ve IP adreslerini tanımlayarak başlayın. Bunlar otomasyon sisteminin başvurabileceği bir dosyada belgelenmelidir.

- Otomatik Keşif: Bu varlıkları haftalık veya aylık olarak taramak için Shodan gibi araçları kullanın. Shodan açık portları, açığa çıkan hizmetleri ve diğer güvenlik açıklarını belirlemeye yardımcı olabilir.

- Bulguları Derleyin ve Tekrarları Kaldırın: Bu taramalardan elde edilen sonuçlar otomatik olarak bir rapora derlenir. Raporun öz ve eyleme dönüştürülebilir olmasını sağlamak için yinelenen bulgular kaldırılır.

- Haftalık Raporları Teslim Edin: Son rapor e-posta, Slack veya tercih edilen başka bir iletişim kanalı aracılığıyla iletilir. Bu rapor yeni veya değiştirilen varlıkları, olası güvenlik açıklarını ve risk oluşturabilecek gereksiz uygulamaları vurgular.

3. Web Uygulama Güvenlik Açıklarını Tarama

Web uygulamaları saldırganların sıkça hedefi olduğundan, güvenliğin sağlanması için düzenli zafiyet taramaları yapmak faydalı olur.

OWASP ZAP ve Burp Suite gibi araçlar, güncel olmayan yazılımlar ve yanlış yapılandırmalar da dahil olmak üzere yaygın güvenlik açıklarını belirleme sürecini otomatikleştirir.

Bu taramalar aynı zamanda giriş doğrulama açıklarını da tespit ederek web uygulamalarının güvenliğini sağlamaya yardımcı olur.

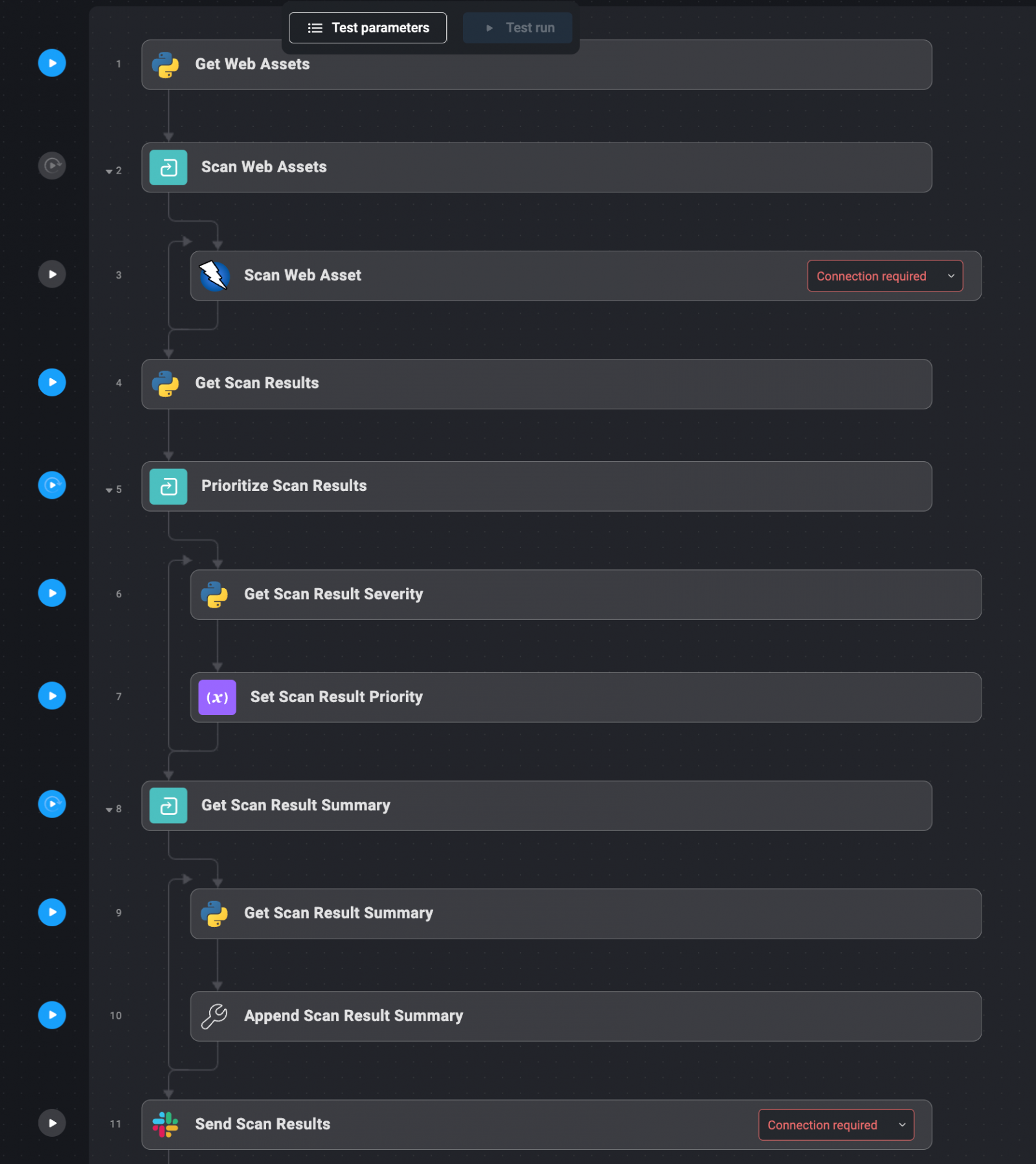

Otomasyon iş akışı:

- Web Varlıklarını Tanımlayın: Kuruluşunuzun web uygulamalarını barındıran tüm etki alanlarını ve IP adreslerini listeleyerek başlayın. Bu varlıklar otomasyon sistemi tarafından kolayca referans alınabilmesi için bir dosyada belgelenmelidir.

- Otomatik Güvenlik Açığı Taraması: Tanımlanan web varlıkları otomatik olarak OWASP ZAP ve Burp Suite gibi tarama araçlarına gönderilir. Bu araçlar, saldırganlar tarafından yaygın olarak kullanılanlar da dahil olmak üzere güvenlik açıklarını belirlemek için kapsamlı taramalar gerçekleştirir.

- Sonuçları Toplayın ve Önceliklendirin: Taramalardan elde edilen sonuçlar otomatik olarak toplanır ve tespit edilen güvenlik açıklarının ciddiyetine göre önceliklendirilir. Kritik/ciddi güvenlik açıkları hemen işlem yapılması için vurgulanır.

- Sonuçları Teslim Edin: Öncelikli sonuçlar, ilgili ekiplere Slack üzerinden veya olay yönetim sistemi içinde zenginleştirilmiş bir bilet olarak iletilir. Bu, doğru kişilerin güvenlik açıklarından haberdar edilmesini ve uygun eylemi gerçekleştirebilmesini sağlar.

4. Çalınan Kimlik Bilgileri İçin E-posta Adreslerinin İzlenmesi

Tehlikeye atılmış kimlik bilgilerinin izlenmesi, bir kuruluşun siber güvenlik stratejisinin önemli bir yönüdür.

Have I Been Pwned (HIBP), bireylerin ve kuruluşların kimlik bilgilerinin tehlikeye atılıp atılmadığını belirlemelerine yardımcı olmak için çeşitli ihlallerden gelen verileri toplayan yaygın olarak kullanılan bir hizmettir.

HIBP’de ifşa olan kimlik bilgilerinin kontrol edilmesi sürecinin otomatikleştirilmesi, kuruluşların potansiyel güvenlik olaylarını hızla tespit edip bunlara yanıt vermesine yardımcı olabilir.

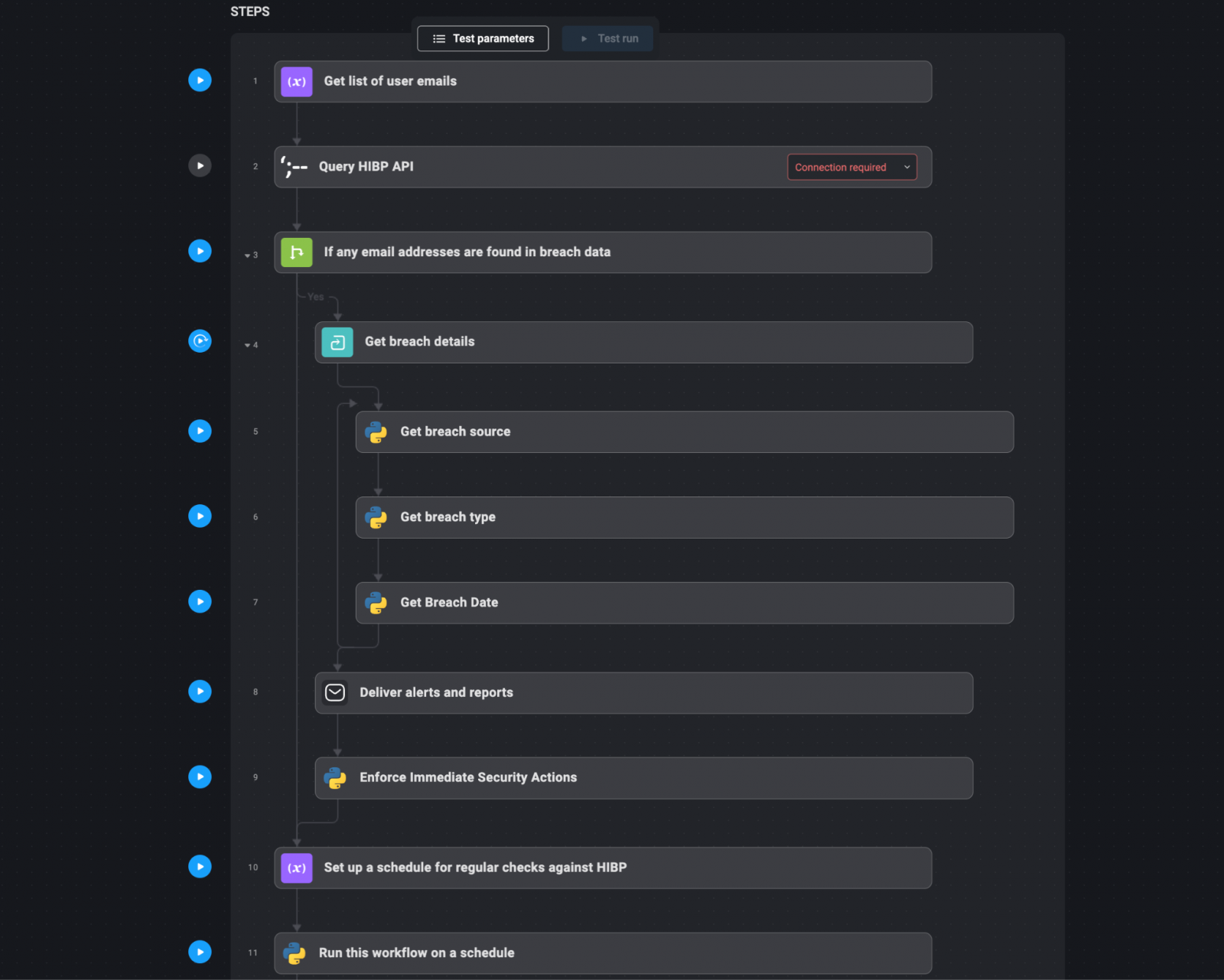

Otomasyon iş akışı:

- Kullanıcı E-postalarını ve Alan Adlarını Derleyin: İzlenmesi gereken kullanıcı e-posta adresleri veya etki alanlarının bir listesini oluşturun. Bu liste, özellikle ayrıcalıklı erişime sahip olanlar olmak üzere kuruluş içindeki tüm ilgili kullanıcı hesaplarını içermelidir.

- HIBP API’sini sorgula: Derlenmiş e-posta adresleri veya etki alanları listesiyle HIBP API’sini otomatik olarak sorgulayın. Bu adım, bilinen veri ihlallerinde herhangi bir e-posta adresinin görünüp görünmediğini kontrol etmek için HIBP’ye istekler göndermeyi içerir.

- Sonuçları Toplayın ve Analiz Edin: HIBP’den yanıtları toplayın. İhlal verilerinde herhangi bir e-posta adresi veya alan adı bulunursa, bu ihlallerin ayrıntıları (ihlal kaynağı, ifşa edilen veri türü ve ihlal tarihi gibi) toplanır ve analiz edilir.

- Uyarılar ve Raporlar Gönderin: Tehlikeye atılmış kimlik bilgileri algılanırsa, otomatik olarak bir uyarı oluşturun. Bu uyarı e-posta, Slack aracılığıyla gönderilebilir veya kuruluşun olay yanıt sistemine yüksek öncelikli bir bilet olarak entegre edilebilir. Etkilenen e-posta adresleri, ifşanın niteliği ve önerilen eylemler (örneğin, parola sıfırlamalarını zorlama) gibi ihlal hakkında ayrıntılı bilgiler ekleyin.

- Acil Güvenlik Eylemlerini Uygulayın: Sistem, ihlalin ciddiyetine bağlı olarak güvenlik eylemlerini otomatik olarak uygulayabilir. Örneğin, etkilenen hesaplar için bir parola sıfırlaması tetikleyebilir, ilgili kullanıcıları bilgilendirebilir ve tehlikeye atılan hesaplar üzerindeki izlemeyi artırabilir.

- Düzenli Planlanmış Kontroller: Haftalık veya aylık sorgular gibi HIBP’ye karşı düzenli kontroller için bir program ayarlayın. Bu, kuruluşun kimlik bilgilerini içerebilecek yeni ihlallerden haberdar olmasını ve derhal yanıt verebilmesini sağlar.

Sıkça Sorulan Sorular

Yukarıda bahsi geçen otomatik iş akışları hakkında sıkça sorulan bazı soruları aşağıda yanıtlayacak ve bunların pratik bir şekilde nasıl yardımcı olabileceğini açıklayacağız.

- Üçüncü taraf hizmetler zaten otomasyon iş akışları sunmuyor mu?

Birçok hizmet, veri alma gibi iş akışının bazı bölümlerini otomatikleştirmeye olanak tanıyan API’ler sağlar. Ancak, uçtan uca otomatik bir iş akışı oluşturmak genellikle kodlama ve yapılandırmalar gerektirir. Tüm iş akışını betiklerle çoğaltmak esneklik sunar ancak değişiklikler onu bozabileceğinden daha az güçlüdür. Merkezi bir otomasyon platformuyla mevcut API’leri kullanmak, istikrarlı ve ölçeklenebilir bir çözüm sağlar. - Bütün bunları bash scriptleriyle kopyalayamaz mıyız?

Evet, makalede belirtilen güvenlik görevlerini otomatikleştirmek için Bash/PowerShell betikleri yazmak mümkündür. Betikler, manuel süreçlerde eksik olan esnekliği sunar. Ancak betikler sürekli bakım gerektirir ve herhangi bir değişiklik iş akışını bozabilir. Ayrıca, Blink Ops gibi özel otomasyon platformları tarafından sunulan merkezi yönetim, zamanlama, uyarı ve raporlama gibi gelişmiş özelliklerden yoksun olabilirler. Karmaşık, uzun süreli otomasyon gereksinimleri için uygun bir platform daha güvenilir ve verimlidir. - IoC zenginleştirmenin otomasyonu nasıl yardımcı olur?

IoC zenginleştirmenin otomatikleştirilmesi, API’ler aracılığıyla aynı anda birden fazla kaynaktan IP’ler, etki alanları ve dosya karmaları gibi göstergeler hakkında tehdit istihbaratı toplayarak yanıt sürecini hızlandırır. Bu, güvenlik ekiplerine tehditleri hızlı bir şekilde değerlendirmek için gerekli bağlamı içeren tek bir kapsamlı rapor sağlar, farklı kaynakları manuel olarak aramak için zaman harcamak yerine. Verimliliği ve durum farkındalığını artırarak, bilgili kararların hızlı bir şekilde alınmasını sağlar.

Blink Ops ile Siber Güvenlik Durumunuzu Geliştirin

Blink, SOC ve olay müdahalesi, güvenlik açığı yönetimi, bulut güvenliği, kimlik ve erişim yönetimi ve yönetişim, risk ve uyumluluk dahil olmak üzere çok çeşitli kullanım durumlarını hızlı ve kolay bir şekilde güvence altına almak isteyen güvenlik ekipleri ve iş liderleri için bir yatırım getirisi çarpanıdır.

Blink kütüphanesindeki binlerce otomasyon ve iş akışlarını özel kullanım durumunuza uyacak şekilde özelleştirme olanağı sayesinde Blink Ops, güvenlik operasyonlarınızı önemli ölçüde iyileştirebilir.

Blink Ops’u kullanmaya başlayın.

Blink Ops tarafından desteklenmiş ve yazılmıştır.