Bir bilgisayar korsanı, siber güvenlik firması Emsisoft’u taklit eden sahte kod imzalama sertifikaları kullanarak güvenlik ürünlerini kullanan müşterileri hedef alıyor ve savunmalarını aşmayı umuyor.

Kod imzalama sertifikaları, bir uygulamayı imzalamak için kullanılan dijital imzalardır; böylece kullanıcılar, yazılım ve işletim sistemleri, yayıncı tarafından imzalandıktan sonra yazılımın kurcalanmadığını doğrulayabilir.

Tehdit aktörleri, adı güvenilir bir kuruluşla ilişkilendirilmiş gibi görünen ancak gerçekte geçerli sertifikalar olmayan sahte sertifikalar oluşturarak bundan yararlanmaya çalışır.

Yeni bir güvenlik danışma belgesinde Emsisoft, müşterilerinden birinin sahte bir Emsisoft sertifikasıyla imzalanmış bir yürütülebilir dosya kullanan bilgisayar korsanları tarafından hedef alındığı konusunda uyardı. Şirket bunun, müşteriyi herhangi bir tespitin yanlış pozitif olduğuna inandırmak ve programın çalışmasına izin vermek için yapıldığına inanıyor.

Emsisoft güvenlik danışma belgesinde, “Kısa bir süre önce, müşterilerimizden birine yönelik hedefli bir saldırıyı gizlemek amacıyla Emsisoft’a ait olduğu varsayılan sahte bir kod imzalama sertifikasının kullanıldığı bir olay gözlemledik.”

“Söz konusu kuruluş ürünlerimizi kullandı ve saldırganın amacı, bu kuruluşun tehdit aktörünün yüklediği ve kullanmayı amaçladığı bir uygulamaya, tespitini yanlış pozitifmiş gibi göstererek izin vermesini sağlamaktı.”

Saldırı başarısız olurken, Emsisoft’un güvenlik yazılımı dosyayı geçersiz imza nedeniyle bloke ederken, şirket müşterilerini benzer saldırılara karşı dikkatli olmaları konusunda uyarıyor.

Uzaktan erişim için sahte Emsisoft

Emsisoft, tehdit aktörünün güvenliği ihlal edilmiş cihaza ilk erişimi büyük olasılıkla kaba kuvvet RDP yoluyla veya hedeflenen kuruluşun bir çalışanına ait çalınan kimlik bilgilerini kullanarak elde ettiğini söylüyor.

Saldırganlar, uç noktaya eriştikten sonra meşru amaçlar için kullanıldığı için genellikle güvenlik ürünleri tarafından güvenilen açık kaynaklı bir uzaktan erişim uygulaması olan MeshCentral’ı yüklemeye çalıştı.

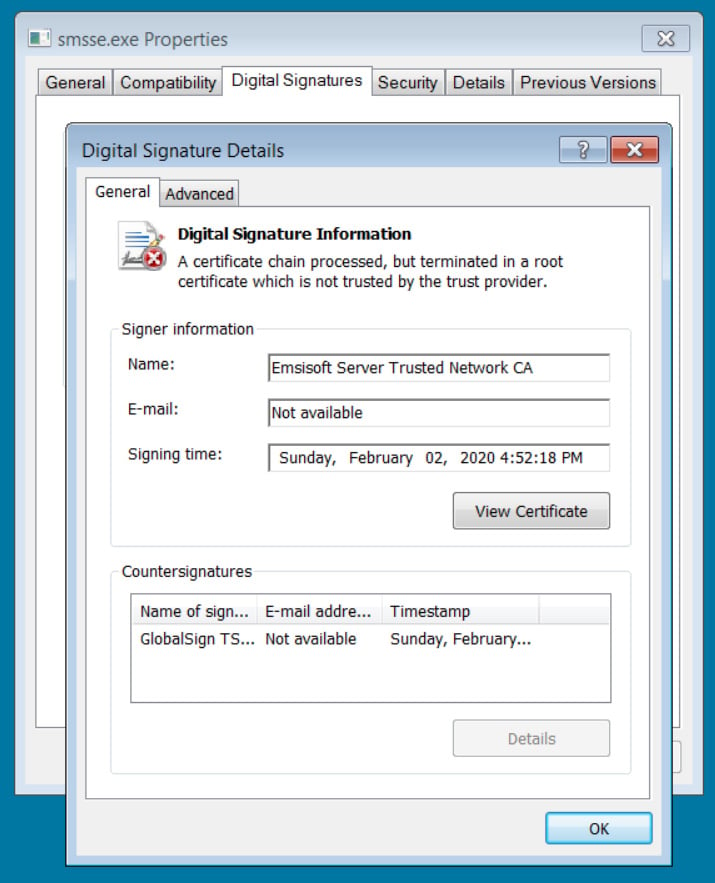

Ancak bu MeshCentral yürütülebilir dosyası, “Emsisoft Sunucu Güvenilir Ağ CA”sından olduğu iddia edilen sahte bir Emsisoft sertifikasıyla imzalanmıştır.

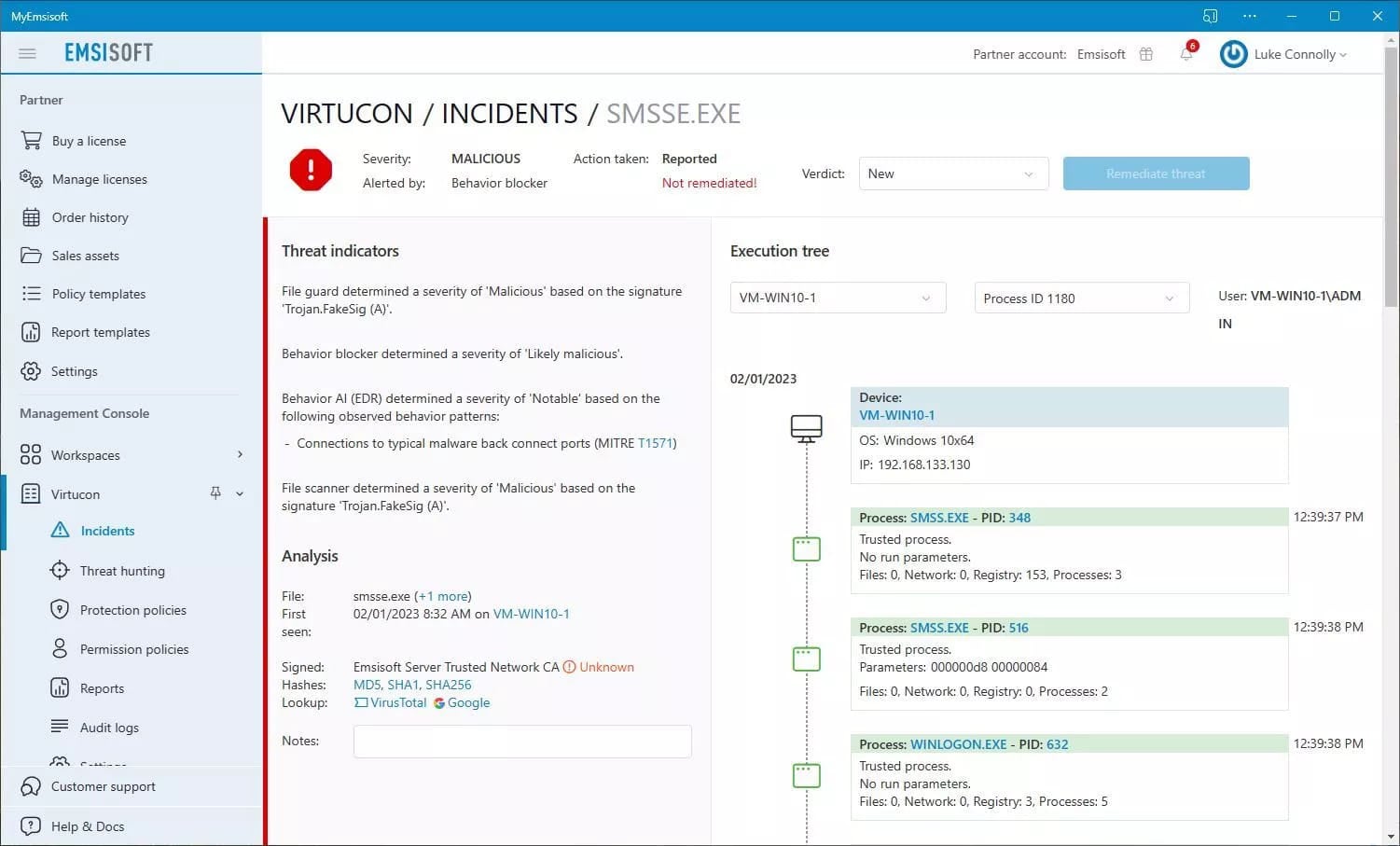

Emsisoft yürütülebilir dosyayla ilgili ayrıntıları paylaşmazken, BleepingComputer dosyanın ‘smsse.exe’ olarak adlandırıldığını keşfetti. [VirusTotal]Aşağıda gösterildiği gibi.

Kaynak: BleepingComputer

Emsisoft’un güvenlik ürünü dosyayı taradığında geçersiz imza nedeniyle dosyayı “Bilinmeyen” olarak işaretledi ve dosyayı karantinaya aldı.

Ancak bir çalışan, dijital imza adı nedeniyle bu uyarıyı hatalı bir pozitif olarak değerlendirecek olursa, uygulamanın çalışmasına izin vererek saldırganın cihaza tam erişim elde etmesini sağlamış olabilir.

Bu uzaktan erişim daha sonra korumaları devre dışı bırakmak, ağ içinde yatay olarak yayılmak, hassas verileri çalmak ve potansiyel olarak fidye yazılımı dağıtmak için kullanılabilir.

Emsisoft, yürütülebilir dosyalara yalnızca bir dosyanın kötü amaçlı olmadığı doğrulandıktan sonra güvenilmesi ve bir yürütülebilir dosyanın geçersiz bir imzayla çalışmasına izin vermeden önce güvenlik satıcılarıyla iletişime geçilmesi gerektiği konusunda uyarır.

Emsisoft, “Bu olay, kuruluşların birden çok koruma katmanına sahip olması gerektiğini gösteriyor, böylece bir katman bir saldırıyı engelleyemediğinde, başka bir katman engelleyecek” diye açıklıyor Emsisoft.

Şirket ayrıca, sistem yöneticilerinin, bunun gibi bir ihlal durumunda ürünün kurcalanmasını veya devre dışı bırakılmasını önlemek için Emsisoft ürünlerine bir parola belirlemelerini öneriyor.