Siber Suçlar , Dolandırıcılık Yönetimi ve Siber Suçlar , Fidye Yazılımı

Kötü Amaçlı Yazılımlar, 19. Yüzyıl Edebiyatından Kaçınmanın İyileştirilmesi ve Takdir Edilmesiyle Yeniden Ortaya Çıkıyor

Prajeet Nair (@prajeetspeaks) •

14 Mart 2023

Emotet kötü amaçlı yazılımı yeniden etkin. Güvenlik araştırmacıları, bir yeniden ortaya çıkma ve hazırda bekleme döngüsü haline gelen Microsoft Office seven Truva Atı’nın en son görüldüğüne dikkat çekti.

Ayrıca bakınız: İsteğe Bağlı Web Semineri | Üçüncü Taraf Riski, ChatGPT ve Deepfakes: Bugünün Tehditlerine Karşı Savunma

En yeni kötü amaçlı Emotet e-posta dalgası bu ayın başlarında başlamadan önce, Cofense araştırmacıları, kötü amaçlı yazılımın Kasım ayında iki haftalık bir çalışma için aktif olduğunu söylüyor. En son kötü amaçlı e-posta grubu, makrolarla katıştırılmış sıkıştırılmış bir Office belgesi ve kullanıcıları Microsoft’un indirilen dosyalardan bulaşmaları önlemek için attığı güvenlik uyarılarını aşmaya ikna eden bir sosyal mühendislik istemi içerir.

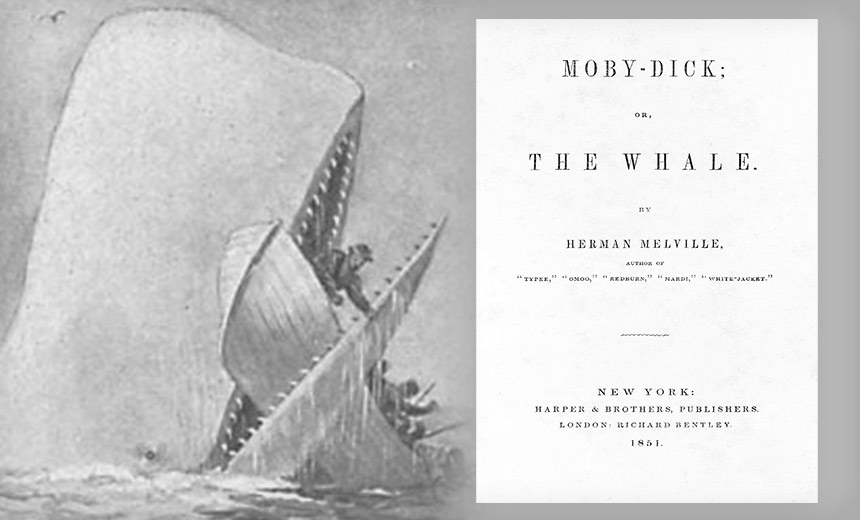

Trend Micro, Emotet’in yeni bir komuta ve kontrol altyapısına ve yeni kaçırma tekniklerine sahip olduğunu söylüyor. Derin İçgüdü, kaçırmanın bir unsurunun, 19. yüzyıl Amerikan romanı “Moby Dick”in bir parçasını, kelime sayısını gizlice artırmak için kötü niyetli Word belgesine beyaz metin olarak yapıştırmak olduğunu söylüyor. Firma, “Birçok güvenlik aracı, yalnızca bir resim ve bir makro içeren bir Word belgesini kötü amaçlı olarak sınıflandırır, bu çoğu durumda doğrudur” diyor.

Trend Micro’nun yazdığına göre Emotet ayrıca, kötü amaçlı eki sanal alanlar ve tarama motorları gibi kötü amaçlı yazılımdan koruma çözümlerinin getirdiği boyut sınırlamalarından daha büyük hale getirmek için ikili dolgu veya dosya pompalama olarak bilinen bir hile uygular. Birisinin kötü amaçlı makroyu etkinleştirmesi durumunda Emotet, 616 kilobayttan 548,1 megabayta genişleyen şişirilmiş bir Windows DLL dosyası sunar.

Europol tarafından “en profesyonel ve uzun ömürlü siber suç hizmetlerinden biri” olarak adlandırılan Emotet, yüz milyonlarca dolarlık zarara neden oldu. Cofense’de siber güvenlik araştırmacısı olan Jason Meurer, Information Security Media Group ile yaptığı röportajda, hayata bir bankacılık Truva Atı olarak başladı, ancak bugün asıl amacının Conti grubundan yeniden oluşturulan gruplar tarafından dağıtılan fidye yazılımlarına bir ağ geçidi olarak hizmet etmek olduğunu söyledi.

2021’de çok uluslu bir kolluk kuvveti operasyonu botnet’i bozdu ancak Emotet’in geri gelmesi uzun sürmedi.

Proofpoint, o sırada Information Security Media Group’a verdiği demeçte, alternatif olarak TA542, Mummy Spider ve Gold Crestwood olarak izlenen tehdit grubunun 2022’deki “büyük” Emotet etkinliğinin arkasında olduğunu ve botnet’in gelişimiyle bağlantılı olduğunu söyledi (bkz:: Emotet Yeni Numaralarıyla Geri Dönüyor).

Meurer, yeni bir operatörün Emotet’in kontrolünü ele geçirdiğine dair artık anekdot niteliğinde kanıtlar var. .

“Arka uçta tam olarak neler olup bittiğini tam olarak göremediğimiz bazı birleşmeler ve satın almalar olmuş gibi görünüyor, ancak oldukça iyi bir fikrimiz var.”

Meurer, Emotet’teki etkinliğin zaman zaman doğrudan Qakbot etkinliğinin tersi olduğunu ve iki botnet arasında bir bağlantı olduğunu öne sürdüğünü ekledi.

ISMG’nin Washington, DC’deki David Perera’dan bildirdiği üzere