Yeni bir Emotet kimlik avı kampanyası, İç Gelir Servisi ve birlikte çalıştığınız şirketler tarafından gönderildiği iddia edilen W-9 vergi formlarının kimliğine bürünerek ABD vergi mükelleflerini hedefliyor.

Emotet, geçmişte kötü amaçlı yazılımı yükleyen kötü amaçlı makrolar içeren Microsoft Word ve Excel belgelerini içeren kimlik avı e-postaları aracılığıyla dağıtılan kötü şöhretli bir kötü amaçlı yazılım bulaşmasıdır.

Ancak Microsoft, indirilen Office belgelerinde makroları varsayılan olarak engellemeye başladıktan sonra Emotet, Emotet kötü amaçlı yazılımını yüklemek için yerleşik komut dosyaları içeren Microsoft OneNote dosyalarını kullanmaya geçti.

Emotet yüklendikten sonra, kötü amaçlı yazılım kurbanların e-postalarını gelecekteki yanıt zinciri saldırılarında kullanmak üzere çalacak, daha fazla spam e-posta gönderecek ve en sonunda fidye yazılımı çeteleri gibi diğer tehdit aktörlerine ilk erişimi sağlayan diğer kötü amaçlı yazılımları yükleyecektir.

Emotet, ABD vergi sezonu için hazırlanıyor

Emotet kötü amaçlı yazılım operasyonları, tatil günleri ve mevcut ABD vergi sezonu gibi yıllık ticari faaliyetlerle aynı zamana denk gelecek şekilde genellikle temalı kimlik avı kampanyaları kullanır.

Malwarebytes’teki güvenlik araştırmacıları tarafından görülen yeni kimlik avı kampanyalarında ve Palo Alto Ağları Birimi42Emotet kötü amaçlı yazılımı, sahte W-9 vergi formu ekleri içeren e-postalarla kullanıcıları hedefliyor.

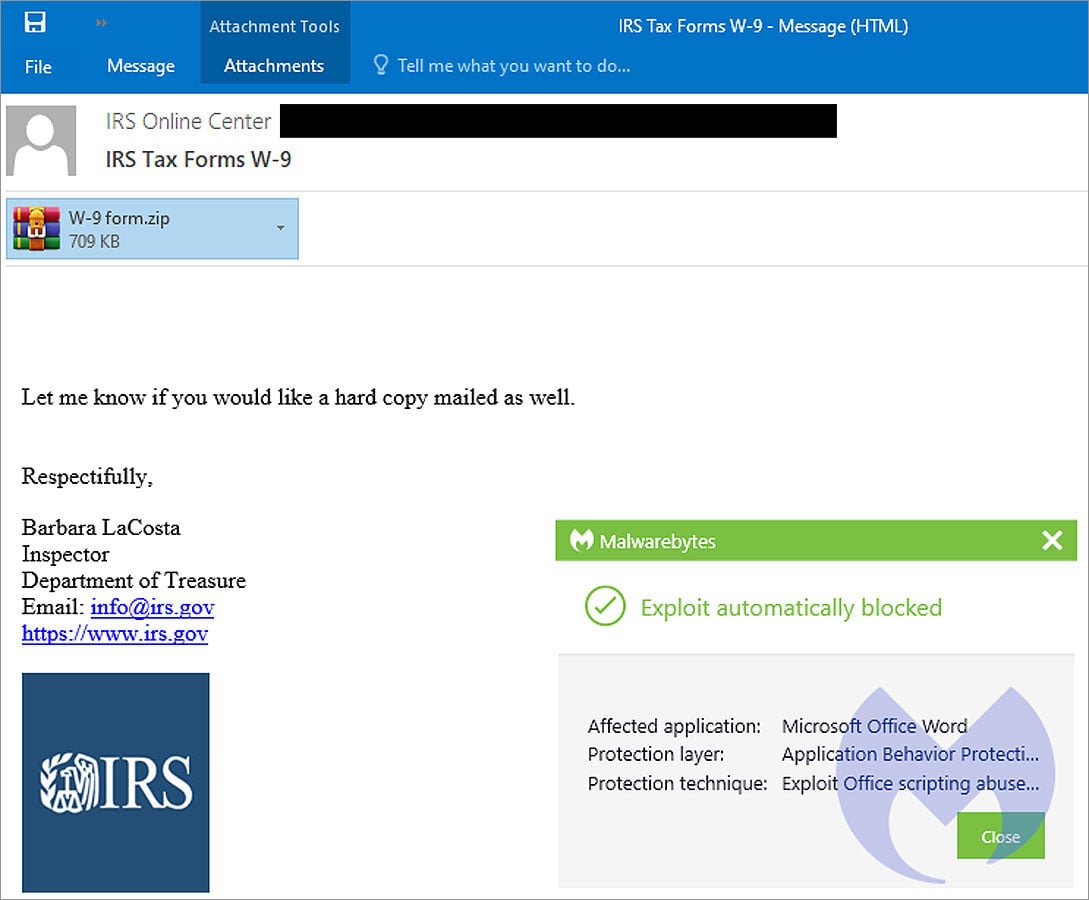

Malwarebytes tarafından görülen kampanyada, tehdit aktörleri, İç Gelir Servisi’nden bir ‘Müfettiş’ kimliğine bürünerek ‘IRS Vergi Formları W-9’ başlıklı e-postalar gönderiyor.

Bu kimlik avı e-postaları, kötü amaçlı bir Word belgesi içeren ‘W-9 form.zip’ adlı bir ZIP arşivi içerir. Bu Word belgesi, güvenlik yazılımının onu kötü amaçlı olarak algılamasını zorlaştırmak için 500 MB’ın üzerine çıkarılmıştır.

Kaynak: Malwarebytes

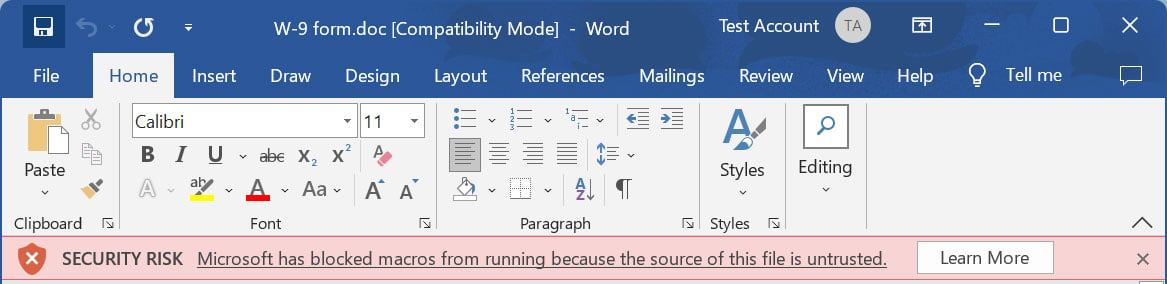

Bununla birlikte, Microsoft artık makroları varsayılan olarak engellediği için, kullanıcıların makroları etkinleştirme zahmetine katlanma ve kötü amaçlı Word belgelerini kullanarak virüs bulaşma olasılığı daha düşüktür.

Kaynak: BleepingComputer

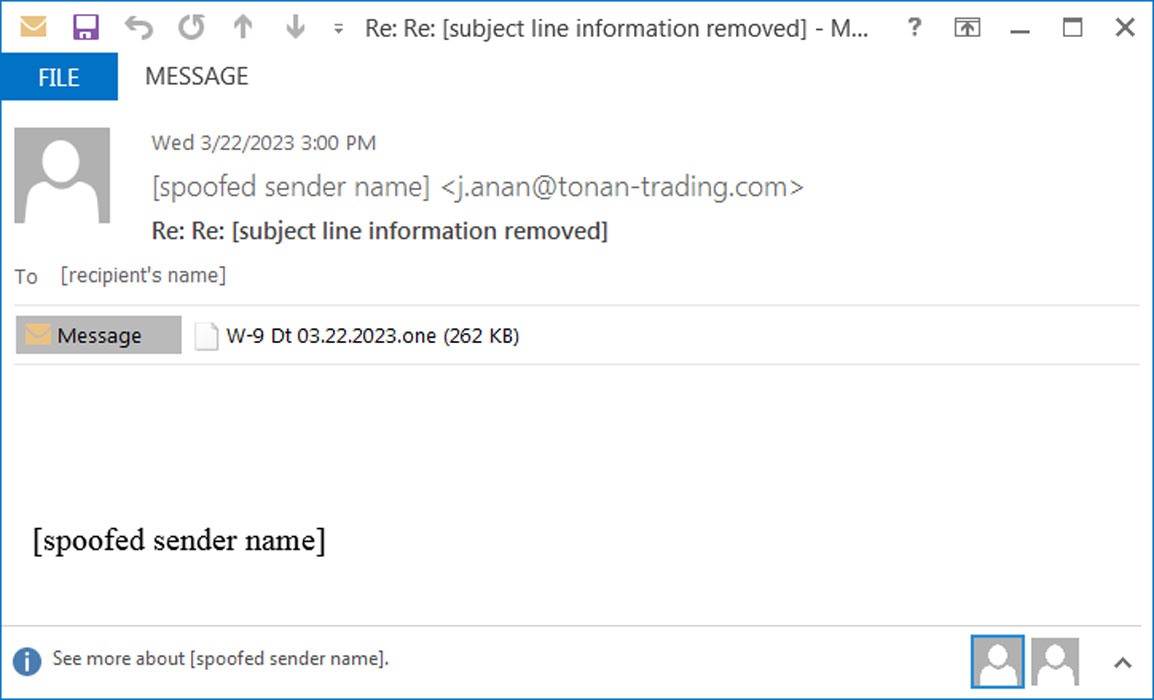

Unit42’den Brad Duncan tarafından görülen bir kimlik avı kampanyasında, tehdit aktörleri, Emotet kötü amaçlı yazılımını yükleyen katıştırılmış VBScript dosyalarına sahip Microsoft OneNote belgelerini kullanarak bu kısıtlamaları atlar.

Bu kimlik avı kampanyası, aşağıda gösterildiği gibi size W-9 Formları gönderen iş ortaklarından geliyormuş gibi davranan yanıt zinciri e-postaları kullanır.

Kaynak: Birim42

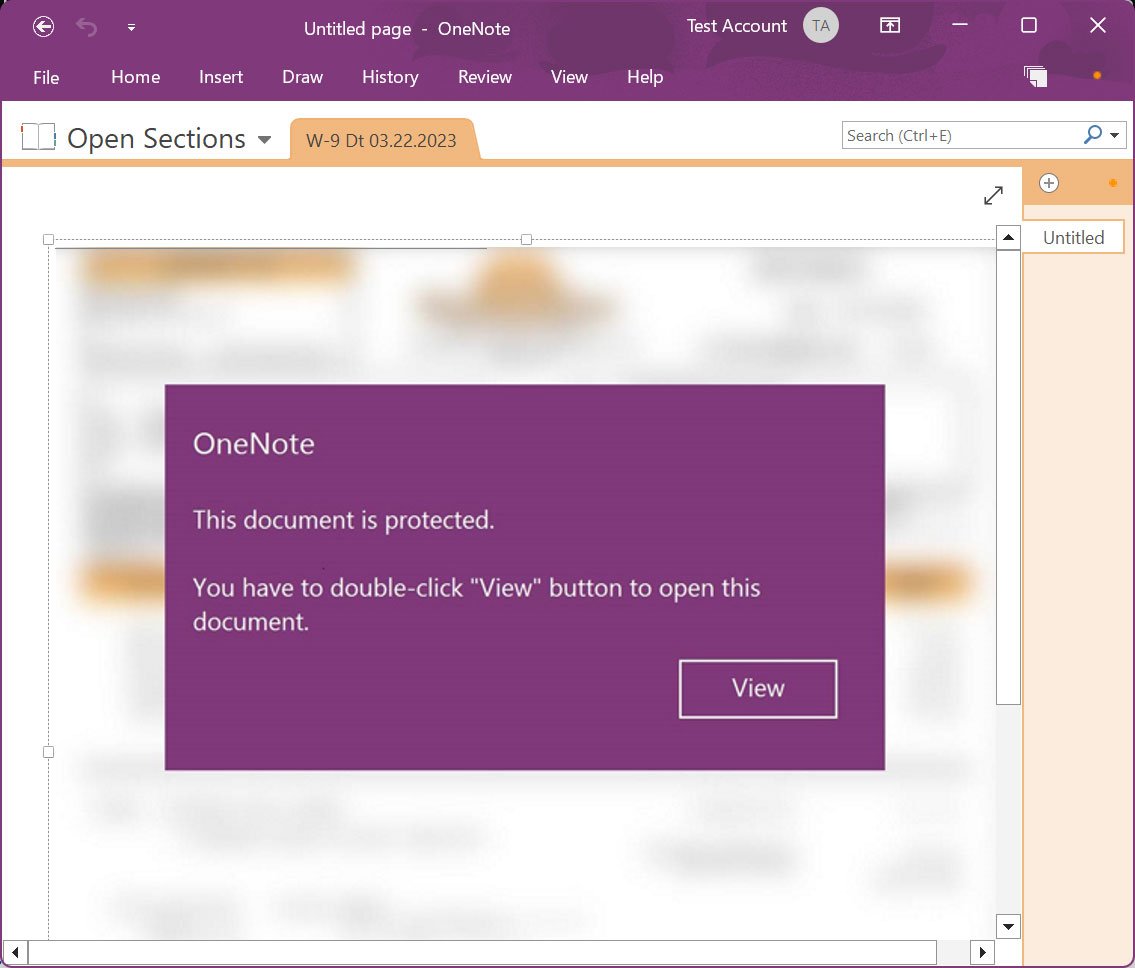

Ekteki OneNote belgeleri, belgeyi doğru şekilde görmek için ‘Görüntüle’ düğmesini çift tıklamanızı talep ederek, korunuyormuş gibi davranacaktır. Ancak, Görünüm düğmesinin altında gizlenmiş olan, bunun yerine başlatılacak olan bir VBScript belgesidir.

Kaynak: BleepingComputer

Katıştırılmış VBScript dosyasını başlatırken, Microsoft OneNote kullanıcıyı dosyanın kötü amaçlı olabileceği konusunda uyarır. Ne yazık ki, tarih bize birçok kullanıcının bu uyarıları dikkate almadığını ve dosyaların çalışmasına izin verdiğini göstermiştir.

Çalıştırıldıktan sonra VBScript, Emotet DLL’yi indirecek ve regsvr32.exe’yi kullanarak çalıştıracaktır.

Kötü amaçlı yazılım artık sessizce arka planda çalışacak, e-postaları, kişileri çalacak ve cihaza daha fazla yükün yüklenmesini bekleyecektir.

W-9 veya diğer vergi formları olduğunu iddia eden herhangi bir e-posta alırsanız, önce belgeleri yerel antivirüs yazılımınızla tarayın. Ancak bu formların hassas yapıları nedeniyle VirusTotal gibi bulut tabanlı tarama hizmetlerine yüklemeniz önerilmez.

Normalde, vergi formları Word ekleri olarak değil, PDF belgeleri olarak dağıtılır, bu nedenle bir tane alırsanız, onu açıp makroları etkinleştirmekten kaçınmalısınız.

Son olarak, vergi formlarının OneNote belgeleri olarak gönderileceği şüphelidir, bu nedenle e-postayı hemen silin ve bir tane alırsanız açmayın.

Her zaman olduğu gibi, en iyi savunma hattı, tanımadığınız kişilerden gelen tüm e-postaları atmak ve onları tanıyorsanız, gönderip göndermediklerini doğrulamak için önce telefonla iletişime geçin.