Emotet kötü amaçlı yazılım operasyonu, üç aylık bir aradan sonra Salı sabahı yeniden kötü amaçlı e-postalar gönderiyor, ağını yeniden kuruyor ve dünya çapındaki cihazlara bulaşıyor.

Emotet, kötü amaçlı Microsoft Word ve Excel belge ekleri içeren e-posta yoluyla dağıtılan kötü şöhretli bir kötü amaçlı yazılımdır. Kullanıcılar bu belgeleri açtığında ve makrolar etkinleştirildiğinde, Emotet DLL indirilecek ve belleğe yüklenecektir.

Emotet yüklendikten sonra, kötü amaçlı yazılım sessizce oturup uzak bir komut ve kontrol sunucusundan gelen talimatları bekler.

Sonunda, kötü amaçlı yazılım, gelecekteki Emotet kampanyalarında kullanılmak üzere kurbanların e-postalarını ve kişilerini çalacak veya Cobalt Strike veya genellikle fidye yazılımı saldırılarına yol açan diğer kötü amaçlı yazılımlar gibi ek yükler indirecek.

Emotet, geçmişte en çok dağıtılan kötü amaçlı yazılım olarak kabul edilirken, son spam operasyonu Kasım 2022’de görülerek kademeli olarak yavaşladı. Ancak o zaman bile spam gönderme yalnızca iki hafta sürdü.

Emotet 2023’te geri dönüyor

Bugün, siber güvenlik firması Cofense ve Emotet izleme grubu Cryptolaemus, Emotet botnet’in bir kez daha e-posta göndermeye başladığı konusunda uyardı.

“1200UTC itibarıyla Ivan nihayet spam göndermek için E4’e sahip oldu. 500 MB’ın üzerinde çok büyük Red Dawn şablonlarının geldiğini görüyoruz. Şu anda yeterli bir spam akışı görüyoruz. Yedili yük URL’leri ve çirkin makrolar.” Cryptolaemus’u tweetledi.

Cofense ayrıca BleepingComputer’a spam kampanyasının 07:00 AM ET’de başladığını ve mevcut hacimlerin düşük kaldığını doğruladı.

Cofense, BleepingComputer’a “Gördüğümüz ilk e-posta sabah 07:00 civarındaydı. Yeniden yapılandırmaya ve yeni kimlik bilgileri toplamak ve hedef defterleri adreslemek için yeni kimlik bilgileri toplamaya devam ettikleri için hacim şu anda düşük kalıyor” dedi.

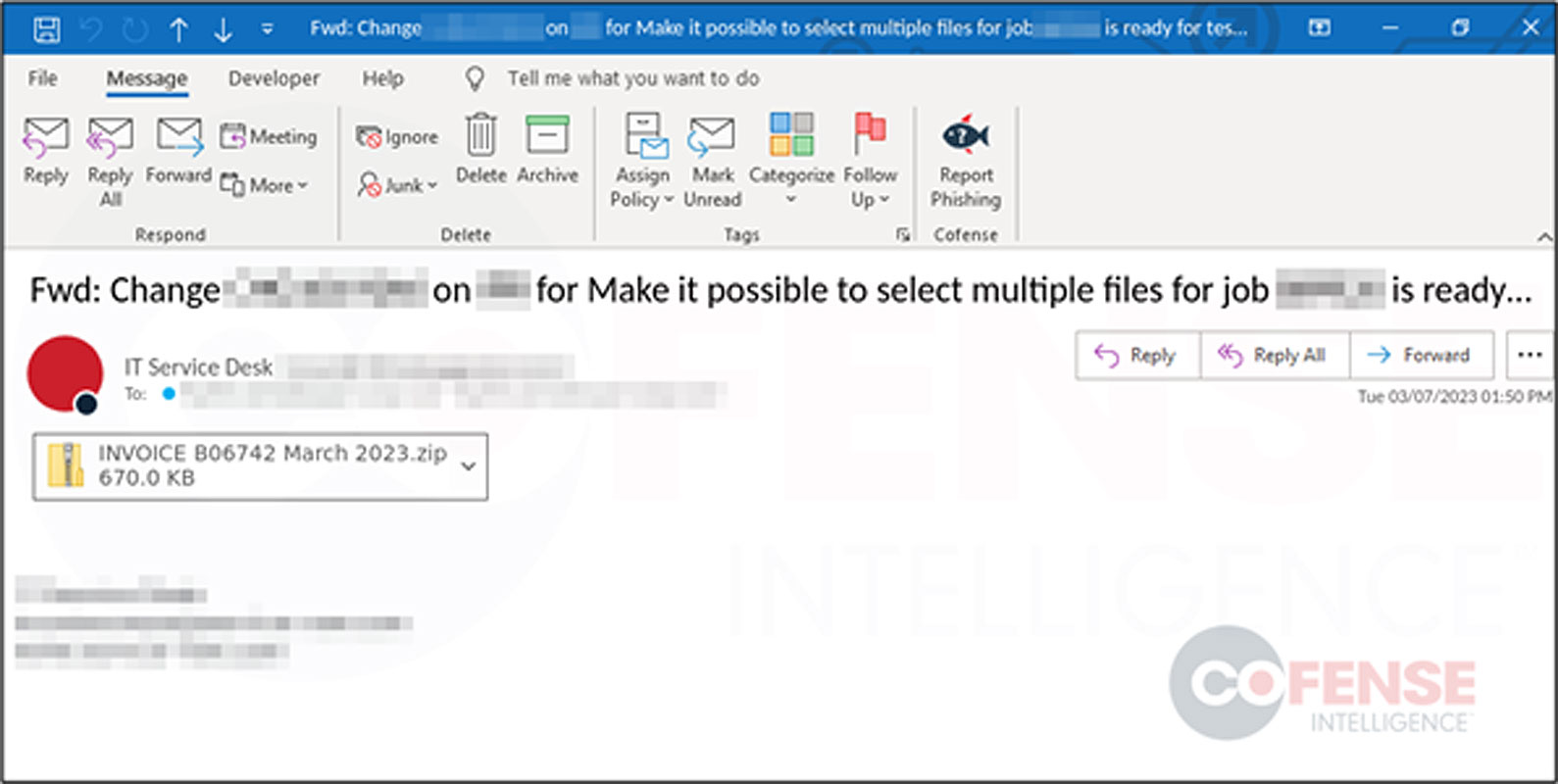

Tehdit aktörleri, önceki kampanyadaki gibi yanıt zinciri e-postaları kullanmak yerine, aşağıda gösterildiği gibi fatura gibi görünen e-postalar kullanıyor.

Kaynak: Cofense

Bu e-postalara, boyutu 500 MB’ın üzerinde olan şişirilmiş Word belgelerini içeren ZIP arşivleri eklenir. Antivirüs çözümlerinin bunları taramasını ve kötü niyetli olarak algılamasını zorlaştırmak için şişmişlerdir.

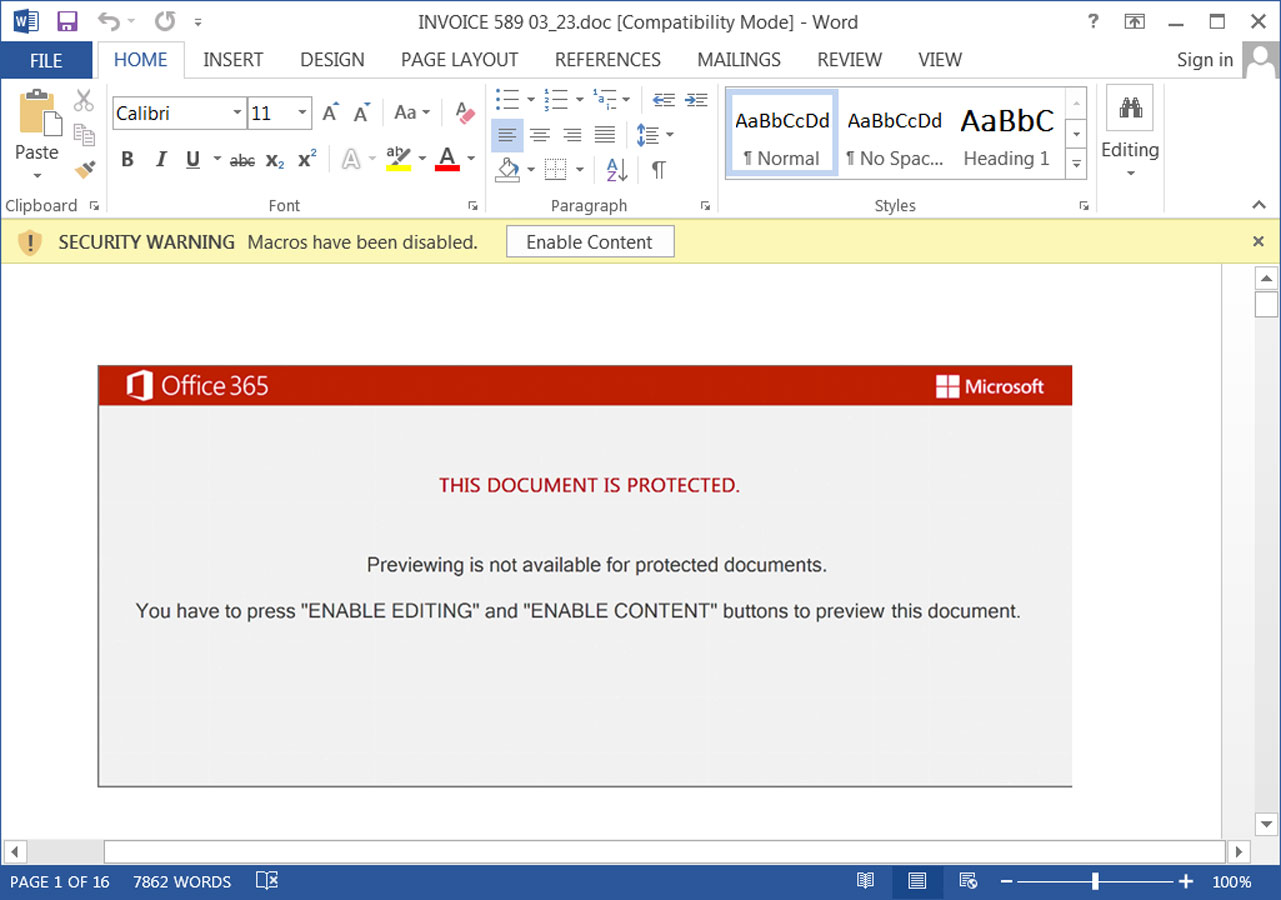

Bu Microsoft Word belgeleri, Emotet’in ‘Kızıl Şafak’ belge şablonunu kullanır ve kullanıcılardan belgedeki içeriği doğru şekilde görmelerini ister.

Kaynak: BleepingComputer

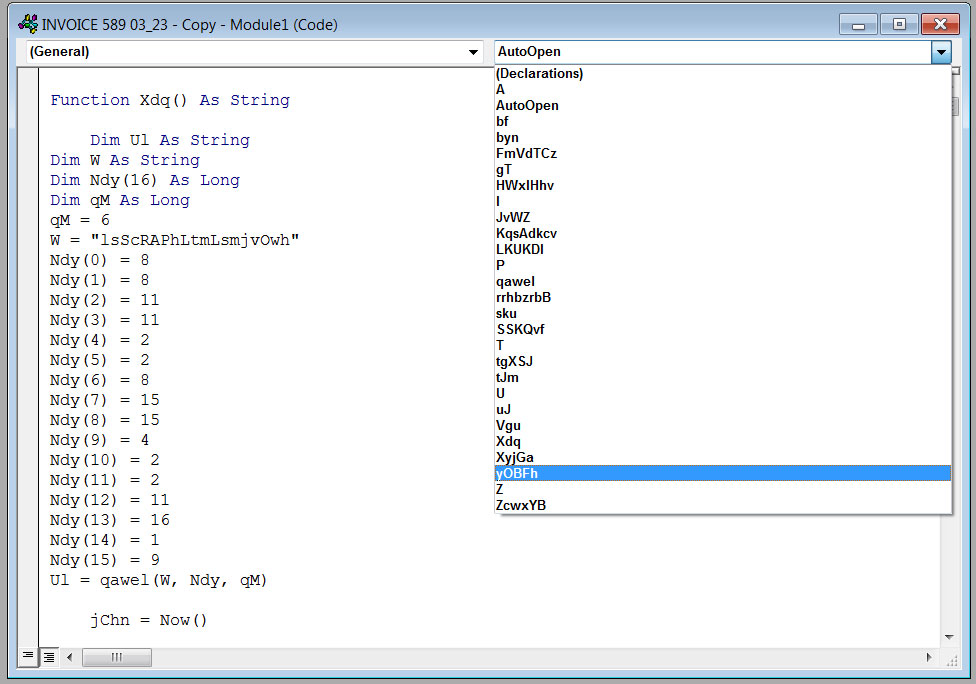

Bu belgeler, çoğu saldırıya uğramış WordPress blogları olan güvenliği ihlal edilmiş sitelerden Emotet yükleyiciyi DLL olarak indirecek bir dizi makro içerir.

Kaynak: BleepingComputer

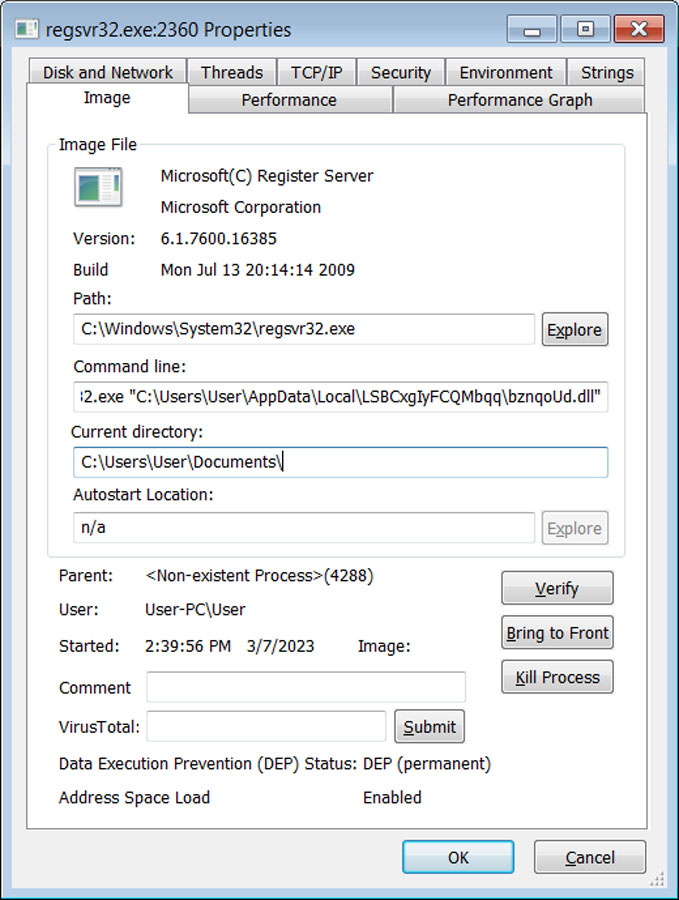

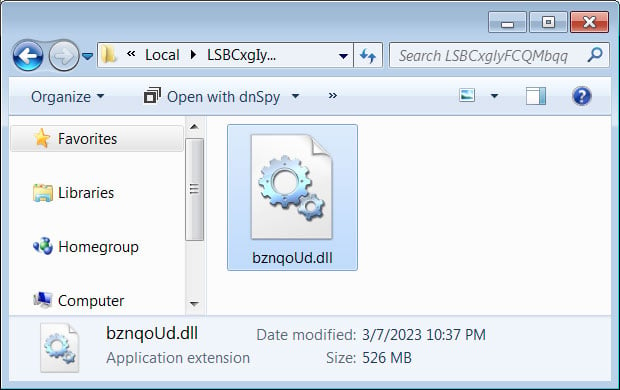

Emotet indirildiğinde, %LocalAppData% altındaki rastgele adlandırılmış bir klasöre kaydedilecek ve regsvr32.exe kullanılarak başlatılacaktır.

Kaynak: BleepingComputer

Word belgesi gibi, Emotet DLL de virüsten koruma yazılımı tarafından kötü amaçlı olarak algılanmasını engellemek için 526 MB’a yükseltildi.

Bu kaçırma tekniği, kötü amaçlı yazılımın 64 motordan yalnızca bir güvenlik satıcısı tarafından algılandığı ve bu satıcının yalnızca şişmiş olduğunu algıladığı VirusTotal taramasında gösterildiği gibi başarı gösteriyor.

Kaynak: BleepingComputer

Kötü amaçlı yazılım çalıştırıldıktan sonra arka planda çalışır ve muhtemelen cihaza daha fazla yük yükleyecek olan komutları bekler.

Yükler, diğer tehdit aktörlerinin cihaza uzaktan erişmesine izin verir ve bu daha sonra güvenliği ihlal edilmiş ağda daha fazla yayılmak için kullanılır.

Bu saldırılar genellikle ihlal edilen ağlarda veri hırsızlığına ve tam teşekküllü fidye yazılımı saldırılarına yol açar.

Cofense, şu anda bırakılan herhangi bir ek yük görmediklerini ve kötü amaçlı yazılımın yalnızca gelecekteki spam kampanyaları için veri topladığını söylüyor.

Son Microsoft değişiklikleri günü kurtarıyor

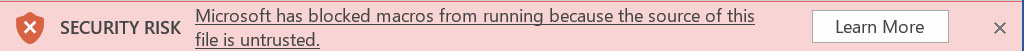

Emotet ağını yeniden oluştururken, Microsoft tarafından yapılan son değişikliklerden sonra mevcut yöntem pek başarılı olmayabilir.

Temmuz 2022’de Microsoft nihayet internetten indirilen Microsoft Office belgelerinde makroları varsayılan olarak devre dışı bıraktı.

Bu değişiklik nedeniyle, bir Emotet belgesini açan kullanıcılar, dosyanın kaynağına güvenilmediği için makroların devre dışı bırakıldığını belirten bir mesajla karşılaşacak.

Kaynak: BleepingComputer

ANALYGENCE kıdemli güvenlik açığı analisti, dormann olacakBleepingComputer’a bu değişikliğin e-postalardan kaydedilen ekleri de etkilediğini söyledi.

Emotet e-postaları alan çoğu kullanıcı için bu özellik, makroları etkinleştirmek için ortak bir çaba göstermedikçe onları yanlışlıkla makroları etkinleştirmekten büyük olasılıkla koruyacaktır.

Bu değişiklik, diğer tehdit aktörlerinin Word ve Excel belgelerinden uzaklaşmasına ve Microsoft OneNote, ISO görüntüleri ve JS dosyaları gibi diğer dosya biçimlerini kötüye kullanmasına neden oldu.

Bu ilk kampanya istenildiği gibi gitmedikten sonra Emotet’in farklı ek türlerine de geçmesi şaşırtıcı olmayacaktır.