EMERALDWHALE Operasyonu, açığa çıkan Git ve Laravel dosyalarından yararlanarak 15.000’den fazla bulut kimlik bilgisini tehlikeye atıyor. Saldırganlar, depolama için güvenliği ihlal edilmiş S3 paketlerini kullanır, bu da kimlik avı ve bulut hesabı ihlalleri riskini artırır.

Sysdig Tehdit Araştırma Ekibi, Git yapılandırmalarını hedef alan ve 15.000’den fazla bulut hizmeti kimlik bilgilerinin çalınmasına neden olan EMERALDWHALE adlı küresel bir operasyon keşfetti. Kimlik bilgilerinin çalınmasının temel amacı kimlik avı ve spam idi; kimlik bilgileri potansiyel olarak hesap başına yüzlerce dolar değerindeydi.

Saldırı Zinciri

Kampanya, yanlış yapılandırılmış web hizmetlerini kötüye kullanmak için özel araçlar kullanarak saldırganların kimlik bilgilerini çalmasına, depoları klonlamasına ve bulut kimlik bilgilerini kaynak kodlarından çıkarmasına olanak tanıdı. 10.000’den fazla özel depo toplandı ve çalınan veriler önceki kurbanın S3 klasöründe saklandı.

Sysdig Tehdit Araştırma Ekibi, saldırganların httpx ve Masscan gibi araçları kullanarak internetin büyük bölümlerini Git yapılandırma dosyalarının açığa çıktığı sunucuları bulmak için taradığını bildirdi (/.git/config) ve Laravel ortam dosyaları (.env). Saldırganlar, açığa çıkan dosyaları bulduktan sonra MZR V2 ve Seyzo-v2 gibi araçlardan yararlanarak, dosyalar içindeki ilgili verileri bulmak için normal ifadeler kullanarak kullanıcı adları, şifreler ve API anahtarları gibi hassas bilgileri çıkardı.

Çalınan kimlik bilgileri, saldırganların özel depoları klonlamasına ve kaynak kodu gibi ek hassas verileri açığa çıkarmasına olanak sağladı. Doğrulanan kimlik bilgileri daha sonra geçerli olanları bulmak için çeşitli bulut hizmetlerinde test edildi ve bunlar daha sonra kimlik avı, spam kampanyaları veya bulut hesaplarının daha fazla tehlikeye atılması gibi kötü amaçlı faaliyetler için kullanıldı. Sonuçta saldırganlar çalınan verileri ele geçirilen S3 klasörlerine yüklediler.

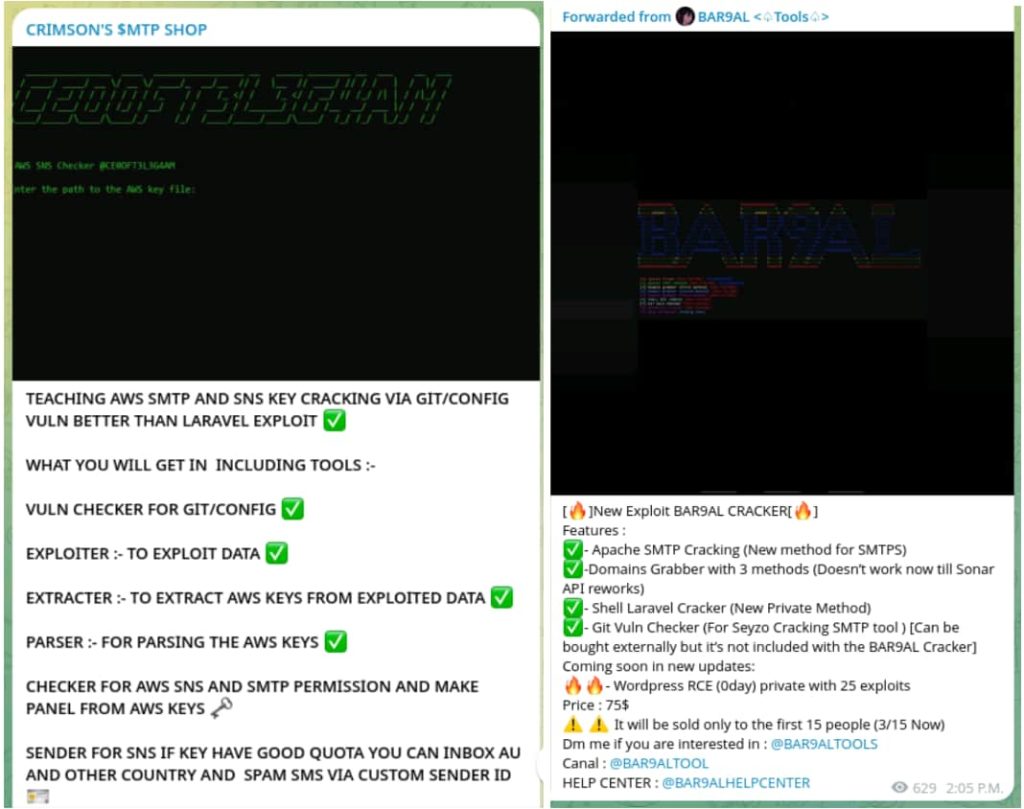

EMERALDWHALE’ın Tercih Edilen Araçları

Araştırmada EMERALDWHALE tarafından kullanılan iki ana araç belirlendi: MZR V2 (MIZARU) ve Seyzo-v2. Python ve kabuk komut dosyalarının bir paketi olan MZR V2, hedef keşfini, kimlik bilgilerinin çıkarılmasını, depo klonlanmasını ve kimlik bilgilerinin doğrulanmasını destekler. Benzer şekilde Seyzo-v2, komut dosyaları aracılığıyla açığa çıkan Git yapılandırmalarından kimlik bilgisi hırsızlığını otomatikleştirerek saldırganların hassas verileri verimli bir şekilde bulmasına ve çıkarmasına olanak tanır.

Git yapılandırmalarına ek olarak EMERALDWHALE, açığa çıkan Laravel ortam dosyalarını (.env) da hedef aldı. Bu dosyalar genellikle veritabanı kimlik bilgileri ve bulut hizmeti API anahtarları gibi hassas bilgiler içerir. Multigrabber v8.5, Laravel’deki güvenlik açıklarından yararlanmak ve bu hassas verileri çalmak için kullanılan popüler bir araçtır.

EMERALDWHALE Operasyonu, çalıntı kimlik bilgileri pazarının siber suçlular için nasıl kazançlı bir iş haline geldiğinin örneklerinden biridir. Örneğin, açığa çıkan Git yapılandırmalarının hedef listelerinin yaklaşık 100 dolara satıldığı görüldü. Geçerli bulut hizmeti kimlik bilgileri toplu olarak veya otomatik mağazalar aracılığıyla da satılarak saldırganlara büyük bir kazanç sağlanabilir.

Bulgu, hassas bilgilerin güvenliğinde uygun konfigürasyon yönetiminin önemini göstermektedir. Git yapılandırma dosyalarının herkese açık olarak erişilebilir olmamasını sağlamak, gerekli değişkenlere erişimi sınırlamak ve düzenli güvenlik açığı taramaları yapmak, korunmak için çok önemlidir.

“Bu saldırı, gizli yönetimin tek başına bir ortamın güvenliğini sağlamak için yeterli olmadığını gösteriyor. Kimlik bilgilerinin sızabileceği çok fazla yer var. Raporda, kimlik bilgileriyle ilişkili herhangi bir kimliğin davranışının izlenmesi, bu tehditlere karşı korunmak için bir gereklilik haline geliyor” denildi.

Apono Kurucu Ortağı ve CEO’su Rom Carmel, son gelişmeye şöyle değindi: “Bu, kimlik bilgilerinin, ‘bir adama kimlik avı yapmayı öğretin’ atasözünü takip eden bilgisayar korsanları için nasıl bir numaralı hedef olmaya devam ettiğinin bir başka örneğidir.” ömür boyu erişim.’“

“Doğru kimlik bilgileriyle saldırganlar, bir kimliğin ayrıcalıklı olduğu tüm kaynaklara erişebilir ve potansiyel hedeflerin sonsuz bir listesini oluşturabilir. Kimlik bilgilerinin sızdırılmasındaki artış ve MFA’yı atlayan kimlik avı kitlerinin varlığı göz önüne alındığında, kuruluşların ‘ihlal olduğu varsayılan’ bir tutum benimsemesi gerekiyor.”

İLGİLİ KONULAR

- Bulut Bilişim Güvenliği İçin En İyi Uygulamalar

- Kötü Amaçlı Yükler İçin Kullanılan Terk Edilmiş S3 Kovaları

- Yanlış yapılandırılmış AWS S3 klasöründe 350 milyon kimlik bilgisi açığa çıktı

- Popüler Uygulamalar Bulut Anahtarlarını Açığa Çıkarırken iOS ve Android Kullanıcıları Risk Altında

- Yapay Zeka Firmasının Yanlış Yapılandırılmış Sunucusu 5,3 TB Ruh Sağlığı Kayıtlarını Sızdırdı