adlı yeni bir devam eden kampanya EleKtra-Sızıntılar Cryptojacking faaliyetlerini kolaylaştırmak için gözlerini herkese açık GitHub depolarındaki Amazon Web Service (AWS) kimlik ve erişim yönetimi (IAM) kimlik bilgilerine dikti.

Palo Alto Networks Birim 42 araştırmacısı William Gamazo ve “Bunun sonucunda, kampanyayla ilişkili tehdit aktörü, geniş kapsamlı ve uzun süreli kripto hırsızlığı operasyonları için kullandıkları birden fazla AWS Elastic Compute (EC2) örneği oluşturmayı başardı.” Nathaniel Quist, The Hacker News ile paylaşılan teknik bir raporda şunları söyledi.

En az Aralık 2020’den beri aktif olan operasyon, 30 Ağustos ile 6 Ekim 2023 tarihleri arasında 474 kadar benzersiz Amazon EC2 örneğinden Monero madenciliği yapmak üzere tasarlandı.

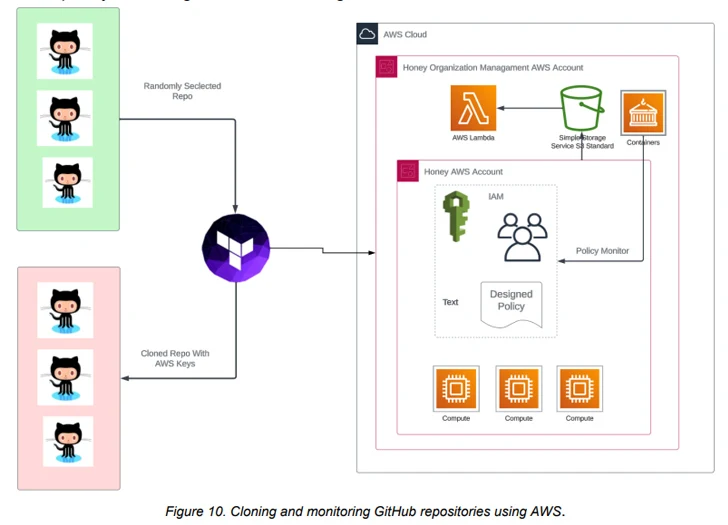

Saldırıların göze çarpan bir yönü, AWS IAM kimlik bilgilerinin GitHub’da ilk kez açığa çıktıktan sonraki dört dakika içinde otomatik olarak hedeflenmesidir; bu, tehdit aktörlerinin açığa çıkan anahtarları ele geçirmek için depoları programlı bir şekilde klonladığını ve taradığını gösterir.

Düşmanın ayrıca, muhtemelen daha fazla analizi önleme çabası olarak görülen, IAM kimlik bilgilerini yayınlayan AWS hesaplarını engellenenler listesine aldığı da gözlemlendi.

Saldırganın, Ocak 2021’de Intezer tarafından açıklanan, aynı özel madencilik yazılımını kullanan, güvenliği düşük Docker hizmetlerini hedefleyen başka bir kripto hırsızlığı kampanyasıyla da bağlantılı olabileceğini gösteren kanıtlar var.

Kampanyanın başarısının bir kısmı GitHub’ın gizli tarama özelliğindeki kör noktalardan yararlanılmasında ve AWS’nin AWSCompromisedKeyQuarantine politikasında, tehlikeye atılmış veya açığa çıkan IAM kimlik bilgilerinin EC2 bulut sunucularını çalıştırmak veya başlatmak için kötüye kullanılmasını işaretlemek ve önlemek için kullanılmasında yatmaktadır.

Karantina politikası, AWS kimlik bilgilerinin GitHub’da herkese açık hale gelmesinden sonraki iki dakika içinde uygulansa da, anahtarların henüz belirlenemeyen bir yöntemle açığa çıktığından şüpheleniliyor.

Birim 42, “tehdit aktörünün, AWS tarafından otomatik olarak algılanmayan açıkta kalan AWS anahtarlarını bulabileceğini ve daha sonra bu anahtarları AWSCompromisedKeyQuarantine politikası dışında kontrol edebileceğini” söyledi.

Siber güvenlik şirketi tarafından keşfedilen saldırı zincirlerinde, çalınan AWS kimlik bilgileri bir hesap keşif operasyonu gerçekleştirmek için kullanılıyor, ardından AWS güvenlik grupları oluşturuluyor ve bir sanal özel ağın (VPN) arkasından çeşitli bölgelerde birden fazla EC2 bulut sunucusu başlatılıyor.

Kripto madenciliği işlemleri, daha yüksek işlem gücü sayesinde c5a.24xlarge AWS bulut sunucuları üzerinde gerçekleştiriliyor ve operatörlerinin daha kısa sürede daha fazla kripto para birimi madenciliği yapmasına olanak tanıyor.

Cryptojacking’i gerçekleştirmek için kullanılan madencilik yazılımı, bir Google Drive URL’sinden getiriliyor ve bu, yaygın olarak kullanılan uygulamalarla ilişkili güveni kullanarak radarın altından uçmak için kötü niyetli aktörlerin bir modelini vurguluyor.

Araştırmacılar, “Tehdit aktörünün kullandığı Amazon Machine Images (AMI) türü de kendine özgüydü” dedi. “Belirlenen görüntüler özeldi ve AWS Marketplace’te listelenmiyordu.”

Bu tür saldırıları azaltmak için, yanlışlıkla AWS IAM kimlik bilgilerini açığa çıkaran kuruluşların, anahtarları kullanan tüm API bağlantılarını derhal iptal etmeleri, bunları GitHub deposundan kaldırmaları ve şüpheli işlemlere karşı GitHub deposu klonlama olaylarını denetlemeleri önerilir.

Araştırmacılar, “Tehdit aktörü, AWS IAM kimlik bilgilerinin halka açık GitHub deposunda açığa çıkmasından itibaren beş dakika içinde tam ölçekli bir madencilik operasyonunu tespit edip başlatabilir” dedi. “Başarılı AWS karantina politikalarına rağmen kampanya, ele geçirilen kurban hesaplarının sayısında ve sıklığında sürekli dalgalanmayı sürdürüyor.”