2 milyondan fazla WordPress web sitesine yüklenen Elementor eklentisi için temel eklentilerdeki kritik bir güvenlik açığı, siteleri kötü amaçlı URL parametreleri aracılığıyla enjeksiyon saldırılarına script olarak ortaya koymuştur.

CVE-2025-24752 olarak izlenen ve CVSS ölçeği üzerinde 7.1 (yüksek) puanlama, saldırganların bir rapora göre eklentinin şifre sıfırlama işlevselliğinde yetersiz giriş süzelgelemesini kullanarak yansıtılan bölgeler arası komut dosyası (XSS) saldırılarını yürütmesine izin verdi. Patchstack tarafından.

Güvenlik Açığı Genel Bakış

Güvenlik açığı, eklentinin JavaScript kodundaki Popup-Seçmen sorgu parametresinin uygunsuz kullanımı nedeniyle ortaya çıktı.

Saldırganlar, şüphesiz kullanıcılar bağlantıyı tıkladığında yürütülen bu parametrede kötü amaçlı komut dosyaları içeren URL’ler oluşturabilirler.

Bu tür yansıtılan XSS saldırısı, kurbanın uzatılmış web sitesindeki tarayıcı güveninden yararlanarak oturum kaçırma, kimlik avı yönlendirmeleri veya kötü amaçlı yazılım dağıtımını sağlar.

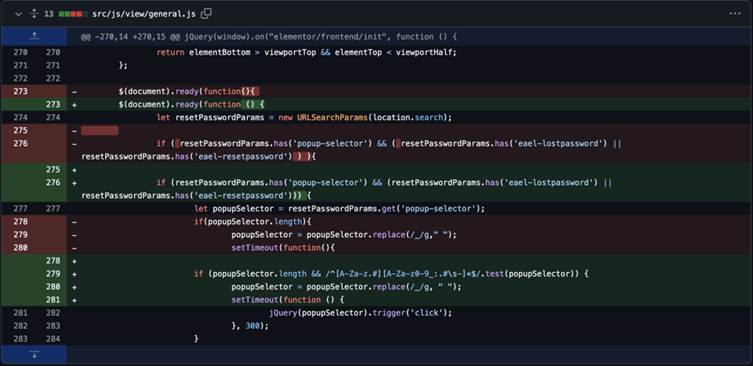

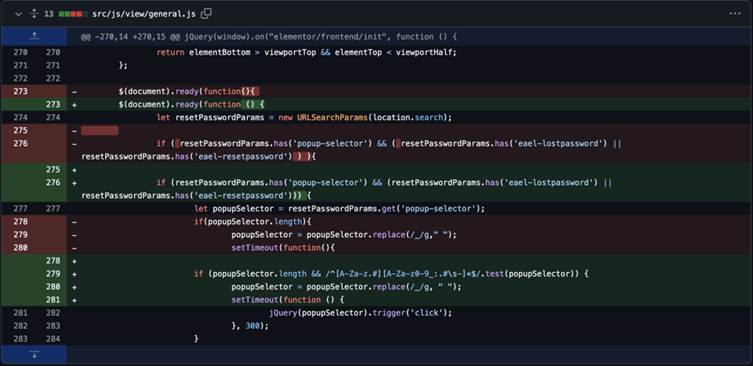

Savunmasız kod, src/js/view/general.js dosyasında ikamet etti:

$(document).ready(function(){

let resetPasswordParams = new URLSearchParams(location.search);

if ( resetPasswordParams.has('popup-selector') && (

resetPasswordParams.has('eael-lostpassword')

|| resetPasswordParams.has('eael-resetpassword')

)) {

let popupSelector = resetPasswordParams.get('popup-selector');

if(popupSelector.length){

popupSelector = popupSelector.replace(/_/g," ");

setTimeout(function(){

jQuery(popupSelector).trigger('click');

}, 300);

}

}

});Burada, açılır pencere seçici değeri URL’den alındı ve içeriğini doğrulamadan veya kaçmadan sayfaya enjekte edildi ve saldırganların keyfi JavaScript kodu eklemesine izin verdi.

Örneğin, https://victim-site.com/?popup-sectorcor= gibi bir URL yükü yürütür.

Yama ve hafifletme

Eklentinin geliştiricileri WPDeveloper, katı giriş doğrulaması uygulayarak kusuru ele almak için 6.0.15 sürümünü yayınladı.

Yamalı kod, Popup-Seçici değerlerini alfasayısal karakterlere ve belirli güvenli sembollere kısıtlar ve XSS vektörlerini nötralize eder:

// Patched validation logic

popupSelector = popupSelector.replace(/[^a-zA-Z0-9-_. ]/g, "");

WordPress yöneticilerinin hemen en az v6.0.15’e güncellemeleri istenir. Yama yapamayanlar, güncellemeler uygulanana kadar eklentiyi devre dışı bırakmayı düşünmelidir.

Bu olay, popüler eklentilerin yüksek değerli hedefler haline geldiği WordPress ekosistemlerinde kalıcı risklerin altını çiziyor. Essential Addons, Elementor’un en yüklü uzantıları arasında yer alarak kusurun patlama yarıçapını yükseltiyor.

Sucuri araştırmacısı Ben Martin, “Milyonlarca kullanıcıyla eklentilerdeki XSS kusurları kitlesel uzlaşma kampanyalarını etkinleştirebilir. Titiz girdi dezenfekte edilmesi eklenti geliştiricileri için pazarlık edilemez ”.

WordPress kullanıcılarına otomatik güncellemeleri etkinleştirmeleri ve düzenli güvenlik denetimleri yapmaları önerilir. Şubat 2025 itibariyle, yaygın istismarlar bildirilmemiştir, ancak gecikmiş yamalama, basamaklı ihlallere yol açabilir.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free