Linux Kullanıcıları Dikkat: “Spinning YARN” Kötü Amaçlı Yazılım Kampanyası, Apache Hadoop YARN, Docker, Confluence ve Redis üzerinde Çalışan Yanlış Yapılandırılmış Sunucuları Hedef Almaktadır.

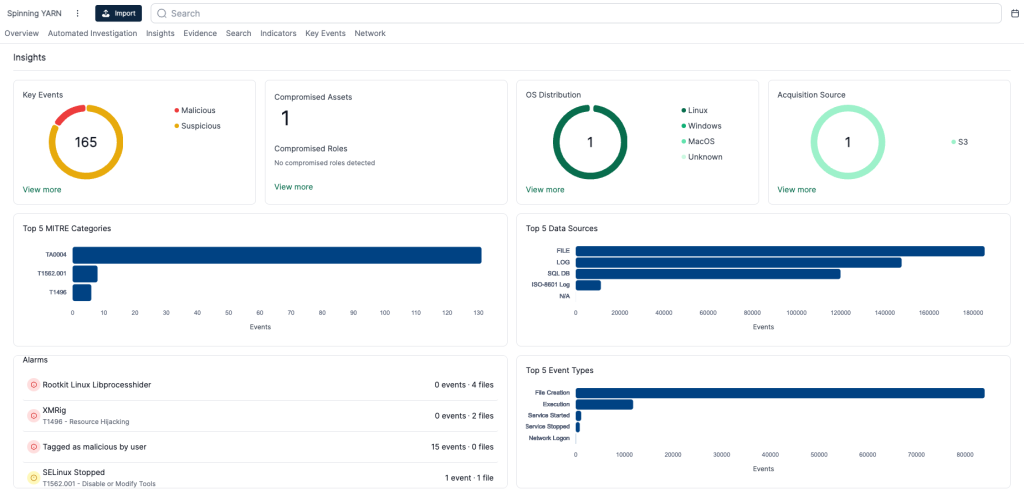

Cado Security Labs, Apache Hadoop YARN, Docker, Confluence ve Redis'in web'e yönelik hizmetlerini çalıştıran yanlış yapılandırılmış sunucuları hedef alan Spinning Yarn adlı yeni ortaya çıkan bir Linux kötü amaçlı yazılım kampanyası keşfetti.

Linux cihazlarını ve sunucularını hedef alan tehditlerdeki son artış göz önüne alındığında, yeni Linux kötü amaçlı yazılımının ortaya çıkması sürpriz olmamalıdır. Sadece birkaç gün önce, Bifrost RAT olarak bilinen eski bir Linux kötü amaçlı yazılımı, VMware alanlarını taklit eden yeni bir varyantla yeniden ortaya çıktı.

Cado Security'nin Çarşamba günü yayınlanmadan önce Hackread.com ile paylaştığı araştırma araştırmasına göre, Spinning Yarn, çeşitli sektörlerdeki işletmeler tarafından kullanılan popüler Linux yazılımındaki zayıflıklardan yararlanan kötü niyetli bir kampanyadır.

Bu hizmetler kuruluşların BT altyapısının önemli bileşenleridir. Docker, konteynerli uygulamaları geliştirmek, dağıtmak ve yönetmek için kritik öneme sahiptir. Apache Hadoop, büyük veri kümelerinin dağıtılmış olarak işlenmesine olanak tanır. Yaygın olarak kullanılan bir bellek içi veri deposu olan Redis, gerçek zamanlı uygulamaların önbelleğe alınmasına yardımcı olur ve Confluence, işbirliğine ve bilgi yönetimine olanak tanır.

Saldırganlar bu uygulamaların güvenliğini ihlal ederek sistemlere yetkisiz erişim elde edebilir, hassas verileri çalabilir, operasyonları kesintiye uğratabilir veya fidye yazılımı dağıtarak sunuculara ve kritik altyapıya önemli bir tehdit oluşturabilir.

Spinning Yarn'da tehdit aktörleri, ana bilgisayarların keşfedilmesini ve bulaştırılmasını otomatikleştiren ve koddan yararlanmalarına olanak tanıyan dört Golang ikili dosyası da dahil olmak üzere birçok benzersiz veri kullandı. Yaygın yanlış yapılandırmalardan ve güvenlik açıklarından yararlanmak, Uzaktan Kod Yürütme (RCE) saldırıları başlatmak ve yeni ana bilgisayarlara virüs bulaştırmak için Confluence'ı kullanıyorlar.

Saldırganlar, Confluence'ta n günlük bir güvenlik açığı olan CVE-2022-26134'ten yararlanıyor ve Docker güvenliği için bir konteyner dağıtıyor. Güvenlik açığı, DDoS saldırıları için IoT cihazlarına karşı Mirai kötü amaçlı yazılım varyantı V3G4 de dahil olmak üzere 2022'den beri istismar ediliyor

Daha ayrıntılı incelemeler, bir kripto para madencisi sunmak, bir ters kabuk oluşturmak ve güvenliği ihlal edilmiş ana bilgisayarlara kalıcı erişim sağlamak için kullanılan bir dizi kabuk komut dosyasını ve standart Linux saldırı tekniklerini ortaya çıkardı. Ayrıca erişimi sürdürmek için Platypus açık kaynaklı ters kabuk yardımcı programının bir örneğini de kullanıyorlar.

Tespitten kaçınmak amacıyla birden fazla kullanıcı modu rootkit'i dağıtılır. Araştırmacılar, bu kampanyada kullanılan kabuk komut dosyası yüklerinin önceki bulut saldırılarında kullanılanlarla benzerlikler taşıdığını gözlemledi.

Cado Security Labs, blog yazısında şu IP adresindeki docker Engine API bal küpüne ilk erişim etkinliğini ayrıntılı olarak açıkladı: 47966971. Saldırgan, Alpine Linux kullanarak yeni bir kapsayıcı oluşturdu ve temeldeki sunucunun kök dizini için bir bağlama bağlaması oluşturdu. Bu teknik, Docker saldırılarında yaygındır ve saldırganların ana bilgisayara dosya yazmasına ve Cron zamanlayıcı için bir işi yürütmesine ve sonunda RCE'ye ulaşmasına olanak tanır.

Bu kampanyada saldırgan, base64 kodlu kabuk komutlarını yürütmek için yürütülebilir bir dosya yazdı ve bir Cron işini kaydetti. Linux uygulamalarına yapılan bu kadar kapsamlı saldırı, saldırganların güvenlik açıklarını takip ederek bulut ortamlarındaki web'e yönelik hizmetleri hedefleme konusunda giderek daha karmaşık hale geldiğini gösteriyor.

Spinning Yarn gibi kampanyalardan kaynaklanan riskleri azaltmak için yazılımı düzenli olarak güncelleyin, güçlü şifreleri etkinleştirin, çalışanları en iyi siber güvenlik uygulamaları konusunda eğitin, potansiyel hasarı sınırlamak için ağınızı bölümlere ayırın ve kötü amaçlı yazılım bulaşmalarını tespit edip önlemek için uç nokta güvenlik çözümleri ve güvenlik duvarları gibi güvenlik çözümlerini kullanın. Bu, bilinen güvenlik açıklarına karşı korunmaya ve güvenli bir ortam sağlanmasına yardımcı olacaktır.

İLGİLİ KONULAR

- Yeni Linux Kötü Amaçlı Yazılımı “Migo” Cryptojacking için Redis'ten Yararlanıyor

- Ücretsiz İndirme Yöneticisi Sitesi Pushed Linux Şifre Çalıcı

- Kötü Amaçlı Reklamlar, Kötü Amaçlı Reklamcılık Saldırısında Bing AI Chatbot'a Sızıyor

- Hamas Hackerları Yeni BiBi-Linux Wiper Kötü Amaçlı Yazılımıyla İsraillileri Vurdu

- Mirai Tabanlı NoaBot Botnet, Cryptominer ile Linux Sistemlerini Kullanıyor