Son araştırmalar bir dizi siber saldırıyı The Mask grubuna bağladı; dikkate değer bir saldırı, 2022’de bir Latin Amerika kuruluşunu hedef aldı; saldırganlar, kuruluşun MDaemon e-posta sunucusunun güvenliğini ihlal etti ve kalıcı erişimi sürdürmek için WorldClient web posta bileşenini kullandı.

İlk uzlaşma vektörü bilinmemekle birlikte, MDaemon sunucusunun başarılı bir şekilde kullanılması, eski veya yanlış yapılandırılmış e-posta sistemleriyle ilişkili potansiyel riskleri vurgulamaktadır.

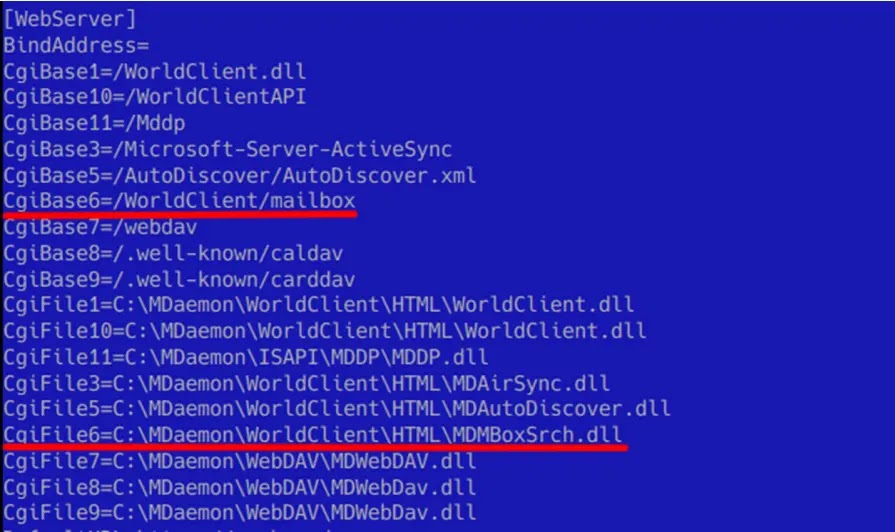

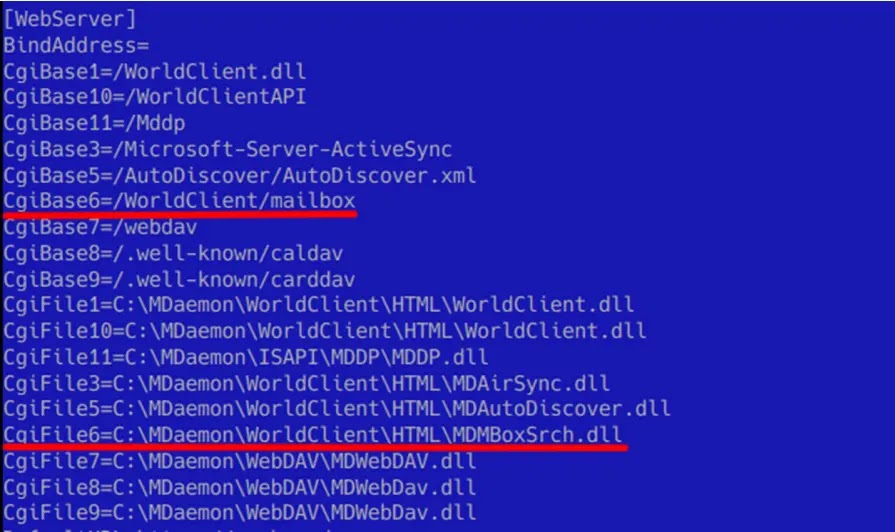

Tehdit aktörü, MDaemon WorldClient’in uzantı yükleme mekanizmasındaki bir güvenlik açığından yararlandı. WorldClient.ini yapılandırma dosyasından yararlanarak kötü amaçlı uzantılar eklemeyi başardılar.

HTTP isteklerini engellemek ve değiştirmek için tasarlanan bu uzantılar, e-posta sunucusuna kalıcı bir arka kapı sağlayarak saldırganın yetkisiz erişimi sürdürmesine ve potansiyel olarak daha fazla kötü amaçlı etkinlik yürütmesine olanak sağladı.

API güvenlik açığı ve Sızma Testi için En İyi Uygulamalar Konulu Ücretsiz Web Semineri: Ücretsiz Kayıt

Tehdit aktörü, kötü amaçlı bir uzantı DLL’si hazırlayıp bunu CgiBase6 ve CgiFile6 parametrelerindeki kötü amaçlı URL’lerle yapılandırarak WorldClient’in uzantı özelliğinden yararlandı.

Bu, aktörün web posta sunucusundaki belirtilen URL’ye HTTP istekleri aracılığıyla kötü amaçlı uzantıyla uzaktan etkileşime girmesine, güvenlik önlemlerini atlamasına ve potansiyel olarak hassas bilgilere yetkisiz erişim elde etmesine olanak tanıdı.

Saldırganlar, 2022’de bir Latin Amerika kuruluşuna sızmak için kötü niyetli bir eThe uzantısından yararlandı; bu kuruluş, sistem bilgilerini toplamak ve ağ içinde yanal olarak hareket etmek için komutlar yürütüyordu.

HitmanPro Alert’in sürücüsü gibi yasal yazılımları ve kötü amaçlı DLL’leri, .bat dosyalarını ve zamanlanmış görevler için XML dosyalarını kullanarak, enfeksiyonu yayarak kuruluş içindeki birden fazla sistemi tehlikeye atıyorlar.

Hmpalert.sys sürücüsünü yükleyen ~dfae01202c5f0dba42.cmd dosyasındaki komutları yürüten görevleri planlamak için Tpm-HASCertRetr.xml açıklama dosyasındaki bir güvenlik açığından yararlandılar; doğrulama eksikliği nedeniyle kötü amaçlı DLL dosyaları yükleyebildiler.

Saldırganlar, veri yükü DLL’lerini C:\Windows\System32\hmpalert.dll konumuna yerleştirerek, bu DLL’leri sistem başlangıcında winlogon.exe ve dwm.exe gibi ayrıcalıklı işlemlere enjekte ederek güvenliği ihlal edilen sistemlere kalıcı ve yükseltilmiş erişim elde edebildi.

2024’ün başlarında, saldırganlar hmpalert.sys sürücüsündeki bir güvenlik açığından yararlanarak bir sisteme virüs bulaştırdı. Önceki saldırılardan farklı olarak, Google Güncelleyici’yi içeren yeni bir teknik kullanarak planlanmış görevleri atladılar.

FakeHMP olarak tanımlanan kötü amaçlı hmpalert.dll yükü, saldırganların dosyaları çalmasına, tuş vuruşlarını günlüğe kaydetmesine, ekran görüntüleri yakalamasına ve ek kötü amaçlı yazılım dağıtmasına olanak tanıdı; bu durumda tehdit aktörleri, mikrofon kaydedici ve dosya hırsızı ile sistemlerin güvenliğini daha da tehlikeye attı.

Kuruluşun güvenliği, Careto2 ve Goreto adlı iki kötü amaçlı çerçeveden yararlanan gelişmiş bir saldırı tarafından tehlikeye atıldı; burada çok aşamalı bir süreçle kurulan Careto2, kalıcılık için COM ele geçirmeyi ve çeşitli kötü amaçlı etkinliklere yönelik eklentileri depolamak için sanal bir dosya sistemini kullandı.

Golang tabanlı bir araç seti olan Goreto, komuta ve kontrol, komutları yürütmek, tuş kaydı yapmak ve ekran görüntüleri yakalamak için Google Drive’a bağlanır. Her iki çerçeve de gelişmiş teknikler kullanıyordu; bu da karmaşık ve ısrarcı bir tehdit aktörünün, muhtemelen Maske’nin varlığını gösteriyordu.

Secure List’e göre Careto olarak bilinen tehdit aktörü, siber tehdit ortamında zorlu bir güç olmaya devam ediyor.

On yıllık bir aradan sonra grup, MDaemon yoluyla kalıcılık ve HitmanPro Alert aracılığıyla implant yükleme gibi gelişmiş teknikler kullanarak yenilik yapmaya devam ediyor.

Karmaşık, çok bileşenli kötü amaçlı yazılımlar üretme yetenekleri, teknik becerilerinin altını çiziyor. Bir sonraki kampanyalarının zamanlaması belirsiz olsa da, aynı derecede karmaşık ve yıkıcı olması bekleniyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin