Akira fidye yazılımı çetesi, bir kurbanın ağında şifreleme saldırıları başlatmak için teminatsız bir web kamerası kullanılarak tespit edildi, bu da pencerelerdeki şifreleyiciyi engelleyen uç nokta algılama ve yanıtı (EDR) etkili bir şekilde atlattı.

Siber güvenlik firması S-RM ekibi, müşterilerinden birinde yakın tarihli bir olay yanıtı sırasında olağandışı saldırı yöntemini keşfetti.

Özellikle, Akira, kurbanın EDR çözümü tarafından engellenen pencerelere şifrelemeleri dağıtmaya çalıştıktan sonra sadece web kamerasına döndü.

Akira’nın alışılmadık saldırı zinciri

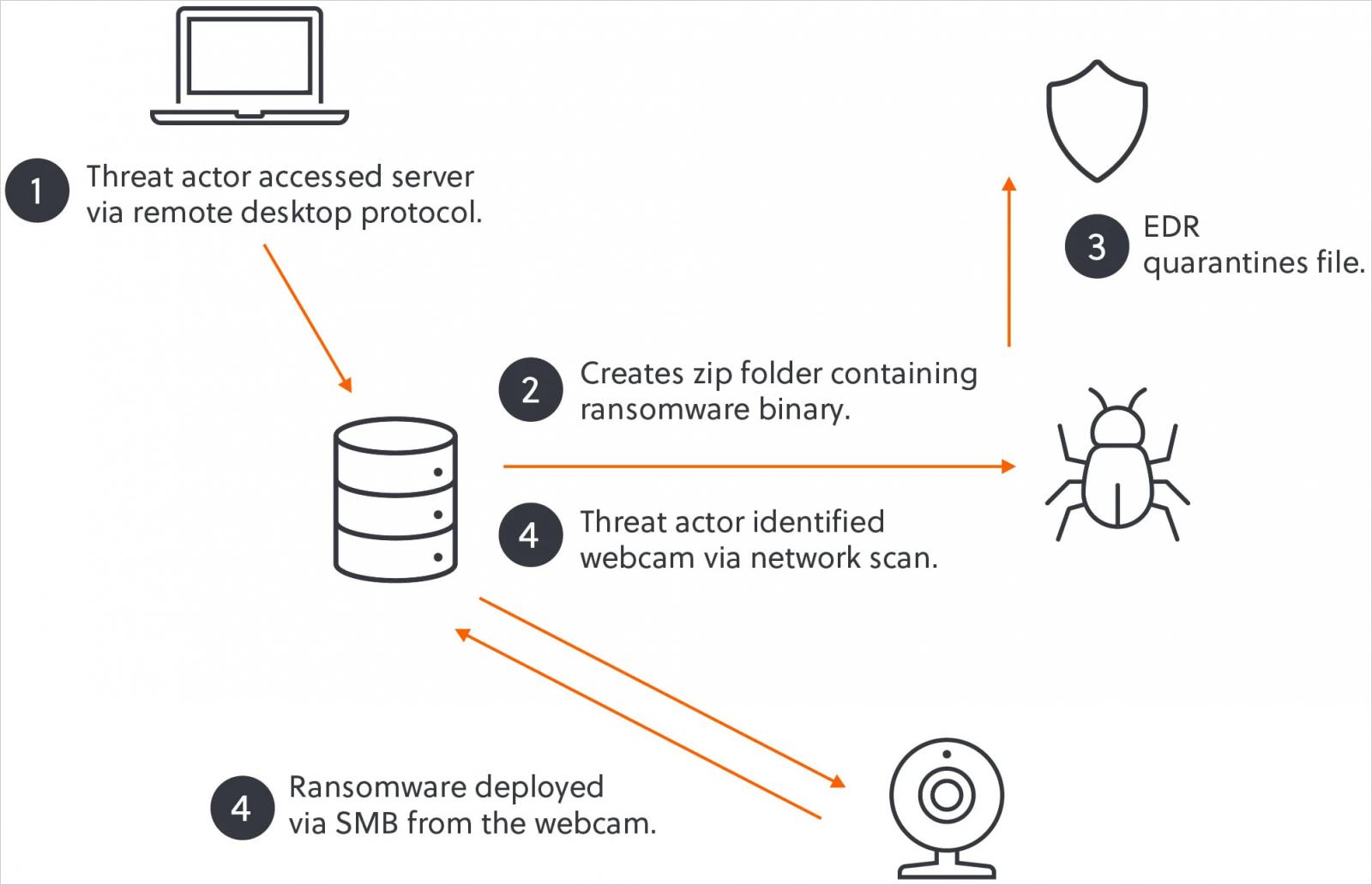

Tehdit aktörleri başlangıçta, hedeflenen şirkette maruz kalan bir uzaktan erişim çözümü aracılığıyla, muhtemelen çalıntı kimlik bilgilerinden yararlanarak veya şifreyi zorlayarak kurumsal ağa erişim elde etti.

Erişim kazandıktan sonra, meşru bir uzaktan erişim aracı olan Anydesk’i konuşlandırdılar ve şirketin verilerini çift gasp saldırısının bir parçası olarak kullandılar.

Daha sonra Akira, yanal olarak hareket etmek ve fidye yazılımı yükünü dağıtmadan önce varlıklarını olabildiğince çok sisteme genişletmek için uzak masaüstü protokolünü (RDP) kullandı.

Sonunda, tehdit aktörleri fidye yazılımı yükünü (win.exe) içeren şifre korumalı bir zip dosyası (win.zip) bıraktı, ancak kurbanın EDR aracı tespit etti ve karantinaya aldı ve esasen saldırıyı engelledi.

Bu arızadan sonra Akira, alternatif saldırı yollarını araştırdı, ağları dosyaları şifrelemek için kullanılabilecek diğer cihazlar için taradı ve bir web kamerası ve parmak izi tarayıcısı bulmak.

S-RM, saldırganların web kamerasını tercih ettiğini açıklıyor çünkü uzaktan kabuk erişimine ve yetkisiz video besleme görüntülemesine karşı savunmasız.

Ayrıca, Akira’nın Linux şifrelemesiyle uyumlu Linux tabanlı bir işletim sisteminde çalıştı. Ayrıca bir EDR aracısı yoktu, bu da ağ paylaşımlarındaki dosyaları uzaktan şifrelemek için en uygun cihaz haline getirdi.

Kaynak: S-RM

S-RM, BleepingComputer’a tehdit aktörlerinin web kamerasının Linux işletim sistemini şirketin diğer cihazlarının Windows SMB ağ paylaşımlarını monte etmek için kullandığını doğruladı. Daha sonra Web kamerasında Linux şifrelemesini başlattılar ve ağ paylaşımlarını SMB üzerinden şifrelemek için kullandılar ve ağdaki EDR yazılımını etkili bir şekilde atladılar.

“Cihaz izlenmediğinden, kurban kuruluşunun güvenlik ekibi, web kamerasından kötü amaçlı sunucu mesaj bloğu (SMB) trafiğindeki artışın, aksi takdirde onları uyarmış olabilecek etkilenen sunucuya kadar farkında değildi.”

“Akira daha sonra kurbanın ağı boyunca dosyaları şifreleyebildi.”

S-RM, BleepingComputer’a web kamerası kusurları için mevcut yamalar olduğunu, yani saldırının veya en azından bu vektörün önlenebilir olduğunu söyledi.

Dava, EDR korumasının her şeyi kapsayan bir güvenlik çözümü olmadığını ve kuruluşların saldırılara karşı korunmak için tek başına güvenmemeleri gerektiğini gösteriyor.

Ayrıca, IoT cihazları bilgisayarlar kadar yakından izlenmez ve korunmaz, ancak yine de önemli bir risk oluşturmaktadır.

Bu nedenle, bu tür cihazlar üretim sunucuları ve iş istasyonları gibi daha hassas ağlardan izole edilmelidir.

Eşit önem taşıyan, tüm cihazlar, hatta IoT cihazları, ürün yazılımlarını saldırılarda kullanılabilecek bilinen kusurları yamalamak için düzenli olarak güncellenmelidir.