CyberProof araştırmacıları, Eylül ve Ekim 2025 boyunca Remcos (Uzaktan Kontrol ve Gözetleme Yazılımı) kampanyalarında, uç nokta tespit ve yanıt (EDR) çözümlerinden kaçınmak için gelişmiş dosyasız tekniklerden yararlanan önemli bir artış tespit etti.

Saldırganlar, oldukça karmaşık PowerShell komut dosyaları ve Microsoft’un RMClient.exe dosyasına açılan işlemlerden yararlanarak gizli bir kalıcılık elde ediyor ve tarayıcı kimlik bilgilerini hedef alıyor.

Remcos, gözetleme ve sızma testleri için meşru bir ticari uzaktan erişim aracı olarak tanıtılsa da, tehdit aktörleri onu yasa dışı operasyonlar için yeniden kullanmaya devam ediyor.

Güvenilir bir “soruşturma emri” temasının cazibesine kapılan alıcı, dosyayı Microsoft Edge aracılığıyla indirdi. Arşiv, çıkarıldıktan sonra kullanıcının Temp dizini altına aşağıdakine benzer bir yola sahip bir toplu iş dosyası bıraktı:

C:\Kullanıcılar

Bu toplu iş dosyası, gerçek amacını gizlemek için ‘Lotusblo’ ve ‘Garrots’ olarak adlandırılan işlevleri kullanan, gizlenmiş bir PowerShell betiğini başlattı.

Dinamik Yük Alma

Gömülü PowerShell kodu gizli bir süreç oluşturdu, özel bir dize karartma aracı kullandı ve indirilen yükleri Invoke-Expression ile dinamik olarak çağırdı.

TLS 1.2’yi zorunlu kılacak ve özel bir Kullanıcı Aracısı kullanacak şekilde yapılandırılmış olan komut dosyası, C:\Users’ı hedef aldı

Dosya indirildikten sonra Base64 kod çözme, GZip sıkıştırma açma ve Invoke-Expression aracılığıyla yürütme işlemlerine tabi tutuldu.

Son olayda saldırı, “EFEMMAK TURKEY INQUIRY ORDER NR 09162025.gz” arşivini içeren hedef odaklı kimlik avı e-postasıyla başladı.

Sonraki bir PowerShell pasajı, bir sonraki aşamayı yürütmek için msiexec.exe’den yararlandı:

powershellpowershell.exe -windowstyle hidden "spsv exergonic; function Lotusblo ...

Garrots (Lotusblo '…')"

Bu komut, kötü amaçlı parametreleri gizledi ve msiexec.exe’yi çalıştırdı; bu da, Remcos yükünü RMClient.exe içinde barındırmak için kendi belleğini boşalttı.

Dosyasız yaklaşım, kötü amaçlı etkinlikleri maskelemek için SHA-256 karması ‘8f6a3b111f6e0498cb677b175966175bfa53e58c9fb41ddb63c7b7568e24c760’ orijinal Microsoft dağıtımıyla eşleşen meşru RMClient ikili dosyasından yararlandı.

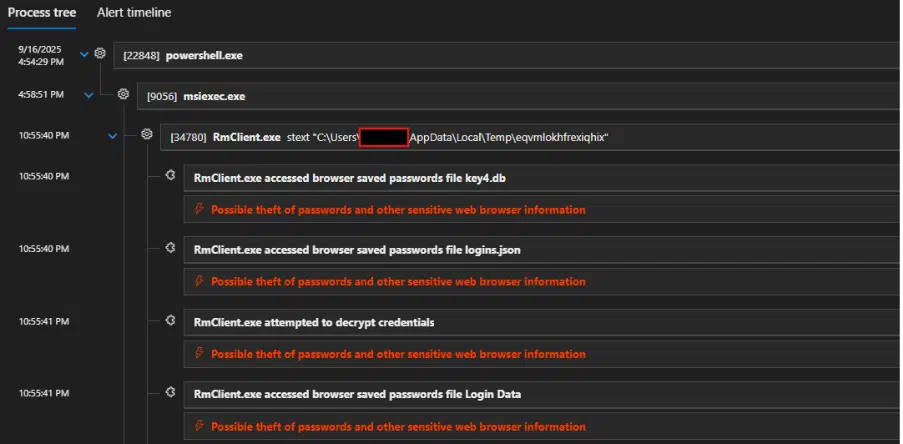

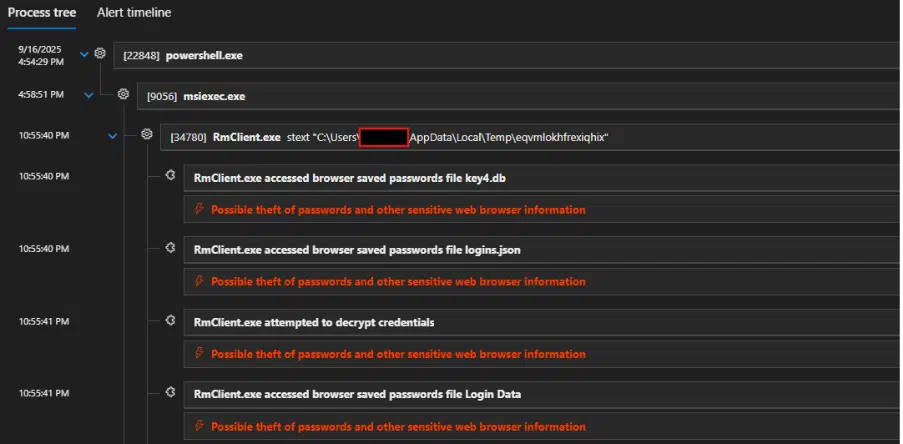

EDR sistemleri, msiexec.exe, RMClient.exe’ye girme işlemini denediğinde kısmen anormal davranış algıladı ve RAT, tarayıcı parolası depolama dosyalarını incelerken uyarıları tetikledi.

CyberProof analistleri, enjekte edilen Remcos örneğinin Chromium tabanlı tarayıcılarda kayıtlı kimlik bilgilerine aktif olarak eriştiğini tespit etti; bu da, fırsatçı hedefli saldırılar yoluyla kimlik bilgileri hırsızlığının temel nedeni olduğunu gösteriyor.

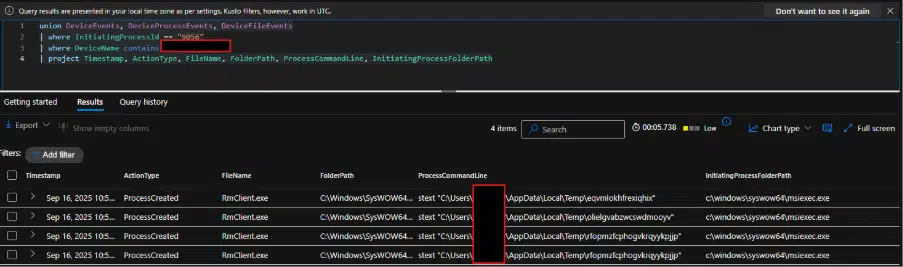

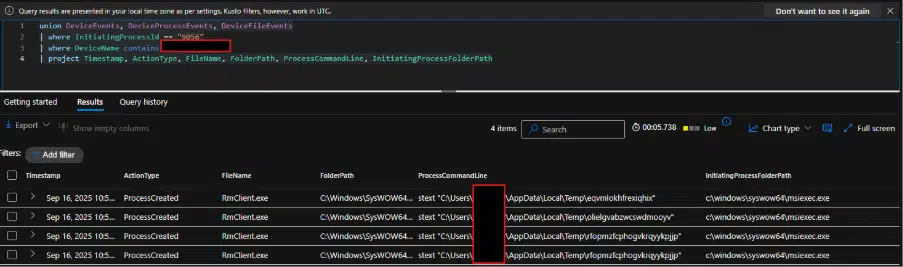

Enjeksiyon sonrası msiexec’in işlem kimliğinin analizi, Temp dizininde rastgele adlandırılmış dosyalar oluşturulduğunu ve çoklu komut ve kontrol (C2) iletişimini ortaya çıkardı.

Icebergtbilisi.ge gibi alan adlarına yapılan ilk C2 bağlantıları, sonraki denemeler başarısızlıkla sonuçlanmadan önce başarılı oldu. Ağ adli bilişimi, PowerShell yükleyicisine gömülü özel Kullanıcı Aracısı dizesini kullanarak kötü amaçlı uç noktalara yönelik GET isteklerini doğruladı.

İzleme ve Avcılık

Savunmacılara yardımcı olmak amacıyla CyberProof araştırmacıları, ilgili olayları yakalamak için bir Kusto Sorgu Dili (KQL) arama sorgusu paylaştı:

textunion DeviceEvents, DeviceProcessEvents

| where FileName contains "rmclient.exe"

| where ProcessCommandLine contains "AppData\\Local\\Temp"

| project Timestamp, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessParentFileName

Bu sorgu, msiexec tarafından başlatılan RMClient.exe örneklerini geçici klasörlerden yalıtarak olası dosyasız Remcos enfeksiyonlarını etkili bir şekilde vurgular.

CyberProof, gelişen bu kampanyayı izlemeye devam ediyor. İlk değerlendirmeler, saldırganların ek yükleri barındırmak için meşru web sitelerinin güvenliğini ihlal etmiş olabileceğini gösteriyor.

Dosyasız metodoloji, geleneksel imza tabanlı algılamayı daha az etkili hale getirdiğinden, kuruluşların davranışsal izlemeyi desteklemesi, sıkı PowerShell yürütme politikaları uygulaması ve anormal süreç boşluğunu ve dinamik kod yürütmeyi tespit etmek için gerçek zamanlı bellek taraması kullanması teşvik edilmektedir. Yeni göstergeler ortaya çıktıkça tespit kurallarına ve tehdit istihbaratı yayınlarına ilişkin güncellemeler yayınlanacaktır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.