Kötü amaçlı yazılım botnet adı verildi Ebury 2009’dan bu yana 400.000 Linux sunucusunun güvenliğinin ihlal edildiği tahmin ediliyor; 2023’ün sonları itibarıyla bunların 100.000’den fazlası hâlâ ele geçirilmiş durumda.

Bulgular, kendisini finansal kazanç amaçlı en gelişmiş sunucu tarafı kötü amaçlı yazılım kampanyalarından biri olarak nitelendiren Slovak siber güvenlik firması ESET’ten geliyor.

“Ebury oyuncuları para kazanma faaliyetlerini sürdürüyor […]Güvenlik araştırmacısı Marc-Etienne M.Léveillé derinlemesine bir analizde, “spam yayılması, web trafiği yönlendirmeleri ve kimlik bilgisi hırsızlığı da dahil olmak üzere” dedi.

“[The] operatörler ayrıca AitM kullanarak kripto para birimi soygunlarına ve genellikle sunucu tarafı web taraması olarak bilinen ağ trafiğini gizlice dinleme yoluyla kredi kartı çalmaya da karışıyor.”

Ebury, ilk olarak on yıldan fazla bir süre önce, web trafiğini yeniden yönlendirmek ve spam göndermek için diğer arka kapılar ve Cdorked ve Calfbot gibi komut dosyalarının yanı sıra kötü amaçlı yazılımı dağıtmak için Linux sunucularını hedef alan Windigo Operasyonu kod adlı bir kampanyanın parçası olarak belgelendi.

Daha sonra, Ağustos 2017’de Maxim Senakh adlı bir Rus vatandaşı, botnet kötü amaçlı yazılımlarının geliştirilmesi ve sürdürülmesindeki rolü nedeniyle ABD’de yaklaşık dört yıl hapis cezasına çarptırıldı.

ABD Adalet Bakanlığı o dönemde “Senakh ve suç ortakları, sahtekarlıkla milyonlarca dolar gelir elde eden çeşitli tıklama sahtekarlığı ve spam e-posta planlarını ilerletmek amacıyla internet trafiğini oluşturmak ve yönlendirmek için Ebury botnet’ini kullandılar” dedi.

“Savunmasının bir parçası olarak Senakh, alan adı kayıt şirketlerinde hesaplar oluşturarak, Ebury botnet altyapısının geliştirilmesine yardımcı olan ve Ebury botnet tarafından üretilen trafikten kişisel olarak kazanç sağlayan suç girişimini desteklediğini itiraf etti.”

ESET’in araştırması, saldırganların Ebury’yi teslim etmek için kullandıkları, SSH kimlik bilgilerinin çalınması, kimlik bilgilerinin doldurulması, barındırma sağlayıcısı altyapısına sızma, Kontrol Web Paneli’ndeki kusurlardan (örn. CVE-2021-45467) ve SSH düşmanı gibi yöntemler dahil olmak üzere çeşitli yöntemleri ortaya çıkardı. -ortada (AitM) saldırılar.

Tehdit aktörlerinin, hedeflerine ulaşmak ve ilişkilendirme çabalarını karıştırmak amacıyla diğer faillerin kötü amaçlı yazılımla kullandığı altyapıyı tehlikeye atmasının yanı sıra, izlerini gizlemek için sahte veya çalıntı kimlikler kullandıkları da gözlemlendi.

ESET, “Buna bir örnek, Vidar Stealer’dan veri toplamaktan sorumlu sunucuların ele geçirilmesidir” dedi. “Ebury aktörleri, Vidar Stealer aracılığıyla elde edilen çalıntı kimlikleri sunucu altyapısını kiralamak ve faaliyetlerinde kullanarak kolluk kuvvetlerini yanlış yönlere yönlendirdi.”

Başka bir örnekte, Ebury’nin Mirai botnet yazarının sistemlerinden birine sızmak ve kodu kamuya açıklanmadan çok önce çalmak için kullanıldığı söyleniyor.

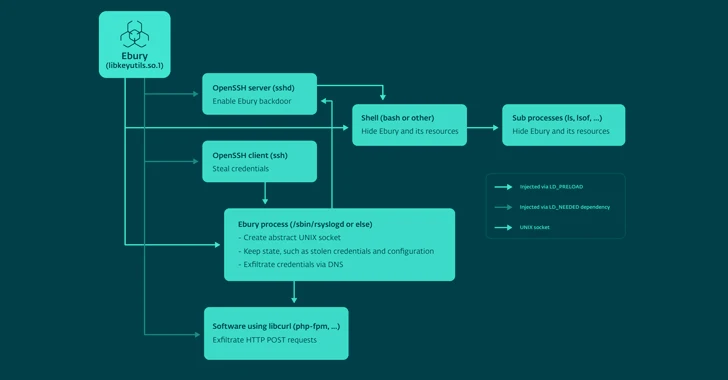

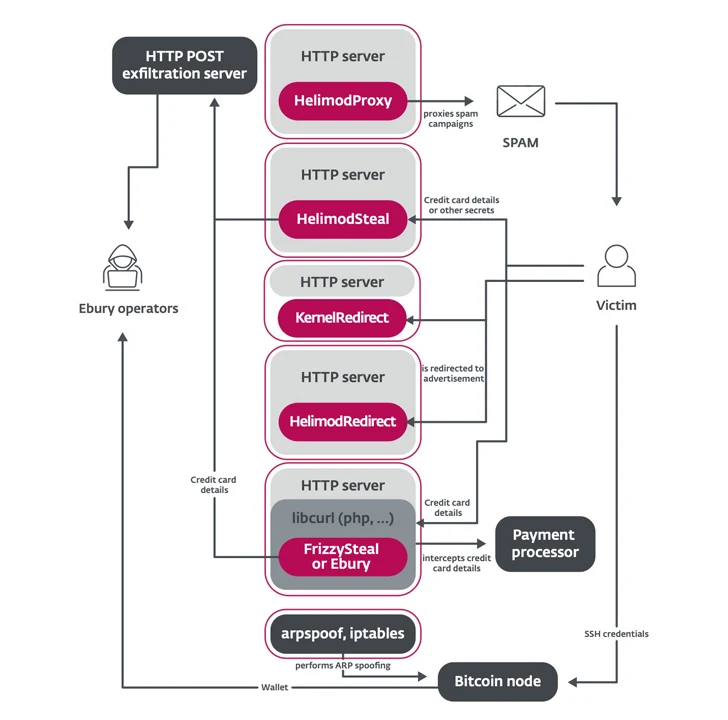

Kötü amaçlı yazılım aynı zamanda bir arka kapı ve SSH kimlik bilgisi hırsızı olarak da davranarak saldırganlara HelimodSteal, HelimodProxy ve HelimodRedirect gibi ek yükleri dağıtma ve güvenliği ihlal edilmiş bir ağdaki varlıklarını genişletme olanağı sunuyor. Ebury’nin bugüne kadar bilinen en son sürümü 1.8.2’dir.

ESET, “Bu araçların ortak amacı, tehlikeye attıkları sunuculardan çeşitli yöntemlerle para kazanmaktır.” dedi. “Sunuculardan para kazanma şekli, kredi kartı bilgileri hırsızlığından kripto para hırsızlığına, trafik yönlendirmeye, spam göndermeye ve kimlik bilgisi hırsızlığına kadar uzanıyor.”

HelimodSteal, HelimodRedirect ve HelimodProxy’nin tümü web sunucusuna yapılan HTTP POST isteklerini engellemek, HTTP isteklerini reklamlara yönlendirmek ve spam göndermek için proxy trafiğini yönlendirmek için kullanılan HTTP sunucu modülleri olsa da, grup aynı zamanda bir Netfilter uygulayan KernelRedirect adında bir çekirdek modülü de kullanıyor. Yeniden yönlendirmeyi gerçekleştirmek üzere HTTP trafiğini değiştirmek için kanca.

Ayrıca, güvenlik duvarı üzerinden kötü amaçlı trafiği gizleyen ve buna izin veren yazılımların yanı sıra, barındırma sağlayıcılarının veri merkezlerinde değerli hedefleri aşmak ve cüzdanlarından kripto para birimini çalmak için büyük ölçekli AitM saldırıları gerçekleştiren Perl komut dosyaları da kullanılıyor.

HelimodSteal ayrıca, bir kurban tarafından bir çevrimiçi mağazaya gönderilen kredi kartı verilerini, virüslü sunucu tarafından alınan bilgileri çıkarmak için sunucu tarafında bir web skimmer olarak etkili bir şekilde yakalamak üzere tasarlanmıştır.

Alternatif bir olaylar zincirinde, finansal ayrıntılar, libcurl’e enjekte edilen ve ele geçirilen sunucu tarafından ödeme işlemcisi gibi harici HTTP sunucularına yapılan istekleri sızdırabilen kötü amaçlı bir paylaşılan kütüphane olan Ebury veya FrizzySteal aracılığıyla elde edilebilir.

ESET, “Her ikisi de web sunucusu veya uygulama içinde çalıştığından uçtan uca şifreleme (HTTPS) bu tehdide karşı koruma sağlayamaz” dedi.

“Paylaşılan barındırma için kullanılan sunuculara erişim, onlara çok sayıda şifrelenmemiş web trafiğine erişim sağlıyor; bu trafiği, gizli yönlendirme veya çevrimiçi formlarda gönderilen ayrıntıları yakalamak için kullanıyorlar.”