‘Ebury’ olarak bilinen kötü amaçlı bir botnet, 2009’dan bu yana neredeyse 400.000 Linux sunucusuna bulaştı; 2023’ün sonları itibarıyla yaklaşık 100.000’inin güvenliği hâlâ ihlal edilmiş durumda.

ESET araştırmacıları, mali amaçlı kötü amaçlı yazılım operasyonunu on yılı aşkın bir süredir takip ediyor ve 2014 ve 2017 yıllarında yükün yeteneklerinde önemli güncellemeler olduğu konusunda uyarıda bulunuyor.

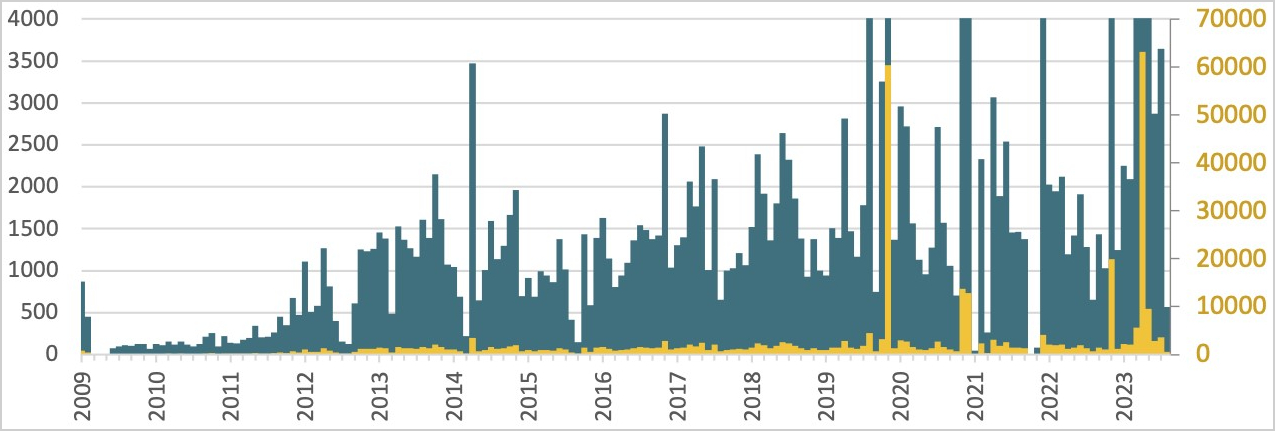

Aşağıda, ESET tarafından 2009’dan bu yana kaydedilen ve zaman içinde enfeksiyon hacminde dikkate değer bir artış gösteren Ebury enfeksiyonları yer almaktadır.

Kaynak: ESET

Bugün yayınlanan en son güncellemede ESET, yakın zamanda gerçekleştirilen bir kolluk kuvveti eyleminin, kötü amaçlı yazılım operasyonunun son on beş yıldaki faaliyetleri hakkında bilgi edinmelerine olanak sağladığını bildirdi.

ESET, “400.000 çok büyük bir rakam olsa da, bunun neredeyse 15 yıllık süreçteki uzlaşma sayısı olduğunu belirtmekte fayda var. Bu makinelerin tümü aynı anda tehlikeye atılmadı” diye açıklıyor.

“Diğerleri temizlenirken veya hizmet dışı bırakılırken, sürekli olarak yeni sunucuların tehlikeye atılması söz konusu. Elimizdeki veriler, saldırganların sistemlere erişimi ne zaman kaybettiğini göstermiyor; dolayısıyla botnet’in boyutunu herhangi bir zamanda bilmek zor. zamanda belirli bir nokta.”

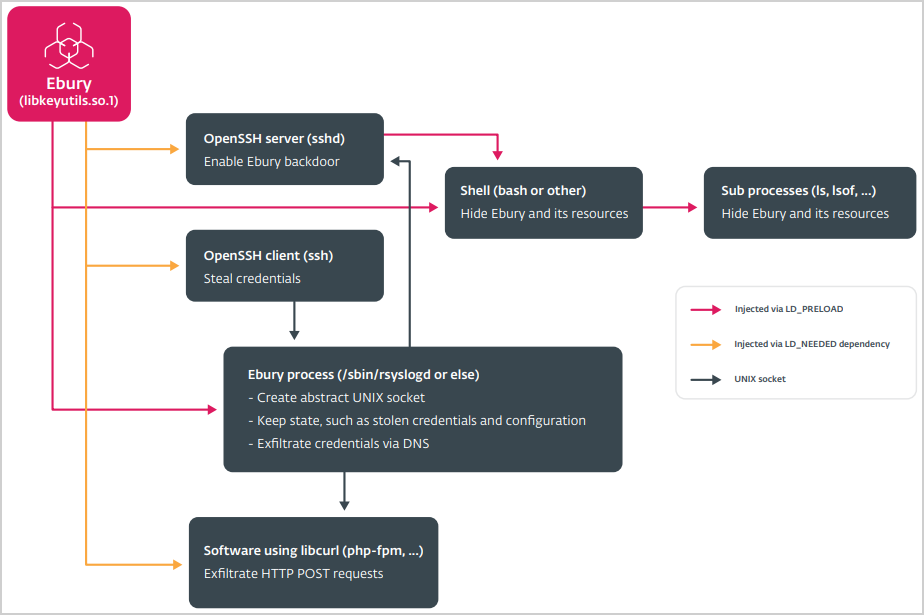

Ebury’nin son taktikleri

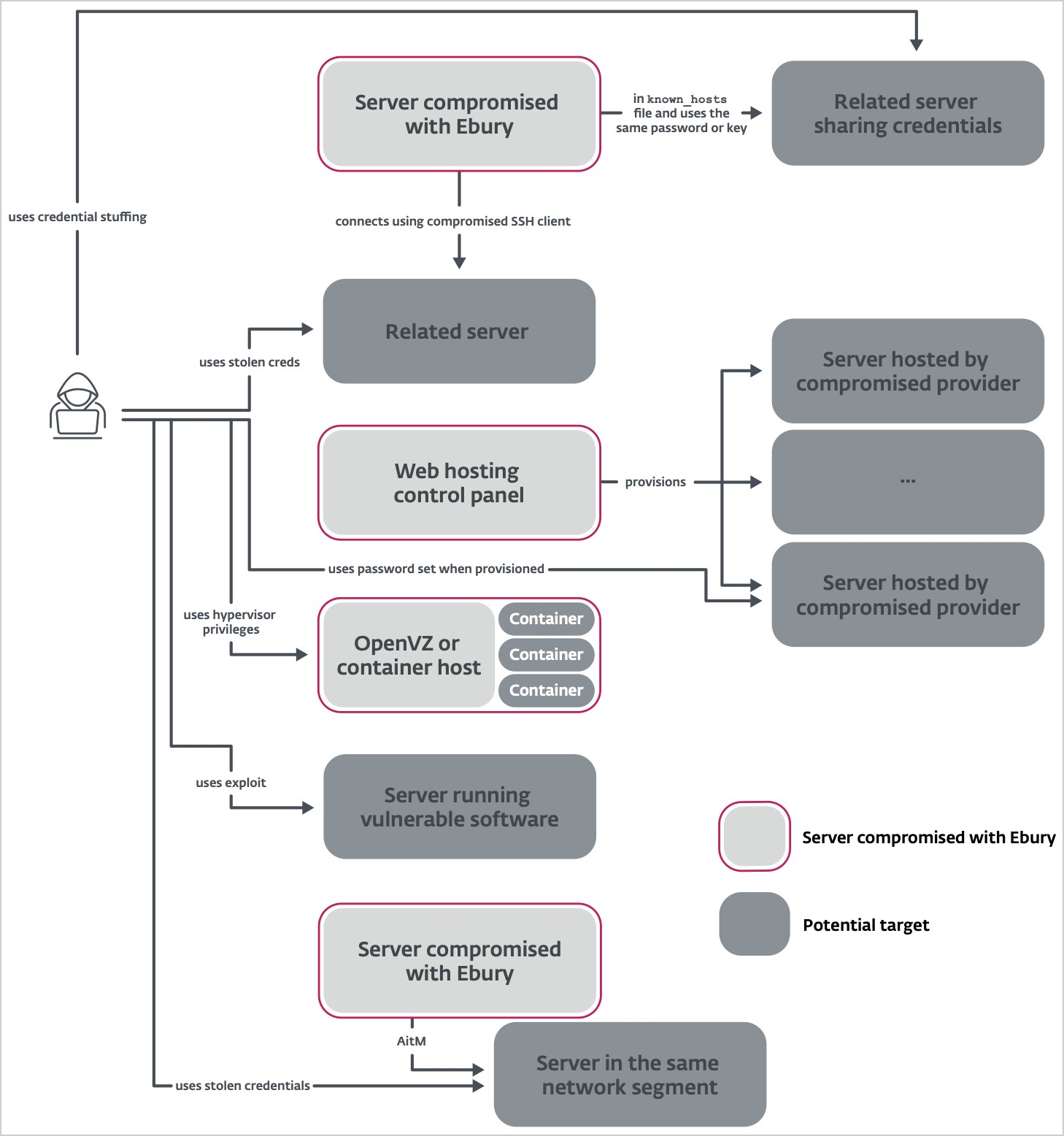

Son Ebury saldırıları, operatörlerin barındırma sağlayıcılarını ihlal etme ve ele geçirilen sağlayıcıda sanal sunucu kiralayan müşterilere tedarik zinciri saldırıları gerçekleştirme tercihini gösteriyor.

İlk risk, sunuculara giriş yapmak için çalınan kimlik bilgileri kullanılarak kimlik bilgisi doldurma saldırıları yoluyla gerçekleştirilir.

Bir sunucunun güvenliği ihlal edildiğinde, kötü amaçlı yazılım, gelen/giden bant SSH bağlantılarının bir listesini sunucudan sızdırır. wtmp ve bilinen_hosts dosyası ve daha sonra diğer sistemlere giriş yapmayı denemek için kullanılan SSH kimlik doğrulama anahtarlarını çalar.

ESET’in ayrıntılı raporunda “known_hosts dosyası karma bilgileri içerdiğinde, failler içeriği kaba kuvvetle uygulamaya çalışır” yazıyor.

“Ebury operatörleri tarafından toplanan 4,8 milyon bilinen_ana bilgisayar girişinden yaklaşık iki milyonunun ana bilgisayar adlarına hash işlemi uygulandı. Bu hashing işlemi uygulanan ana bilgisayar adlarının %40’ı (yaklaşık 800.000) tahmin edildi veya kaba kuvvetle yapıldı.”

Alternatif olarak ve mümkün olduğunda saldırganlar, daha fazla erişim elde etmek veya ayrıcalıklarını yükseltmek için sunucularda çalışan yazılımdaki bilinen güvenlik açıklarından da yararlanabilir.

Kaynak: ESET

OpenVZ veya konteyner ana bilgisayarları da dahil olmak üzere barındırma sağlayıcısının altyapısı, Ebury’yi birden fazla konteyner veya sanal ortamda dağıtmak için kullanılabilir.

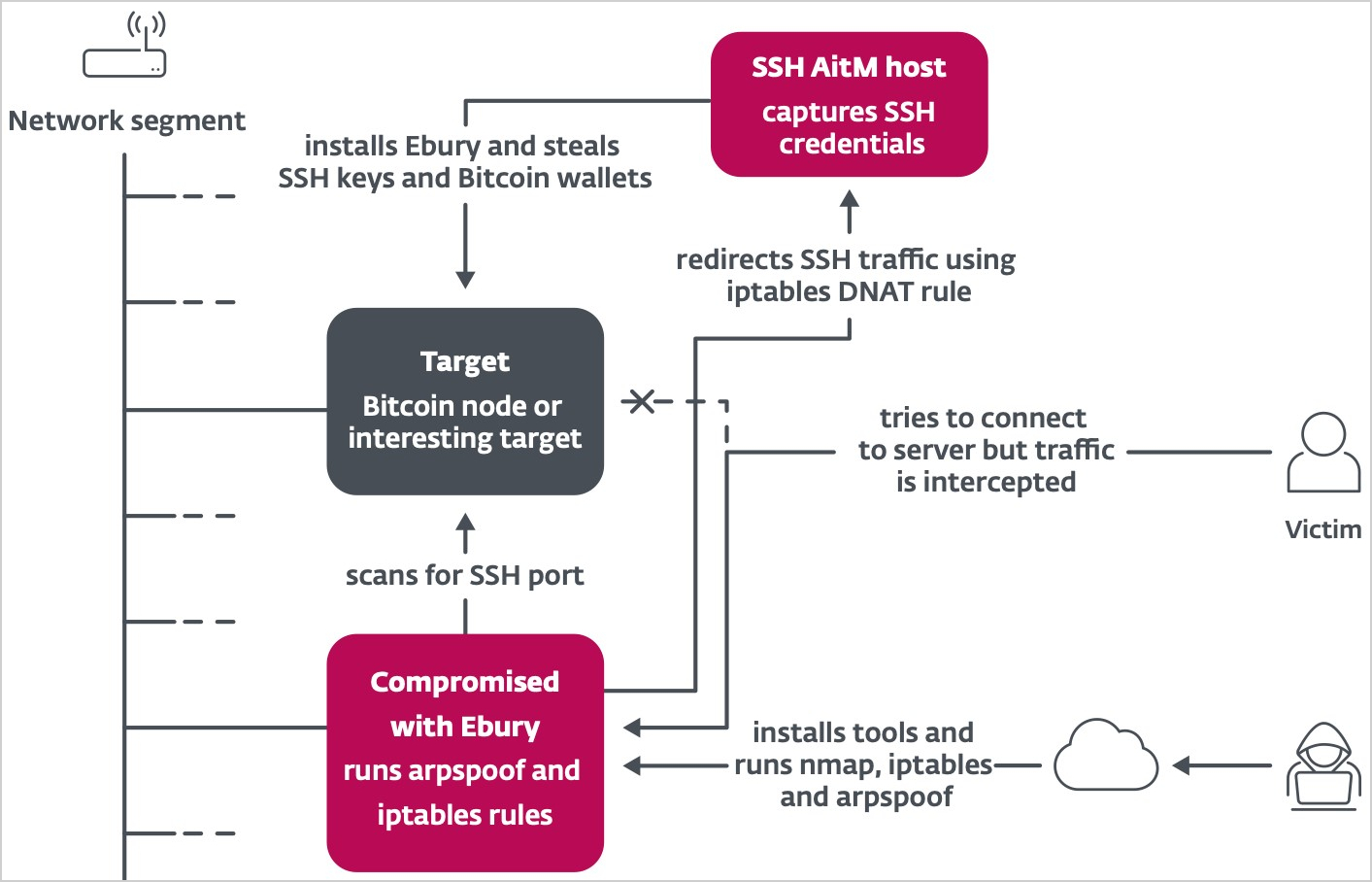

Bir sonraki aşamada, kötü amaçlı yazılım operatörleri, trafiği kendi kontrolleri altındaki bir sunucuya yönlendirmek için Adres Çözümleme Protokolü (ARP) sahtekarlığını kullanarak, bu veri merkezleri içindeki hedeflenen sunuculardaki SSH trafiğine müdahale eder.

Bir kullanıcı güvenliği ihlal edilmiş bir sunucuya SSH aracılığıyla giriş yaptığında, Ebury oturum açma kimlik bilgilerini yakalar.

Kaynak: ESET

Sunucuların kripto para birimi cüzdanlarını barındırdığı durumlarda Ebury, yakalanan kimlik bilgilerini cüzdanları otomatik olarak boşaltmak için kullanır.

ESET, Ebury’nin 2023 boyunca bu yöntemi kullanarak Bitcoin ve Ethereum düğümleri dahil en az 200 sunucuyu hedeflediğini söylüyor.

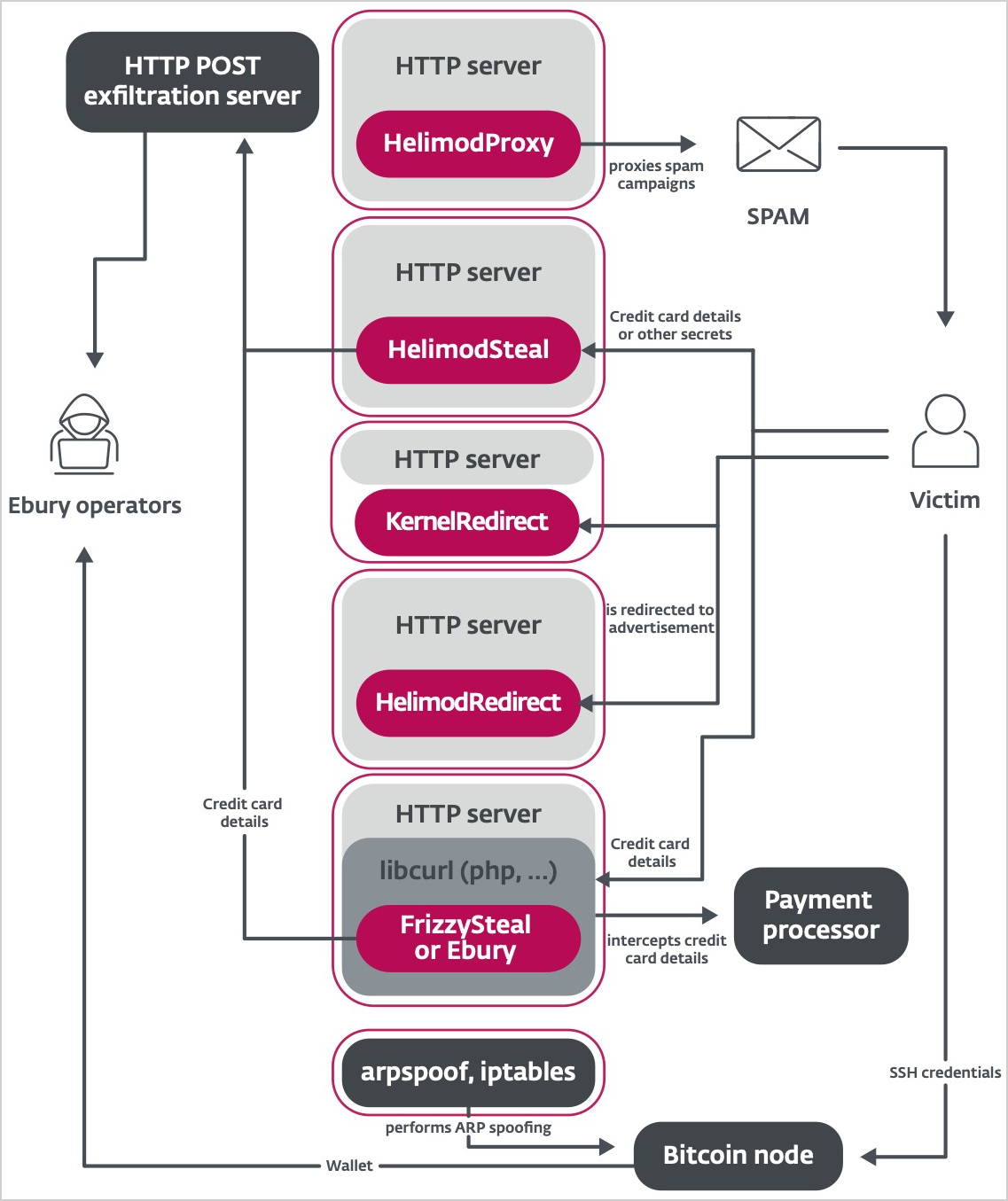

Bununla birlikte, para kazanma stratejileri farklılık göstermektedir ve bunlar aynı zamanda ödeme sitelerine girilen kredi kartı bilgilerinin çalınmasını, reklamlardan ve bağlı kuruluş programlarından gelir elde etmek için web trafiğinin yeniden yönlendirilmesini, güvenliği ihlal edilmiş sunucuların spam göndermek için kullanılmasını ve ele geçirilen kimlik bilgilerinin satılmasını da içerir.

Kaynak: ESET

ESET, 2023’ün sonlarında yeni gizleme tekniklerinin ve botnet’in tespitten kaçmasına ve bloklara karşı dayanıklılığını artırmasına olanak tanıyan yeni bir alan oluşturma algoritması (DGA) sisteminin kullanıma sunulduğunu gözlemlediğini açıkladı.

ESET’in en son gözlemlerine göre Ebury botnet aracılığıyla yayılan kötü amaçlı yazılım modülleri şunlardır:

- HelimodProxy: Mod_dir.so Apache modülünü değiştirerek ham trafiği proxy’ye alır ve spam’i iletir, tehlikeye atılan sunucunun rastgele komutlar çalıştırmasına ve spam kampanyalarını desteklemesine olanak tanır.

- Helimod Yönlendirmesi: Web trafiğinin küçük bir yüzdesini kötü amaçlı sitelere yeniden yönlendirmek için çeşitli Apache ve nginx modüllerini değiştirerek HTTP trafiğini saldırgan tarafından kontrol edilen web sitelerine yönlendirir.

- Helimod Çalma: Oturum açma kimlik bilgileri ve ödeme ayrıntıları gibi web formları aracılığıyla gönderilen verileri yakalayan ve çalan bir giriş filtresi ekleyerek, HTTP POST isteklerinden hassas bilgileri sızdırır.

- ÇekirdekYönlendirmesi: Netfilter’a bağlanan bir Linux çekirdek modülü kullanarak ziyaretçileri yeniden yönlendirmek için HTTP trafiğini çekirdek düzeyinde değiştirir, kullanıcıları kötü amaçlı URL’lere yönlendirmek için HTTP yanıtlarındaki Konum başlığını değiştirir.

- Kıvırcık Çalma: Libcurl’e bağlanarak HTTP isteklerini yakalar ve sızdırır, bu sayede güvenliği ihlal edilmiş sunucu tarafından yapılan HTTP isteklerinden veri yakalayıp çalabilir.

Kaynak: ESET

ESET’in son araştırması, yakın zamanda siber suçlular tarafından kullanılan bir yedekleme sunucusunu ele geçiren Hollanda Ulusal Yüksek Teknoloji Suç Birimi (NHTCU) ile işbirliği içinde gerçekleştirildi.

Hollandalı yetkililer, Ebury aktörlerinin sahte veya çalıntı kimlikler (Vidar Hırsızı aracılığıyla) kullandığını, hatta bazen kolluk kuvvetlerini yanıltmak için diğer siber suçluların takma adlarını varsaydıklarını söylüyor.

NHTCU, geçmiş ve kayıtlı oturum açma bilgileri gibi web tarama yapıtlarını içeren sanal makineler de dahil olmak üzere bu sunucuda bulunan kanıtları araştırıyor ancak henüz somut bir atıf yapılmadı.