Mustang Panda, Bronze President, RedDelta ve Red Lich olarak da bilinen Earth Preta, en az 2012’den beri aktif olan gelişmiş bir Çin APT grubudur.

Küresel olarak hükümet kuruluşlarını, akademik kurumları, vakıfları ve araştırma sektörlerini hedef aldıkları bilinmektedir. Ancak bu grubun odak noktası Asya-Pasifik bölgesidir.

Trend Micro araştırmacıları yakın zamanda Earth Preta korsanlarının cephaneliklerine yeni araçlar eklediğini keşfetti.

Dünya Preta Hackerları

Earth Preta APT grubu, araştırmacılar tarafından HIUPAN solucanının bir çeşidini kullanarak çıkarılabilir sürücüler aracılığıyla PUBLOAD kötü amaçlı yazılımını yaymaya başladıklarının gözlemlenmesi üzerine siber saldırı stratejisini geliştirdi.

Uyumluluğun Kodunu Çözme: CISO’ların Bilmesi Gerekenler – Ücretsiz Web Seminerine Katılın

Bu, önceki spear-phishing taktiklerinden önemli bir değişimi ifade ediyor. PUBLOAD, RAR kullanarak veri toplama ve cURL aracılığıyla FTP sitelerine sızdırma gibi çeşitli görevleri yürüten birincil kontrol aracı olarak hizmet veriyor.

Grup, TouchSocket tabanlı DMTP tabanlı bir kötü amaçlı yazılım indiricisi olan FDMTP gibi ek araçlar tanıttı ve bu, ikincil bir kontrol aracı olarak işlev görüyor.

PTSOCKET alternatif bir sızdırma yöntemi sunarken, HIUPAN kendini ve PUBLOAD’u C:\ProgramData\Intel_ dizinine kurar, bu da kalıcılık için otomatik çalıştırma kayıt defteri girdileri oluşturmaya yardımcı olur.

.webp)

PUBLOAD, C:\ProgramData\CocCocBrowser dizinine kurulur ve ‘ipconfig’, ‘netstat’ ve ‘systeminfo’ gibi sistem komutlarını kullanarak ağ gözetimi gerçekleştirir.

Bunun yanı sıra, tehlikeye atılmış sistemlere ek araçlar da sunar. Saldırganlar bölgedeki hükümet kuruluşlarına odaklanırken, aşağıdaki uzantılara sahip dosyaları hedefler:

- .doküman

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

Trend Micro raporunda da yer aldığı gibi, bu çok aşamalı saldırı, kötü amaçlı yazılım dağıtımı ve veri hırsızlığı tekniklerindeki artan karmaşıklığı gösteriyor.

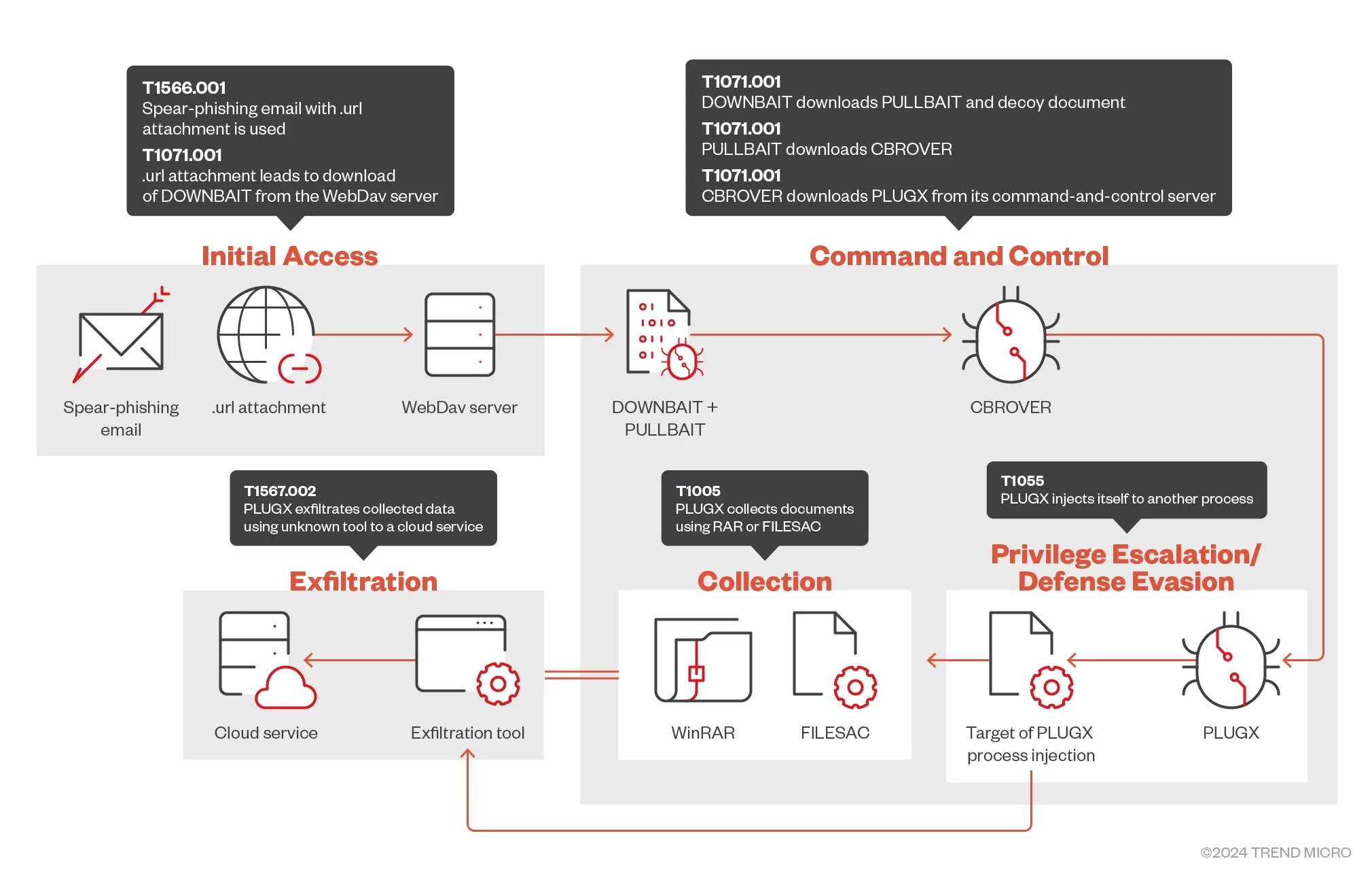

Kampanyaları, çok aşamalı bir kötü amaçlı yazılım dağıtım sürecini tetikleyen .url eki içeren bir kimlik avı e-postasıyla başlıyor.

.webp)

Öncelikle “DOWNBAIT” adı verilen imzalı bir indirme aracı çalıştırılır. Bu araç çok katmanlı XOR şifrelemesi kullanır ve bir aldatmaca belgesi ve bir kabuk kodu bileşeni olan PULLBAIT’i indirir.

PULLBAIT daha sonra DLL yan yüklemesini kullanarak CBROVER’ı indirir ve çalıştırır. CBROVER, daha gelişmiş bir arka kapı olan PLUGX’i dağıtan birinci aşama bir arka kapıdır.

PLUGX iki aşamadan oluşuyor, ikincisi “RC4 şifrelemesi” ve “Veri Koruma API’si (DPAPI)” ile korunuyor.

Tehdit aktörleri veri toplamak için RAR komut satırı aracını veya “FileSearchAndCompress”in değiştirilmiş bir versiyonu olan FILESAC’ı kullanıyor.

Tüm bu araçlar belirli dosya türlerini ve tarih aralıklarını hedefler. Toplanan veriler Microsoft’un bulut hizmetleri (OneDrive) ve Graph API kullanılarak dışarı aktarılır.

Saldırı altyapısında kötü amaçlı yazılım ve sahte belgelerin barındırıldığı “16.162.188.93” adresindeki bir WebDAV sunucusu yer alıyor.

Bu kampanya, çeşitli sektörler için önemli bir tehdit oluşturan, hızlı tempolu operasyonlar ve karmaşık kaçış tekniklerinde Earth Preta’nın gelişen taktiklerini göstermektedir.

Güvenlik Ekibiniz için Ücretsiz Olay Müdahale Planı Şablonunu İndirin – Ücretsiz İndir