adlı devam eden bir kampanya Toprak Böceği NjRAT uzaktan erişim truva atını Orta Doğu ve Kuzey Afrika’daki kurbanlara ulaştırmak için jeopolitik temalı tuzaklardan yararlanıyor.

“Tehdit aktörü, dosyalar gibi genel bulut depolama hizmetlerini kullanıyor.[.]fm ve dosyalar[.]Trend Micro Çarşamba günü yayınlanan bir raporda, “.

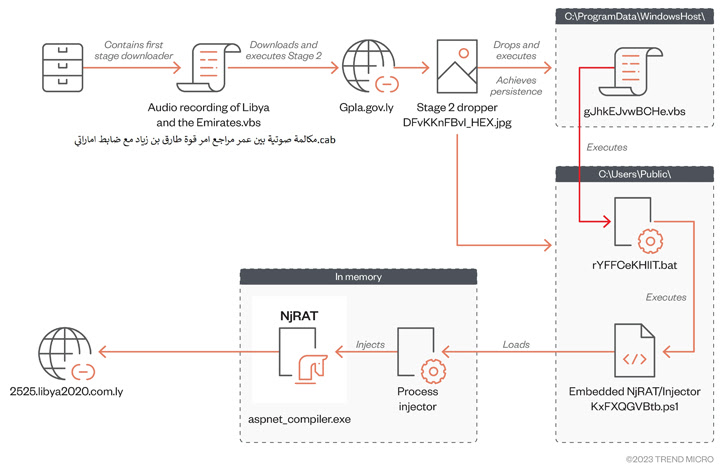

Tipik olarak kurbanın ilgi alanlarına göre uyarlanan kimlik avı e-postaları, bulaşma rutinini etkinleştirmek için kötü amaçlı ekler ile yüklenir. Bu, sonraki aşama yükünü dağıtmak için bir Visual Basic Komut Dosyası damlalığı içeren bir Microsoft Kabini (CAB) arşiv dosyası biçimini alır.

Alternatif olarak, dosyaların Facebook ve Discord gibi sosyal medya platformları aracılığıyla dağıtıldığından, hatta bazı durumlarda meşru haber kaynaklarını taklit eden sayfalarda reklam yayınlamak için sahte hesaplar oluşturulduğundan şüpheleniliyor.

Bulut depolama hizmetlerinde barındırılan CAB dosyaları, kurbanı arşivi açmaya ikna etmek için hassas sesli aramalar olarak da gizlenir, yalnızca VBScript’in yürütülmesi için, kendisini bir görüntü dosyası olarak maskeleyen başka bir VBScript dosyasının alınmasına yol açar.

İkinci aşama VBScript, kendi adına, zaten ihlal edilmiş bir etki alanından, RAT yükünü belleğe yüklemekten ve yürütmekten sorumlu bir PowerShell betiğini getirir.

İlk olarak 2013’te keşfedilen NjRAT (namı diğer Bladabindi), tehdit aktörünün hassas bilgileri toplamasına ve güvenliği ihlal edilmiş bilgisayarların kontrolünü ele geçirmesine olanak tanıyan sayısız yeteneğe sahiptir.

Araştırmacılar, “Bu vaka, tehdit aktörlerinin, hedeflenen popülasyonları etkilemek için bölgesel jeopolitik temalar gibi insanların duygularına hitap eden sosyal mühendislik teknikleriyle birlikte kötü amaçlı yazılım dosya sunucuları olarak genel bulut depolamasından yararlanacağını gösteriyor.”