Bir araştırma ekibi, Android cihazlar için arayanın cinsiyetini ve kimliğini çeşitli derecelerde tanıyan ve hatta özel konuşmaları ayırt edebilen bir gizli dinleme saldırısı geliştirdi.

EarSpy adlı yan kanal saldırısı, mobil cihazlarda kulak hoparlörlerinden gelen yankılanmaların neden olduğu hareket sensörü veri okumalarını yakalayarak yeni dinleme olasılıklarını keşfetmeyi amaçlıyor.

EarSpy, beş Amerikan üniversitesinden (Texas A&M Üniversitesi, New Jersey Teknoloji Enstitüsü, Temple Üniversitesi, Dayton Üniversitesi ve Rutgers Üniversitesi) araştırmacıların akademik çabasıdır.

Bu tür bir saldırı, akıllı telefon hoparlörlerinde araştırılmış olsa da, kulak hoparlörlerinin, bu tür bir yan kanal saldırısını pratik bir saldırıya dönüştürmek için gizli dinleme riski için yeterli titreşim üretemeyecek kadar zayıf olduğu düşünülüyordu.

Bununla birlikte, modern akıllı telefonlar, birkaç yıl önceki modellere kıyasla çok daha iyi ses kalitesi ve daha güçlü titreşimler üreten daha güçlü stereo hoparlörler kullanıyor.

Benzer şekilde, modern cihazlar, hoparlörlerden gelen en küçük rezonansları bile kaydedebilen daha hassas hareket sensörleri ve jiroskoplar kullanır.

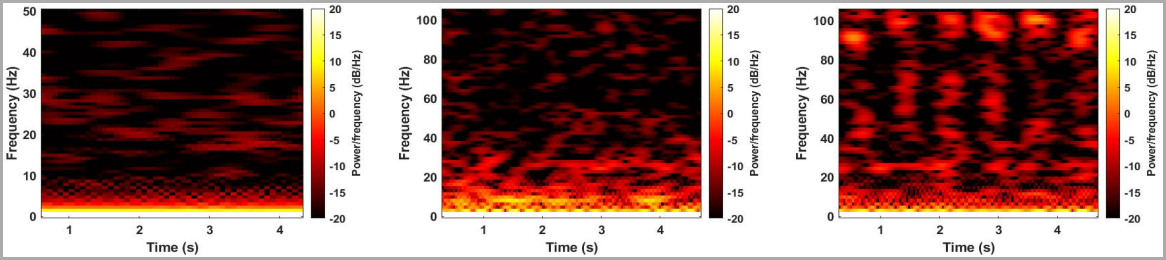

Bu ilerlemenin kanıtı, 2016 OnePlus 3T’nin kulaklığının spektrograma zar zor kaydolduğu ve 2019 OnePlus 7T’nin stereo kulak hoparlörlerinin önemli ölçüde daha fazla veri ürettiği aşağıda gösterilmiştir.

kaynak: (arxiv.org)

Deney ve sonuçlar

Araştırmacılar, deneylerinde bir OnePlus 7T ve OnePlus 9 cihazının yanı sıra, yalnızca iki cihazın kulak hoparlörlerinden çalınan çeşitli önceden kaydedilmiş ses setleri kullandılar.

Ekip ayrıca simüle edilmiş bir çağrı sırasında ivmeölçer verilerini yakalamak için üçüncü taraf uygulaması ‘Physics Toolbox Sensor Suite’i kullandı ve ardından analiz ve ses akışından özellikler çıkarmak için MATLAB’a besledi.

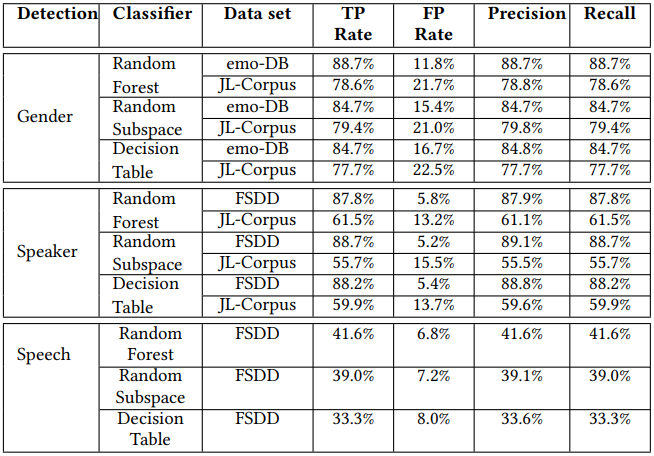

Konuşma içeriğini, arayan kimliğini ve cinsiyeti tanımak için hazır veri kümeleri kullanılarak bir makine öğrenimi (ML) algoritması eğitildi.

Test verileri, veri kümesine ve cihaza bağlı olarak değişiyordu, ancak genel olarak kulak hoparlörü yoluyla dinleme için umut verici sonuçlar verdi.

OnePlus 7T’de arayanın cinsiyet tanımlaması %77,7 ile %98,7 arasında, arayan kimliği sınıflandırması %63,0 ile %91,2 arasında ve konuşma tanıma %51,8 ile %56,4 arasında değişiyordu.

.png)

Araştırmacılar makalelerinde “Zaman ve frekans alanı özelliklerini, en yüksek %56,42 doğruluk gösteren klasik makine öğrenimi algoritmalarıyla değerlendiriyoruz” diye açıklıyor.

OnePlus 9 cihazında, cinsiyet tanımlama %88,7 ile zirveye ulaşırken, konuşmacıyı tanımlama ortalama %73,6’ya düşerken, konuşma tanıma %33,3 ile %41,6 arasında değişiyor.

Araştırmacıların 2020’de benzer bir saldırıyı denerken geliştirdiği hoparlör ve ‘Spearphone’ uygulamasını kullanarak arayan cinsiyet ve kimlik doğruluğu %99’a, konuşma tanıma ise %80’lik bir doğruluğa ulaştı.

Sınırlamalar ve çözümler

EarSpy saldırısının etkinliğini azaltabilecek bir şey, kullanıcıların kulak hoparlörleri için seçtikleri ses düzeyidir. Daha düşük bir ses seviyesi, bu yan kanal saldırısı aracılığıyla gizli dinlemeyi önleyebilir ve ayrıca kulak için daha rahattır.

Cihazın donanım bileşenlerinin düzeni ve düzeneğin sıkılığı da hoparlör yankısının yayılmasını etkiler.

Son olarak, ortamdan gelen kullanıcı hareketi veya titreşimler, türetilen konuşma verilerinin doğruluğunu azaltır.

Android 13, 200 Hz’nin üzerindeki veri hızlarını örnekleme izni olmadan sensör verilerinin toplanmasına bir kısıtlama getirdi. Bu, varsayılan örnekleme hızında (400 Hz – 500 Hz) konuşma tanımayı engellerken, saldırı 200 Hz’de gerçekleştirilirse doğruluğu yalnızca yaklaşık %10 düşürür.

Araştırmacılar, telefon üreticilerinin aramalar sırasında ses basıncının sabit kalmasını sağlamasını ve hareket sensörlerini dahili kaynaklı titreşimlerin onları etkilemediği veya en azından mümkün olan en az etkiye sahip olduğu bir konuma yerleştirmesini önermektedir.